Протокол telnet и ssh чем они отличаются

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Привет! В голливудских фильмах про хакеров, ты наверняка видел как герой сидит перед компом, быстро набирая команды на клавиатуре. На черном экране бегут зеленые буквы, появляется надпись “HACKED!” и в результате у него получается за считанные секунды, обойти все системы защиты, открыть хранилище банка или и вовсе запустить ядерную боеголовку.

Онлайн курс по Linux

Мы собрали концентрат самых востребованных знаний, которые позволят тебе начать карьеру администратора Linux, расширить текущие знания и сделать уверенный шаг к DevOps

Видео: SSH/Telnet/Терминал/Консоль

Заценили ролик? Продолжаем.

На первых порах ими стали телетайпы. Это такие печатные машинки, которые соединяются по электрическому каналу для отправки и получения текстовых сообщений на простом листе бумаги. Да-да, раньше этим хакерским черным экраном был простой лист с командами! Это было дико неудобно и медленно, но идея ввода и вывода информации построчно затем легла в основу будущих интерфейсов.

Позднее, посредством электронно-лучевой трубки, строку для ввода команд вывели на экран и плюс-минус в таком виде она добралась до наших дней. Таким образом, мы теперь вбиваем команды не на печатной машинке, а на клавиатуре и видим эти команды не на листе бумаги, а на мега тонком UltraHD мониторе, но модель взаимодействия осталась такой же как и 60 лет назад.

Вообще совокупность устройств для взаимодействия с человека и компьютера называют консолью. Это может быть клавиатура, мышь, монитор, дисплей, микрофон, джойстик, но с одной оговорочкой. Всё это должно быть подключено непосредственно к компу и ты должен находиться прямо перед ним.

Супер, разобрались. Ну и что, можно взаимодействовать с компами только если за ними сидеть или через какой-то промежуточный девайс? Конечно нет!

Для этого был придуман протокол Telnet (телетайп нетворк).

С помощью него можно удаленно по сети подключиться к сетевому устройству и заниматься его администрированием. По умолчанию, телнет использует TCP порт 23.

Чтобы иметь возможность подключаться к девайсам как по телнет, так и по SSH нужно 2 вещи:

Обычно, в качестве такого клиента выступает эмулятор терминала. Это такая программа, которая даёт тебе возможность подключиться к устройству (по сети или напрямую) и выводит в отдельном окошке его консоль. Примером такой программы может служить PuTTY.

Онлайн курс по Linux

Мы собрали концентрат самых востребованных знаний, которые позволят тебе начать карьеру администратора Linux, расширить текущие знания и сделать уверенный шаг к DevOps

Протокол TELNET и SSH TOC \o «1-3» \h \z \u

1.2 Технология

Протокол telnet может быть представлен в виде ядра и наборов дополнений. Некоторые из дополнений были приняты как стандарты Интернет, некоторые нет. IETF STD документы с номерами от 27 до 32 описывают различные дополнения протокола t elnet (большинство из которых являются чрезвычайно общими). Из оставшихся дополнений наиболее полезные те, которые находятся на рассмотрении IETF в качестве будущих стандартов.

Имеются три главных проблемы связанные с использованием t elnet, делая его плохим выбором для современных систем с точки зрения безопасности :

— Telnet не шифрует никакие данные, которые посылаются через установленную связь (включая пароли), и таким образом становиться возможным прослушивание связи и использовании пароль позже для злонамеренных целей.

— Отсутствие системы аутентификации в t elnet не дает никакой гарантии, что связь, установленная между двумя удаленными хостами не будет прервана в середине.

Эти недостатки привели к очень быстрому отказу от использования протокола t elnet в пользу более безопасного и функционального протокола SSH, описанного в 1998г. SSH предоставляет все те функциональные возможности, которые представлялись в telnet, с добавлением эффектного кодирования с целью предотвращения перехвата таких данных, как логины и пароли. Введенная в протоколе SSH система аутентификации с использованием публичного ключа гарантирует, что удаленный компьютер действительно является тем, за кого себя выдает.

Клиенты telnet до сих пор иногда используются для того, чтобы вручную «общаться» с некоторыми другими сервисами. Например это иногда бывает полезным для отладки сетевых служб типа SMTP или HTTP серверов, т.к. этот способ делает простым отправку команд на сервер и изучение ответов сервера на те или иные команды. Telnet может также использоваться как элементарный IRC клиент, если Вы достаточно хорошо знаете протокол.

Telnet также может использоваться для Multi User Dungeon игр, которые работают через сеть Интернет.

2. Протокол SSH

2.1 Введение

Парадокс сети Интернет заключается в том, что она никогда бы не развилась бы, если бы не была открытой. Но подобного рода открытость делает ее уязвимой для различного рода атак. Протокол SSH был тем решением прошлого десятилетия, которое создавалось и развивалось с целью разрешить этот парадокс.

Протокол SSH не решает всех проблем сетевой безопасности. Он лишь фокусирует свое внимание на обеспечении безопасной работы таких приложений, как эмуляторы терминала (однако этими лишь функциями протокол не ограничивается, он позволяет устанавливать безопасные соединения и для других целей). Использование реализаций протокола SSH на серверах и в клиентских приложениях помогает защитить данные лишь в процессе передачи; протокол SSH ни коим образом не является заменой брандмауэров, систем обнаружения вторжений, сетевых сканеров, систем аутентификации и других инструментов, позволяющих защитить информационные системы и сети от атак.

2.2 История

2.3 Технология

Протокол SSH разрабатывался для предоставления безопасности передаваемых данных путем реализации стойкого алгоритма шифрования данных, надежной системы аутентификации пользователя и сервера, предоставлением системы контроля целостности передаваемых данных, а также инкапсуляцией приложений работающих на основе протокола TCP для установления безопасных туннелей.

Сначала клиент посылает серверу запрос на установление SSH соединения и создание нового сеанса. Соединение будет принято сервером, если он принимает сообщения подобного рода и готов к открытию нового сеанса связи. После этого клиент и сервер обмениваются информацией, какие версии протоколов они поддерживают. Соединение будет продолжено, если будет найдено соответствие между протоколами и получено подтверждение о готовности обеих сторон продолжить соединение по данному протоколу. Сразу после этого сервер посылает клиенту постоянный публичный и временный серверный ключи. Клиент использует эти ключи для зашифровки сессионного ключа. Несмотря на то, что временный ключ посылается прямым текстом, сессионный ключ по-прежнему безопасный. После этого сессионный ключ шифруется временным ключом и публичным ключом сервера и, таким образом, только сервер может его расшифровать. На этом этапе и клиент и сервер обладают сессионным ключом и, следовательно, готовы к безопасному сеансу передачи зашифрованных пакетов.

— Протокол транспортного уровня – предоставляет возможность шифрования и сжатия передаваемых данных, а также реализует систему контроля целостностью данных.

— Протокол соединения – позволяет клиентам устанавливать многопоточное соединение через оригинальный SSH туннель, таким образом снижая нагрузку, которую создают клиентские процессы.

— Протокол аутентификации – протокол аутентификации отделен от протокола транспортного уровня, т.к. не всегда бывает необходимым использование системы аутентификации. В случае, если нужна аутентификация, процесс защищается оригинальным безопасным каналом, установленным через протокол транспортного уровня.

SSH VS TELNET — разница между SSH и Telnet

Telnet — это протокол, который позволяет пользователю общаться с удаленным устройством. Он используется в основном сетевыми администраторами для удаленного доступа и управления устройствами.

Администратор может получить доступ к устройству, установив telnet-соединение на IP-адрес или имя хоста удаленного устройства.

SSH — протокол, используемый для удаленного доступа доступ и управление устройством. SSH использует шифрование, что означает, что все данные, передаваемые по сети, защищены от перехвата.

SSH предлагает механизмы безопасности, которые защищают пользователей от любого злонамеренного намерения, пока Telnet не имеет мер безопасности. Проблемы безопасности Telnet требовали от людей использования SSH для защиты сети.

Ниже перечислены основные сходства между SSH и Telnet. —

В таблице ниже подробно описаны различия между обоими протоколами —

| ПАРАМЕТР | SSH | TELNET |

|---|---|---|

| Безопасность | Высокий уровень защиты | Менее защищен, чем SSH |

| Номер порта | Использует номер порта TCP 22 | Использует Номер порта TCP 23 |

| Формат данных | SSH отправляет все данные в en зашифрованный формат. SSH использует безопасный канал для передачи данных по сети | Telnet отправляет данные в виде обычного текста. |

| Authentication | SSH использует шифрование с открытым ключом для аутентификации удаленных пользователей | Telnet не использует механизмы аутентификации |

| Конфиденциальность данных | Имена пользователей и пароли могут быть подвержены злонамеренным атакам | Данные, отправленные с использованием этого протокола, не могут быть легко интерпретированы хакерами. |

| Рекомендация публичной/частной сети | Подходит для публичных сетей | Подходит для частных сетей |

| Уязвимости | Может считаться заменой telnet, поскольку он преодолел многие проблемы безопасности. telnet | Он старше SSH и имеет много уязвимостей, чем SSH. |

| Использование полосы пропускания | Использование высокой пропускной способности | Низкое использование полосы пропускания |

| Операционная система | Все популярные операционные системы | Используется в операционных системах Linux и Windows. |

| RFC | RFC 4253 определяет сервер SSH | Telnet был разработан в 1969 году, начиная с RFC 15, и расширен в RFC 854 |

Загрузите таблицу различий здесь.

Различия между TELNET и SSH. Объясните различные компоненты SSH

TELNET: TELNET — это сетевой протокол, который позволяет пользователю связываться с удаленным устройством. Это протокол виртуального терминала, который в основном используется сетевым администратором для удаленного доступа и управления устройствами. Администратор может получить доступ к устройству, установив Telnet на IP-адрес или имя хоста удаленного устройства. Одним из самых больших недостатков этого протокола является то, что все данные, включая имена пользователей и пароли, отправляются в виде открытого текста, что представляет потенциальную угрозу безопасности. Это основная причина, по которой сегодня TELNET редко используется.

SSH (безопасная оболочка): SSH — это сеть протокол, используемый для удаленного доступа и управления устройством. Ключевое различие между TELNET и SSH заключается в том, что SSH использует шифрование, что означает, что все данные, передаваемые по сети, защищены от подслушивания. Для этих целей SSH использует шифрование с открытым ключом. Как и в TELNET, у пользователя, обращающегося к удаленному устройству, должен быть установлен SSH-клиент. На удаленных устройствах должен быть установлен и запущен SSH-сервер.

Компоненты SSH:

SSH — это предлагаемый протокол прикладного уровня с четырьмя компонентами:

Поскольку TCP не является протоколом защищенного транспортного уровня, SSH сначала использует протокол, который создает защищенный канал поверх TCP. На этом уровне предоставляются следующие услуги:

1) Конфиденциальность или конфиденциальность передаваемого сообщения.

2) Целостность данных, что означает гарантированный обмен сообщениями. между клиентом и сервером.

3) Аутентификация сервера, что означает, что клиент не уверен, что это именно тот сервер, который он утверждает.

4) Сжатие сообщения, которое улучшает эффективность системы и затрудняет атаку.

После установления безопасного канала между клиентом и сервером и сервер аутентифицируется для клиента. SSH может вызывать другое программное обеспечение, которое может аутентифицировать клиента для сервера.

После того, как защищенный канал установлен, и сервер и клиент аутентифицируются друг для друга. Одна из услуг, предоставляемых протоколом SSH — CONN, заключается в мультиплексировании SSH — CONN использует безопасный канал, установленный двумя предыдущими протоколами.

После завершения фазы подключения SSH позволяет нескольким прикладным программам использовать подключения. Каждое приложение может создать логический канал, а затем воспользоваться безопасным соединением. Удаленный вход в систему — это одна из служб, которая может использовать протоколы SSH-CONN. Другие приложения, например приложения для передачи файлов, могут использовать один из логических каналов.

Telnet против SSH: ключевые различия

Что такое Telnet?

Telnet — это стандартный протокол TCP / IP для службы виртуальных терминалов. Он позволяет вам установить соединение с удаленной системой таким образом, чтобы она отображалась как локальная система. Полная форма TELNET — это Терминальная сеть.

Протокол Telnet в основном используется администратором сети для удаленного доступа и управления сетевыми устройствами. Это помогает им получить доступ к устройству, установив telnet-соединение на IP-адрес или имя хоста удаленного устройства. Это позволяет пользователям получить доступ к любому приложению на удаленном компьютере. Это помогает им установить соединение с удаленной системой.

Что такое SSH?

SSH — это сетевой протокол, который широко используется для удаленного доступа и управления устройством. Полная форма SSH — Secure Shell — это основной протокол для доступа к сетевым устройствам и серверам через Интернет.

Он помогает вам войти на другой компьютер по сети и позволяет выполнять команды на удаленном компьютере. Вы можете перемещать файлы с одного компьютера на другой. Протокол SSH шифрует трафик в обоих направлениях, что помогает предотвратить трафик, сниффинг и кражу паролей.

Важные команды Telnet

Вот несколько важных команд Telnet:

Важные команды SSH:

Вот несколько важных команд SSH:

Разница между Telnet и SSH

Вот несколько основных различий между Telnet и SSH:

| Telnet | SSH |

| Telnet — это стандартный протокол TCP / IP для службы виртуальных терминалов. Он позволяет вам установить соединение с удаленной системой таким образом, чтобы она отображалась как локальная система. | SSH или Secure Shell — это программа для входа на другой компьютер по сети для выполнения команд на удаленном компьютере. |

| Telnet использует порт 23, который был разработан специально для локальных сетей. | По умолчанию SSH работает на 22-м порту, который вы можете изменить. |

| Никаких привилегий для аутентификации пользователя не предоставляется. | SSH — более безопасный протокол, поэтому для аутентификации он использует шифрование с открытым ключом. |

| Подходит для частных сетей | Подходит для публичных сетей |

| Telnet передает данные в виде обычного текста. | Для отправки данных следует использовать зашифрованный формат, а также использовать безопасный канал. |

| Telnet уязвим для атак на безопасность. | SSH помогает преодолеть многие проблемы безопасности Telnet. |

| Требуется низкая пропускная способность. | Требуется высокая пропускная способность. |

| Данные, отправленные с использованием этого протокола, не могут быть легко интерпретированы хакерами. | Имена пользователей и пароли могут быть подвержены злонамеренным атакам. |

| Используется в операционных системах Linux и Windows. | Все популярные операционные системы. |

Преимущества Telnet

Вот плюсы / преимущества Telnet

Преимущества SSH:

Вот плюсы / преимущества протокола SSH:

Недостаток Telnet

Вот минусы / недостатки протокола Telnet: H

Недостаток SSH:

Вот минусы / недостатки использования SSH:

SSH, Telnet и командная строка

From DD-WRT Wiki

Contents

[edit] Telnet

[edit] SSH

[edit] Обзор

SSH, или Secure Shell, является зашифрованным протоколом и связанной программой, предназначенной для замены telnet. Его также можно использовать для создания безопасных туннелей, что-то вроде виртуальных частных сетей VPN, и для использования в качестве сетевой файловой системы (SSHFS). По умолчанию SSH работает на порту 22.

SSH работает так же, как telnet с комбинацией имени пользователя и пароля, или на основе открытого и закрытого ключей. Чтобы последние работали, серверу предоставляется короткий открытый ключ, а сервер отдает клиенту свой открытый ключ. Клиент шифрует информацию, отправляемую на сервер, используя открытый ключ сервера, а сервер шифрует информацию, отправляемую клиенту, используя открытый ключ от клиента. Закрытые ключи никуда не отправляются и используются для расшифровки полученной информации, зашифрованной с помощью соответствующего открытого ключа.

Подключение к DD-WRT может выполняться с использованием имени пользователя и пароля или только от клиентов, чьи открытые ключи были введены вручную через веб-интерфейс. Несколько ключей можно ввести, разместив каждый в отдельной строке. Если вы хотите использовать имя пользователя и пароль для входа в систему с использованием SSH, используйте имя «root» с паролем, который установлен для веб-интерфейса.

На самом деле можно вручную установить (через telnet или SSH) переменную NVRAM sshd_authorized_keys командой:

Также можно вручную отредактировать файл /tmp/root/.ssh/authorized_keys и добавить в него ключи (хотя они исчезнут при перезагрузке, если у вас нет автоматически запускающегося сценария командной строки, изменяющего файл).

[edit] Настройка

[edit] Подключение с использованием открытого ключа

Аутентификация с открытым ключом является одним из самых безопасных методов входа в SSH. Он функционирует подобно HTTPS, поскольку все передачи зашифрованы ключом, который будут иметь только клиент и сервер. Еще один плюс в том, что если вы используете этот метод вместо аутентификации по паролю, никто не сможет взломать маршрутизатор, пытаясь угадать пароль!

Чтобы включить его, сначала нужно сгенерировать пару открытого и закрытого ключей на компьютере. Это можно сделать с помощью утилиты «Puttygen», если вы используете в качестве программы-клиента Putty или WinSCP. Скопируйте открытый ключ из области public key в буфер обмена и сохраните закрытый ключ где-нибудь на компьютере. Нет необходимости сохранять открытый ключ. Если вы его забудете, всегда можно открыть файл закрытого ключа в программе Puttygen, которая покажет открытый ключ, а не генерировать новую пару ключей. Пользователи операционных систем, отличных от Windows, могут использовать утилиту ssh-keygen(1):

Рекомендуется не защищать свою пару ключей паролем, поскольку это облегчит вам задачу, хотя и менее безопасно.

ПРИМЕЧАНИЕ. Формат открытого ключа при вставке должен быть: «ssh-rsa», пробел, ключ, пробел, комментарий. Например (обратите внимание, что в конце не должно быть перевода строки):

Не забудьте ввести ключ как целую строку символов (без пробелов, табуляции и т.п.).

[edit] Подключение с использованием имени пользователя и пароля

Если вы не хотите создавать SSH-ключи, можно использовать вход в систему с использованием имени пользователя и пароля. Однако учтите, что этот метод гораздо менее безопасен (пароли могут быть менее 8 символов)!

После этого вы можете войти в систему, используя имя пользователя «root» с паролем, который установлен для веб-интерфейса.

[edit] Автоматический вход (для сценариев оболочки)

SSH-клиент Dropbear позволяет указывать пароль через переменную окружения. Это полезно, когда нужно чтобы DD-WRT выполнял автоматическое подключение к другому устройству по SSH.

[edit] Советы по безопасности

[edit] SSH-клиент

Обеспечивает безопасную альтернативу стандартному Telnet.

Настройте клиент для использования закрытого ключа, который вы сохранили ранее.

В большинство дистрибутивов Linux по умолчанию включены программы-клиенты для Telnet и SSH.

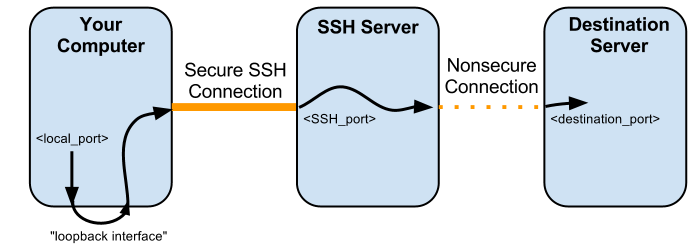

[edit] Переадресация SSH-порта

[edit] Переадресация локального порта

Пример из реального мира:

Предположим, что вы хотите управлять настройками маршрутизатора из любой точки Интернета. Хотите использовать веб-интерфейс, но не хотите включать управление через удаленный HTTP (небезопасно) или HTTPS (ресурсоемко). Как этого достичь?

Именно здесь нужна переадресация порта SSH. Эта функция позволяет безопасно подключаться к веб-интерфейсу маршрутизатора, даже если интерфейс настроен так, что он доступен только для компьютеров в локальной сети маршрутизатора.

Во-первых, в разделе Administration → Management необходимо включить параметр ‘Remote SSH Management’, если хотите подключиться к маршрутизатору из глобальной сети WAN.

Переадресация локального порта может быть установлена из интерфейса командной строки следующей командой:

Откройте браузер и перейдите по адресу http://localhost:12345, и вы сможете войти в веб-интерфейс маршрутизатора, как если бы находились в локальной сети маршрутизатора. Это соединение безопасно!

Если вы используете PuTTY, процедура аналогична. Переадресация порта SSH настраивается в разделе SSH → Tunnels.

Примечание пользователя Brandonc: при использовании PuTTY из репозитория Ubuntu соединение завершается после входа в веб-интерфейс, выдавая ошибку: «SSH2_MSG_CHANNEL_FAILURE for nonexistent channel 257» (23:44, 2 августа 2012 г.).

Для получения дополнительной информации, связанной с настройкой туннеля, смотрите обсуждение на форуме.

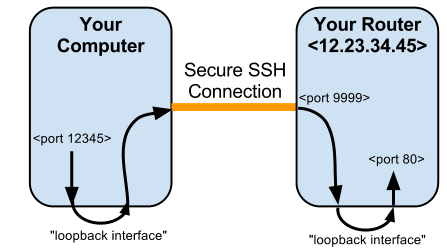

[edit] Переадресация удаленного порта

Это полезно для туннелирования таких вещей, как удаленный рабочий стол (Remote Desktop, RDP) по зашифрованному туннелю SSH через Интернет. Например, вы хотите иметь доступ к вашему рабочему компьютеру из дома:

Домашний компьютер ↔ Маршрутизатор ↔ Интернет ↔ Брандмауэр ↔ Рабочий компьютер

На домашнем компьютере можно использовать RDP-клиент для подключения к порту 5555 на маршрутизаторе, и это создаст SSH-туннель, который подключит домашний компьютер к порту 3389 на рабочем компьютере.

[edit] Требования

[edit] Настройка

Настроить переадресацию удаленного порта относительно просто при использовании утилиты PuTTY для Windows. См. Connections → SSH → Tunnels. Убедитесь, что ваша конфигурация включает параметры, как показано выше. А именно:

[edit] SCP

Технология Secure Copy (SCP, с англ. «Защищенное копирование») позволяет безопасно копировать файлы с компьютера на маршрутизатор и обратно.

Настройте клиент для использования закрытого ключа, сохраненного ранее, или используйте вход по имени пользователя «root» и паролю от веб-интерфейса.

Помните: только разделы /tmp и /jffs доступны для записи!

[edit] Drop Bear

Если на компьютере есть сервер SSH (например, OpenSSH), вы можете получить файлы с компьютера с помощью команды scp. Её можно использовать в автоматически запускаемых сценариях.

[edit] Командная строка DD-WRT

[edit] Основной синтаксис

Командная оболочка Linux (Linux Command Shell, Ash) отличается от командной строки Windows и DOS.

Символ / (а не \) используется для разделения каталогов при указании как локальных, так и сетевых путей.

Для выполнения команды необходимо указать путь к этой команде. Это может быть либо полный путь, либо относительный (relative path).

[edit] Операторы относительного пути

Есть два оператора относительного пути.

[edit] Примеры

1) Если вы находитесь в каталоге /jffs/usr/bin и хотите запустить команду /jffs/usr/bin/noip, используйте:

2) Если вы находитесь в каталоге /jffs/usr/bin и хотите запустить команду /jffs/usr/kismet, используйте:

обратите внимание, что первый ../ приводит нас к /jffs/usr/. Второй ../ приводит к /jffs/. А затем можно добавить оставшуюся часть пути.

4) Хотя во всех других примерах показан минимально необходимый текст команды, с относительными путями также можно сотворить что-нибудь этакое. Чтобы запустить команду noip, как в примере 1, можно использовать:

Здесь мы проходим весь путь до корневого каталога /, затем переходим к /jffs/usr/bin, возвращаемся к /jffs/usr и, наконец, к /jffs/usr/bin.

Ссылки на текущий каталог /./ добавляются время от времени просто для того, чтобы вас запутать. Обратите внимание, что /./ всегда ссылается на текущий каталог.

[edit] Операторы конвеера и перенаправления

Pipe (конвеер) и Redirect (перенаправление) – это каналы взаимодействия между разными командами. Вывод одной команды (stdout) может быть передан на вход другой (stdin), как по конвееру, или перенаправлен в устройство или файл.

берет вывод команды и направляет его в устройство или файл.

Например, если вы не хотите видеть вывод команды, перенаправьте ее на устройство null:

Это особенно полезно для таких команд, как nvram show, которая выводит около 800-1200 строк одновременно. Команда nvram show | more будет отображать результаты по одной странице за раз.

[edit] Фоновые процессы

Можно запускать программы в фоновом режиме (немедленно возвращает вас в командную строку), заканчивая команду символом &. Например:

Убедитесь, что добавили пробел между командой и амперсандом, иначе получите ошибку File not found («Файл не найден»).

[edit] Примечание по командной строке веб-интерфейса

Встроенный интерфейс командной строки веб-интерфейса DD-WRT (страница Diagnostics.asp) допускает максимум около 200 символов в строке.

Например, если вы хотите установить значение текстового параметра NVRAM:

[edit] Основные команды

[edit] Продвинутые команды

Для следующих команд имеются отдельные страницы Wiki: