Принцип достаточности криптографической защиты информации предполагает что

Содержание

Угрозы безопасности АСОИиУ

Разработка системы безопасности

Физические, технические

Разного рода механические, и электро-механические устройства, сооружения, специально предназначенные для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и самой защищаемой информации.

Это турникеты, двери, замки, охранники.

Программно-аппаратные

Электронные устройства, программы. Реализуют следующие способы защиты:

В современных АС всё реализуется криптографическими средствами защиты информации.

Принципы криптографической защиты

Такой подход отражает очень важный принцип технологии защиты информации: защищённость системы не должна зависеть от секретности чего-либо такого, что невозможно быстро изменить.

Обычно криптосистема представляет собой совокупность аппаратных и программных средств, которые можно изменить только при значительных затратах времени и средств, тогда как ключ является легко изменяемым объектом.

Поэтому стойкость криптосистемы определяется только секретностью ключа.

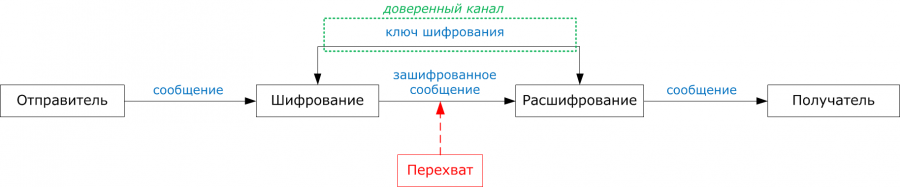

Обобщённая схема криптографической системы

Всё дело в том, что есть ключ, которым надо шифровать передаваемую информацию.

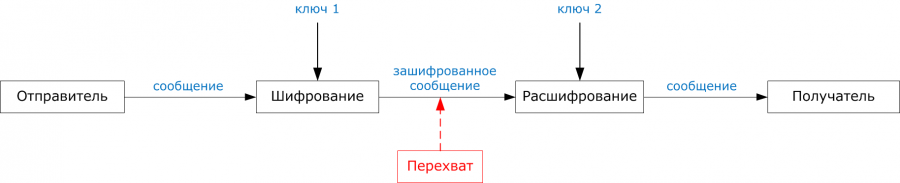

Симметричная система

Асимметричная система

Используются два ключа: открытый (публичный) и закрытый (секретный). Секретный есть только у получателя, а публичный можно раздавать кому угодно.

Криптографическая защита информации

ИБ-аутсорсинг

на базе DLP-системы

Контроль исполнения документов

Мониторинг ИТ инфраструктуры

Защита бизнеса от мошенничества

Разработка требований к защите информации

Управление системами фильтрации электронной почты и веб-трафика

АУТСОРСИНГ DLP ДЛЯ ЗАЩИТЫ БИЗНЕСА

О беспечение безопасности в компьютерных системах – одна из ключевых задач ИБ-специалистов во всем мире. Любители и профессионалы находят и исправляют уязвимости в программах, уничтожают вирусы, ведут борьбу с киберпреступниками. Кроме того, многие специалисты по кибербезопасности занимаются разработкой средств криптографической защиты информации.

Чем занимается криптография

Криптография – это наука, занимающаяся изучением средств защиты информации, ее сокрытия от посторонних лиц. Еще одна задача — сохранение аутентичности (подлинности и неизменности) информации, которая передается с помощью шифрования.

История науки

Принято считать, что зачатки криптографических систем возникли еще в третьем тысячелетии до н. э. – первые упоминания о них можно найти среди древнеегипетских иероглифов.

Период развития науки до XX века называют классическим. Его характерная особенность в том, что для криптографической защиты информации в это время использовали моноалфавитные системы. В Средневековье в дополнение к ним стали применять и полиалфавитные системы.

В начале XX века специалисты начали пользоваться сложными средствами защиты. Это стало возможным благодаря развитию науки и технологий, а также появлению электричества. При сокрытии информации все еще использовались полиалфавитные шифры, но, несмотря на это, был совершен большой шаг вперед, так как теперь информация передавалась на расстоянии, а текст шифровался в автоматическом режиме.

В пору классического периода криптографические системы были в арсенале правителей, дипломатов, шпионов и командующих армиями. В XX веке наука получила массовое распространение во время мировых войн – такое средство защиты позволяло скрывать передаваемую информацию от противника. С 1970-х основы криптологии становятся доступными широкому кругу частных лиц. Из-за этого государства по-разному определяют науку в правовом поле – от разрешения до запрета.

Тем не менее, начиная с 1970-х годов, криптографическая наука вышла на новый, современный уровень развития. Были опубликованы исследовательские работы, в которых значительное внимание уделяли математическим средствам. Благодаря внедрению новых алгоритмов появились открытые ключи, а также была создана устоявшаяся терминология. Так начался современный период развития науки.

Шифрование как метод защиты данных

Основной объект криптографических изысканий – информация. Цель науки – сокрытие информации. Основной способ решения указанных задач – использование шифрования.

Шифрование – изменение информации таким образом, что посторонний человек не может извлечь из нее ничего полезного, но при этом тот, кому она адресована, может преобразовать ее в исходный вид.

В общем случае шифрование используют для достижения трех целей:

1. Конфиденциальность. Благодаря средствам криптографической защиты информацию можно сделать недоступной для посторонних.

2. Неизменность. Зашифрованная информация не может быть подделана или искажена во время передачи или хранения.

3. Подтверждение источника. Зашифрованная информация обладает свойствами, которые подтверждают, что она была отправлена определенным человеком, а не кем-то другим.

Процесс передачи данных от одного человека к другому с использованием метода шифрования выглядит следующим образом:

Говоря проще, процесс состоит из двух ключевых этапов – шифрования (сокрытия сведений) и дешифрования (возвращение сообщения в исходный вид).

Есть два метода шифрования и дешифрования. В первом случае для этих задач используется один и тот же ключ, а во втором – два разных ключа (один для сокрытия и второй для раскрытия информации).

Основная трудность, с которой люди сталкивались в процессе обмена информацией, – передача ключа. Было сложно передать его так, чтобы исключить возможность перехвата посторонними людьми. Для решения этой проблемы была разработана система открытых ключей. Суть системы в том, что у человека есть два ключа – скрытый и открытый. Первый используется только в индивидуальных целях и нужен для расшифровывания информации, а второй может передаваться по открытым каналам (т. е. не защищенным от посторонних лиц). Таким образом, два человека могут обменяться своими открытыми ключами и в дальнейшем не беспокоиться за сохранность информации, так как есть универсальное средство – секретный ключ, который не нужно никому передавать, и он всегда находится у них. Появление этого метода – революция в средствах защиты информации.

Алгоритмы шифрования

Для того чтобы информацию можно было зашифровать, а потом расшифровать, нужно создать алгоритм. Алгоритм – это совокупность правил и действий, которые нужны для успешной расшифровки или зашифровки данных.

Простейшие алгоритмы возникли в древние времена. К примеру, шифр Цезаря. Суть его заключалась в том, что буквы в исходном тексте сдвигались на одну позицию вперед согласно латинскому алфавиту. То есть A превращалась в B, C – в D и т. д. Пример простейшего сообщения, которое зашифровано с помощью таких систем, – сигнал «SOS». Его можно передать как «TPT», смещая буквы слова на одну позицию вправо (согласно алфавиту). Для возвращения в исходный вид достаточно сделать то же самое, но теперь сместить буквы влево – получим SOS.

Алгоритмы принято разделять на следующие категории:

Все три вида алгоритмов широко используются для защиты сведений. Преимущество симметричных алгоритмов в том, что они менее требовательны к вычислительным ресурсам и работают быстрее асимметричных. Недостаток симметричного шифрования в том, что нужно передавать ключ второму лицу. Для решения этой проблемы вместе с симметричным используют гибридное шифрование. Суть метода заключается в том, что информация шифруется симметричным алгоритмом, а ключ для расшифровки отправляется по каналам, которые защищены асимметричными системами.

Криптографические методы используются и в комплексных средствах защиты – DLP-системах. К примеру, механизмы шифрования, реализованные в «СёрчИнформ КИБ», делают невозможным прочтение конфиденциальных документов из корпоративной системы за ее пределами. Подробнее о продукте.

Современное состояние криптологии

Алгоритмы усложнялись с развитием математики и появлением электромеханизмов. Старые средства (тот же шифр Цезаря) можно взломать простым компьютерным перебором за несколько секунд. Современные алгоритмы обладают высокой криптостойкостью, поэтому на их взлом можно потратить столетия, но так и не дешифровать текст.

Новый период развития науки наступил в 1970-е годы и ознаменовался появлением открытых алгоритмов шифрования, которые решали фундаментальную проблему – безопасную передачу ключа. Теперь отпала необходимость беспокоиться о том, что кто-то перехватит ключ и сможет прочитать сообщение. Посторонний человек, который получил открытый ключ (средство защиты), не сможет прочитать ни одно сообщение.

Наука развивается вместе с ростом возможностей компьютерных систем. За последние десятилетия специалисты разработали много универсальных алгоритмов, которые позволяют с высокой надежностью сохранять и передавать информацию. Самые распространенные системы защиты:

Некоторые из этих стандартов были разработаны для использования государствами и сертифицированы в качестве национальных алгоритмов шифрования (AES в США, «Кузнечик» в России).

Правовой статус

Во всем мире крупные государства регулируют применение средств защиты информации правовыми методами. Государство может запрещать или ограничивать использование криптографических систем частными лицами, при этом некоторые документы и другая секретная информация государственной важности хранятся в зашифрованном виде.

Так, в Великобритании человек обязан выдать пароль от своего компьютера или телефона правоохранительным органам, в том случае, если проводится судебное расследование. Отказ выдать средство дешифрования является уголовным преступлением.

В России использование криптографии ограничено для компаний и индивидуальных предпринимателей. Любая деятельность по выпуску и продаже шифровальных программ должна лицензироваться.

В США действует стандарт AES, согласно которому важная государственная информация должна храниться в зашифрованном виде. Спецслужбы (АНБ, ЦРУ) могут требовать от производителей устройств и разработчиков ПО выдачу ключей дешифрования.

Наука о криптографических методах сокрытия информации – одна из самых актуальных в наше время. Она занимает большую нишу в области информационной безопасности и широко используется не только государствами, но и крупными компаниями, бизнесом, частными лицами.

Общие принципы криптографической защиты информации

ОСНОВЫ ПОСТРОЕНИЯ КРИПТОСИСТЕМ

Криптография – это наука о методах, алгоритмах, программных и аппаратных средствах преобразования информации в целях сокрытия ее содержания, предотвращения видоизменения или несанкционированного использования.

Общие принципы криптографической защиты информации

Обобщенная схема криптографической системы, обеспечивающей шифрование передаваемой информации, имеет вид (рис.2.1).

Отправитель генерирует открытый текст исходного сообщения

Преобразование

Формально криптосистема – это однопараметрическое семейство

Вообще говоря, преобразование зашифровывания может быть симметричным или асимметричным относительно преобразования расшифровывания. Поэтому различают два класса криптосистем: симметричные криптосистемы и асимметричные криптосистемы. Иногда их называют: одноключевые (с секретным ключом) и двухключевые (с открытым ключом). Схема симметричной криптосистемы с одним секретным ключом

В этой криптосистеме один из ключей является открытым

В симметричной криптосистеме секретный ключ надо передавать отправителю и получателю по защищенному каналу распространения ключей, например, спецсвязью. В асимметричной криптосистеме передают по незащищенному каналу только открытый ключ, а секретный ключ сохраняют в месте его генерации.

Злоумышленник при атаке на криптосистему может не только считывать шифротексты, передаваемые по каналу связи, но и пытаться их изменить по своему усмотрению.

Любая попытка со стороны злоумышленника расшифровать шифротекст

Свойство криптосистемы, противостоять криптоатаке называется криптостойкостью. Оно измеряется в затратах злоумышленника, которые он несет, вскрывая криптосистему. Например, криптостойкость может выражаться в количестве машинного времени, затраченного на вскрытие криптосистемы.

Фундаментальное правило криптоанализа, впервые сформулированное голландцем А.Керкхоффом еще в XIX веке заключается в том, что стойкость шифра (криптосистемы) должна определяться только секретностью ключа. Иными словами, правило Керкхоффа состоит в том, что весь алгоритм шифрования, кроме значения секретного ключа, известен криптоаналитику противника. Это обусловлено тем, что криптосистема, реализующая семейство криптографических преобразований, обычно рассматривается как открытая система. Такой подход отражает очень важный принцип технологии защиты информации: защищенность системы не должна зависеть от секретности чего-либо такого, что невозможно быстро изменить в случае утечки секретной информации. Обычно криптосистема представляет собой совокупность аппаратных и программных средств, которую можно изменить только при значительных затратах времени и средств, тогда как ключ является легко изменяемым объектом. Именно поэтому стойкость криптосистемы определяется только секретностью ключа.

Другое почти общепринятое допущение в криптоанализе состоит в том, что криптоаналитик имеет в своем распоряжении шифротексты сообщений.

Существует четыре основных типа криптоаналитических атак. Конечно, все они формулируются в предположении, что криптоаналитику известны применяемый алгоритм шифрования и шифротексты сообщений. Перечислим эти криптоаналитические атаки.

1. Криптоаналитическая атака при наличии только известного шифртекста. Криптоаналитик имеет только шифротексты

2. Криптоаналитическая атака при наличии известного открытого текста. Криптоаналитик имеет доступ не только к шифротекстам

3. Криптоаналитическая атака при возможности выбора открытого текста. Криптоаналитик не только имеет доступ к шифротекстам

4. Криптоаналитическая атака с адаптивным выбором открытого текста.Это— особый вариант атаки с выбором открытого текста. Криптоаналитик может не только выбирать открытый текст, который затем шифруется, но и изменять свой выбор в зависимости от результатов предыдущего шифрования. При криптоанализе с простым выбором открытого текста криптоаналитик обычно может выбирать несколько крупных блоков открытого текста для их шифрования, при криптоанализе с адаптивным выбором открытого текста он имеет возможность выбрать сначала более мелкий пробный блок открытого текста, затем выбрать следующий блок в зависимости от результатов первого выбора, и т.д. Эта атака предоставляет криптоаналитику еще больше возможностей, чем предыдущие типы атак.

Кроме перечисленных криптоаналитических атак существует силовая атака (перебор всех возможных значений ключа). С появлением мощных компьютеров и сетей этот вид атаки становится очень актуальным. Он может сочетаться с перечисленными ранее аналитическими атаками. В связи с этим ключ криптосистемы должен обладать определенными свойствами: если рассматривать его совокупность двоичных знаков, то это должна быть случайная равномернораспределеная последовательность длины, которая делала бы перебор всех возможных значений ключа, практически невозможным.

Принцип достаточности криптографической защиты информации предполагает что

РЕКОМЕНДАЦИИ ПО СТАНДАРТИЗАЦИИ

КРИПТОГРАФИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ

Принципы разработки и модернизации шифровальных (криптографических) средств защиты информации

Information technology. Cryptographic data security. Principles of creation and modernization for cryptographic modules

Дата введения 2018-05-01

Предисловие

1 РАЗРАБОТАНЫ Центром защиты информации и специальной связи Федеральной службы безопасности Российской Федерации (ФСБ России)

2 ВНЕСЕНЫ Техническим комитетом по стандартизации ТК 26 «Криптографическая защита информации»

Введение

Настоящий документ носит методический характер и содержит в себе принципы, на которых должна основываться разработка и/или модернизация действующих СКЗИ.

— со специализированными организациями, проводящими тематические исследования;

Заказчикам СКЗИ настоящий документ позволяет сориентироваться и ознакомиться с проблемами, возникающими при разработке и эксплуатации СКЗИ. Изложенные в настоящем документе принципы позволяют заказчику СКЗИ определиться с положениями, которые должны включаться в техническое задание на разработку и/или модернизацию СКЗИ, а также в соответствии с принятыми в Российской Федерации правилами классификации средств защиты определить класс разрабатываемого СКЗИ и обеспечить необходимый уровень безопасности защищаемой информации.

Разработчикам СКЗИ настоящий документ позволяет обосновать при общении с заказчиком перечень необходимых для разработки и/или модернизации СКЗИ работ, а также организовать взаимодействие со специализированными организациями, получая от них необходимую для разработки СКЗИ информацию.

1 Область применения

Настоящие рекомендации распространяются на шифровальные (криптографические) средства защиты информации (СКЗИ), предназначенные для использования на территории Российской Федерации.

Настоящие рекомендации определяют принципы разработки и модернизации шифровальных (криптографических) средств защиты информации, не содержащей сведений, составляющих государственную тайну.

Принципы обеспечения безопасности защищаемой информации до ее обработки в СКЗИ в настоящем документе не рассматриваются.

Принципы разработки и модернизации шифровальных (криптографических) средств защиты информации, перечисленных в положении [1] (пункт 4), могут регулироваться отдельными рекомендациями по стандартизации.

2 Нормативные ссылки

В настоящих рекомендациях использованы нормативные ссылки на следующие стандарты:

ГОСТ 2.114 Единая система конструкторской документации. Технические условия

ГОСТ 19.202 Единая система программной документации. Спецификация. Требования к содержанию и оформлению

ГОСТ 19.401 Единая система программной документации. Текст программы. Требования к содержанию и оформлению

ГОСТ 19.402 Единая система программной документации. Описание программы

ГОСТ 19.501 Единая система программной документации. Формуляр. Требования к содержанию и оформлению

ГОСТ 19.502 Единая система программной документации. Описание применения. Требования к содержанию и оформлению

ГОСТ Р 51275-2006 Защита информации. Объект информации. Факторы, воздействующие на информацию. Общие положения

ГОСТ Р 56136-2014 Управление жизненным циклом продукции военного назначения. Термины и определения

3 Термины, определения и сокращения

3.1 В настоящих рекомендациях применены следующие термины с соответствующими определениями:

3.1.1 аппаратное средство; АС: Физическое устройство, реализующее одну или несколько заданных функций. В рамках настоящего документа аппаратное средство подразделяется на АС СФ и АС СКЗИ.

3.1.2 атака: Целенаправленные действия с использованием аппаратных средств и/или программного обеспечения с целью нарушения безопасности защищаемой информации или с целью создания условий для этого.

3.1.3 аутентификация субъекта доступа: Совокупность действий, заключающихся в проверке и подтверждении с использованием криптографических механизмов информации, позволяющей однозначно отличить аутентифицируемый (проверяемый) субъект доступа от других субъектов доступа.

3.1.4 биологический датчик случайных чисел; БДСЧ: Датчик, вырабатывающий случайную последовательность путем реализации случайных испытаний, основанных на случайном характере многократного взаимодействия человека с СКЗИ и средой функционирования СКЗИ.

3.1.5 документация: Совокупность взаимосвязанных документов, объединенных общей целевой направленностью. В рамках настоящего документа документация подразделяется на документацию ИС, СФ, ПО СКЗИ и АС СКЗИ, а также на документацию СКЗИ, входящую в комплект поставки СКЗИ.

3.1.6 жизненный цикл СКЗИ: Совокупность явлений и процессов, повторяющихся с периодичностью, определяемой временем существования типовой конструкции (образца) СКЗИ от ее замысла до утилизации или конкретного экземпляра СКЗИ от момента его производства до утилизации (см. ГОСТ Р 56136-2014, статья 3.16).

защищаемая информация: Информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

3.1.8 защищенная информация: Защищаемая информация, преобразованная СКЗИ при помощи одного или нескольких криптографических механизмов.

3.1.9 имитация истинного сообщения (имитация): Ложное сообщение, воспринимаемое пользователем как истинное сообщение.

3.1.10 имитовставка: Информация в электронной форме, которая присоединена к другой информации в электронной форме (обрабатываемой информации) или иным образом связана с такой информацией и которая используется для защиты обрабатываемой информации с использованием криптографических механизмов от навязывания ложной информации.

3.1.11 имитозащита: Защита обрабатываемой информации с использованием криптографических механизмов от навязывания ложной информации.

3.1.12 инженерно-криптографический механизм: Алгоритмическая или техническая мера, реализуемая в СКЗИ для защиты информации от атак, возникающих вследствие неисправностей или сбоев АС СКЗИ и АС СФ.

3.1.13 инициализирующая последовательность (исходная ключевая информация): Совокупность данных, используемая ПДСЧ для выработки псевдослучайной последовательности.

3.1.14 информативный сигнал: Сигнал, по значениям и/или параметрам которого может быть определена защищаемая или криптографически опасная информация (см. рекомендации [2], статья 3.2.6).

3.1.15 информационная система; ИС: Система, предназначенная для представления, хранения, обработки, поиска, распространения и передачи по каналам связи информации, доступ к которой осуществляется с использованием средств вычислительной техники. В случае использования СКЗИ для защиты обрабатываемой в ИС информации информационная система представляет собой одну или совокупность нескольких сред функционирования СКЗИ.

3.1.16 канал связи: Совокупность технических средств, обеспечивающих передачу информации от источника к получателю. В совокупность технических средств могут входить, в частности, передатчик, линия связи, носитель информации, приемник, аппаратные и/или программные средства.

3.1.17 ключ аутентификации: Криптографический ключ, используемый для аутентификации субъекта доступа.

ключ проверки электронной подписи: Уникальная последовательность символов, однозначно связанная с ключом электронной подписи и предназначенная для проверки подлинности электронной подписи.

[Федеральный закон [3], статья 2, пункт 6]

3.1.19 ключ электронной подписи: Криптографический ключ, представляющий собой уникальную последовательность символов, предназначенную для создания электронной подписи (Федеральный закон [3], статья 2, пункт 5).

3.1.20 ключевая информация: Специальным образом организованная совокупность данных и/или криптографических ключей, предназначенная для осуществления криптографической защиты информации в течение определенного срока времени.

3.1.21 ключевой документ: Ключевой носитель информации, содержащий в себе ключевую информацию и/или инициализирующую последовательность, а также, при необходимости, контрольную, служебную и технологическую информацию.

3.1.22 ключевой носитель: Физический носитель определенной структуры, предназначенный для размещения и хранения на нем ключевой информации и/или инициализирующей последовательности. Различают разовый ключевой носитель (таблица, перфолента, перфокарта и т.п.) и ключевой носитель многократного использования (магнитная лента, дискета, компакт-диск, Data Key, Smart Card, Touch Memory и т.п.).

3.1.23 конструкторская документация: Документация на СКЗИ, АС, СФ и ИС, содержащая детальную информацию о принципах функционирования и процессе разработки СКЗИ, АС, СФ и ИС.

3.1.24 контролируемая зона: Пространство, в пределах которого располагаются штатные средства и осуществляется контроль за пребыванием и действиями лиц и/или транспортных средств.

3.1.25 криптографическая функция: Параметрическая функция, реализуемая СКЗИ и предназначенная для обеспечения безопасности защищаемой информации. Одним из параметров криптографической функции может являться криптографический ключ.

— функцию выработки псевдослучайных последовательностей;

— функцию зашифрования/расшифрования данных;

— функцию имитозащиты (функцию контроля целостности данных);

— функцию создания электронной подписи;

— функцию проверки электронной подписи;

— функцию создания ключа электронной подписи и ключа проверки электронной подписи;

— функцию изготовления ключевых документов;