Процесс oo2reck что это

oo2.exe: что это? и как его убрать

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки oo2.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

Asmwsoft PC Optimizer — это пакет утилит для Microsoft Windows, призванный содействовать управлению, обслуживанию, оптимизации, настройке компьютерной системы и устранению в ней неполадок.

1- Очистите мусорные файлы, чтобы исправить oo2.exe, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить oo2.exe, которое перестало работать из-за ошибки.

Как удалить заблокированный файл oo2.exe.

3- Настройка Windows для исправления критических ошибок oo2.exe:

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Как вы поступите с файлом oo2.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с oo2.exe файлом

(oo2.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(oo2.exe) перестал работать.

oo2.exe. Эта программа не отвечает.

(oo2.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(oo2.exe) не является ошибкой действительного windows-приложения.

(oo2.exe) отсутствует или не обнаружен.

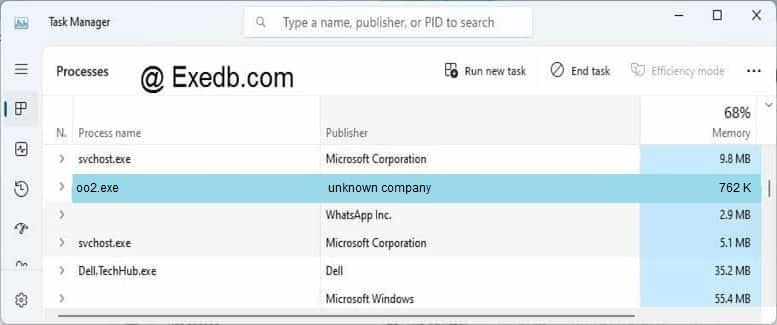

OO2.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

How to remove the oo2reck virus

Most antivirus programs identify oo2reck.exe as malware.

The free file information forum can help you find out how to remove it. If you have additional information about this file, please leave a comment or a suggestion for other users.

Oo2reck.exe file information

Here is some of what is known about the oo2reck.exe process. Up to now, our technical analysts have not been able to relate it to any particular software.

Description: Oo2reck.exe is not essential for Windows and will often cause problems. Oo2reck.exe is located in a subfolder of Windows folder for temporary files or sometimes in a subfolder of the user’s profile folder (in most cases C:\Users\USERNAME\AppData\Local\Temp\is-FSG8B.tmp\). The file size on Windows 10/8/7/XP is 545,222 bytes.

The program has no visible window. The oo2reck.exe file is not a Windows system file. The application has no file description. Therefore the technical security rating is 84% dangerous.

Important: You should check the oo2reck.exe process on your PC to see if it is a threat. We recommend Security Task Manager for verifying your computer’s security. This was one of the Top Download Picks of The Washington Post and PC World.

Score

User Comments

There are no user opinions yet. Why not be the first to write a short comment?

Best practices for resolving oo2reck issues

The following programs have also been shown useful for a deeper analysis: A Security Task Manager examines the active oo2reck process on your computer and clearly tells you what it is doing. Malwarebytes’ well-known B anti-malware tool tells you if the oo2reck.exe on your computer displays annoying ads, slowing it down. This type of unwanted adware program is not considered by some antivirus software to be a virus and is therefore not marked for cleanup.

A clean and tidy computer is the key requirement for avoiding PC trouble. This means running a scan for malware, cleaning your hard drive using 1 cleanmgr and 2 sfc /scannow, 3 uninstalling programs that you no longer need, checking for Autostart programs (using 4 msconfig) and enabling Windows’ 5 Automatic Update. Always remember to perform periodic backups, or at least to set restore points.

Всем доброго времени суток, столкнулся недавно с этим наглым вирусом. И хочу поделиться с вами хорошим мануалом по его удалению. Пост сделан не ради плюсов, а ради того чтобы как можно больше людей узнали о таком наглом вирусе и способе его удаления.

Вирус engine.exe — троянец. Скрытно активирует на компьютере жертвы биткойн майнер — приложение, решающее сложные математические задачи с целью получения криптовалюты. А затем полученные результаты отправляет через интернет-канал злоумышленникам или на сторонний спецресурс, но опять же, с реквизитами своих «хозяев». Другими словами, эксплуатирует ресурсы инфицированного ПК (оперативную память, вычислительные возможности видеокарты) и «добывает» деньги, зарабатывая за чужой счёт. Пользователь, а точнее, его машина, поневоле становится майнером.

Заражение и симптомы

Довольно часто engine.exe проникает в Windows в ходе установки взломанных игр. Недобросовестные релизёры, или распространители, «бесплатного продукта», желающие дополнительно обогатиться, настоятельно рекомендуют отключать антивирус, чтобы инсталляция прошла успешно. Подчинившиеся этому совету собственноручно пропускают зловреда.

Четыре признака присутствия engine.exe в ОС:

Без запуска каких-либо приложений наблюдается загрузка оперативной памяти и процессора на 80-99%.

Активно используется сетевое соединение (интернет-трафик) без явных подключений установленных доверенных программ.

Штатные функции Windows и приложения очень медленно запускаются и работают — ПК «тормозит».

В диспетчере задач ОС появляется процесс под названием engine.exe *32 (иногда в нескольких экземплярах).

2. В поле поиска напечатайте taskmgr.

3. В диспетчере задач откройте вкладку «Процессы».

4. Найдите в списке вирусный процесс с именем engine.

Внимание! У зловреда может быть другое название. При анализе дополнительно обращайте внимание на цифровую подпись объектов (колонка «Описание»). А также на уровень потребления ресурсов (колонка ЦП). Завышенные показания (более 70%) — явный признак причастности процесса к вирусу.

5. Кликните по исследуемому имени образа (объекту) правой кнопкой.

6. В контекстном меню нажмите раздел «Свойства».

7. На вкладке «Общие» (окно свойств), в графе «Расположение», скопируйте в блокнот или запомните путь к папке вирусного приложения.

8. Перезагрузите Windows в безопасном режиме.

9. Откройте директорию engine, скопированную из его свойств.

Примечание. В большинстве случаев он находится по адресу: диск С → Пользователи → [имя пользователя] → AppData → Roaming → [папка зловреда]. Название папки варьируется: известные модификации — x11, x13.

10. Перейдите в директорию Roaming (кликните вверху окна, в строке пути, по её названию).

11. Удалите файл cppredistx86.exe и папку с вирусом.

12. Закройте окно и нажмите «Win+R».

13. В панели «Выполнить» введите regedit и нажмите «OK».

14. В редакторе реестра откройте: HKEY_CURRENT_USER → Software → Microsoft → Windows → CurrentVersion → Run.

15. В «ветке» Run (список ключей в соседнем блоке) выполните удаление записи с параметром «Microsoft Visual C++ 2010». Это замаскированный под системный пакет модуль, выполняющий автозагрузку engine при запуске ПК. Используйте штатную функцию: клик правой кнопкой → «Удалить».

16. Перезагрузите ОС в обычном рабочем режиме.

ССЫЛКА НА ИСТОЧНИК В КОММЕНТАХ

было такое, заблокировал антивирусом потлм удалил)

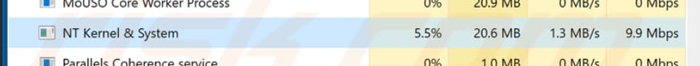

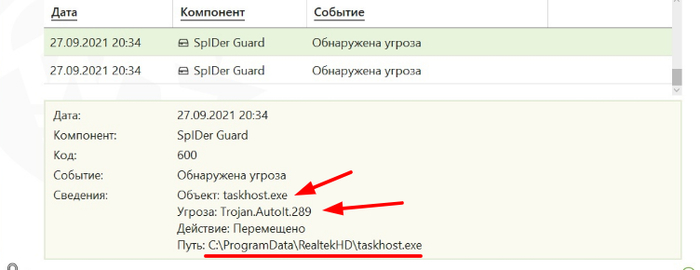

Майнер NT Kernel & System под видом Realtek HD

Дело было одним вечером, сижу я значит ничего не заподозрив, понимаю что уж сильно начал шуметь мой компьютер.

Подумал ну Яндекс браузер кушает процессор плюс видео в ютубе, ай да забыл я об этом.

Вдруг 4-ый день этого жёсткого звука меня пробило насквозь. Что-то тут не так.

При запуске компьютер только только появился рабочий стол процессор шумит с видеокартой на максимум.

Беру дело в руки открываю диспетчер для просмотра активности вижу спокойный результат.

Уши не обманешь слышу как кулеры в ПК становятся тише.

АГА ЗНАЧИТ ВОТ ОНО КАК, сразу в голову приходит мысль что тут что-то ведь не ладное.

Открываю я значит программу для просмотра FPS в играх (там ещё показывается температура, нагрузка всех цепей), закрываю диспетчер задач, вижу опа через секунд 15, что процессор что видеокарта идут в разрыв, понимаю что нада копать глубже.

Я понимаю что программа виндовса которая отвечает за прерывание находится в папке с звуковыми драйверами, к тому же она полностью пустая. Вижу как мой диспетчер закрылся сам по себе.

Тут я уже всё понял и знал куда копать начал проверку на вирусы делать, нет ничего абсолютно.

Проверял я Microsoft Defender доверия к нему больше. В итоге 0

ставлю на скачку Dr.Web при установке выдавало ошибку постоянно.

Вирус начал закрывать установщик я психанул открыл диспетчер и просто закрывал этот вирусняк. В общем я установил его он запросил перезагрузку, я с вздохом перезагружаю ПК

Господи он начал сам перезагружаться 6 раз

На 7 выдало ошибку какую-то (жаль нету фоток)

Я с горем пополам вижу справа в углу мою любимую службу которую он заблокировал.

Чем болеют братья наши железные — история компьютерных вирусов

Ушла эпоха, когда компьютеры и интернет воспринимались большинством, как высокотехнологичные игрушки для подростков. Теперь они, хотим мы того или нет — одна из несущих стен жизненного уклада каждого. Зараженный компьютер — это гораздо больше, чем досадная поломка дорогой техники. Это риск информационных, потенциально и репутационных, финансовых потерь. Подхватить грипп для многих уже гораздо менее неприятный сценарий, чем подхватить компьютерный вирус.

Концепция вирусов, как размножающихся без участия человека механизмов, была предсказана еще в 1951 году Джоном Нейманом в его «Теории самовоспроизводящихся автоматических устройств». Само же явление увидело свет… и вот здесь данные разнятся. Дело в том, что первые программы, которые можно окрестить этим болезненным словом, были либо вовсе безвредны, либо задумывались с невинной целью и причиняли неудобства, скорее вследствие недоработки.

Так, в 1973 году прототип интернета — ARPANET в лабораторных застенках поразил шалун Creeper. Он самостоятельно путешествовал от компьютера к компьютеру и дразнил пользователей выводящимся на экраны сообщением: «Я Крипер! Поймай меня, если сможешь». Этим зловредность Крипера и ограничивалась.

А в 1975 году Джон Волкер написал PERVADE — подпрограмму для популярной (по меркам тех лет) игры ANIMAL, которая с помощью наводящих вопросов отгадывала названия задуманных игроком животных. С натяжкой ее можно назвать первым трояном. После каждой партии она модернизировала игру новыми вопросами, а заодно и копировала ее во все директории компьютера, чем основательно замусоривала и без того скудную память. А ведь Волкер всего-то навсего хотел упростить распространение ANIMAL и избавить себя от нескончаемых просьб, желающих выслать им очередную копию игры.

Вирус Elk Cloner, который многие считают первым истинным вирусом, получившим массовое распространение на пользовательских компьютерах, изначально задумывался, как невинная шалость в духе Крипера. В 1981 году он принялся заражать Apple II, перемещаясь между машинами с помощью дискет. На каждый 50-й запуск системы он выводил на экраны стихотворение:

Elk Cloner: программа с индивидуальностью

Она проникнет во все ваши диски

Она внедрится в ваши чипы

Она прилипнет к вам как клей

Она даже изменит оперативную память

Cloner выходит на охоту!

Вредительских функций написавший Cloner 15-летний школьник Ричард Скренет не предусматривал. Однако своенравный вирус повадился портить диски с нестандартными версиями DOS, удаляя содержимое резервных дорожек. Ущерб в таких случаях был уже вполне осязаем, в отличии от душевных страданий, вызванных стишком-дразнилкой.

Многие ругают антипиратскую защиту игр Denuvo, но в 80-е методы борьбы с пиратами были куда менее гуманны. В 1986 году братья Фарук Альви решили защитить свою программу для наблюдения за сердечным ритмом от незаконного копирования при помощи вируса Brain. Он заражал загрузочный сектор жесткого диска, замедлял работу и вежливо предлагал позвонить создателям нелегально установленной программы, чтобы излечиться. Только в США оказались заражены 18 тысяч компьютеров, а братья Альви первыми познали гнев недовольных антипиратской защитой пользователей.

А вот вирус Jerusalem был написан чистейшего зла ради в 1987-м. Он заражал файлы EXE, COM и SYS. Каждый раз при активации запрашиваемые файлы увеличивались в размере, что приводило к захламлению памяти. Также через полчаса после запуска системы Jerusalem серьезно замедлял ее работу, изменяя время прерывания процессов. Но то были лишь цветочки. Во всей красе Jerusalem проявлял себя в пятницу 13-го, уничтожая любой запущенный в этот день файл.

Первый сетевой червь-шпион атаковал ARPANET в 1988. По замыслу создателя Червь Морриса должен был лишь собирать данные о владельцах ПК, подключенных к ARPANET. Для проникновения он использовал уязвимости почтовых сервисов и сетевых протоколов. Червь Морриса подбирал пароль по словарю и инфицировал компьютер, если не обнаруживал на нем своей копии. Но, даже если копия вируса на компьютере уже была, с небольшой периодичностью червь инфицировал его повторно. На всякий случай. Это и послужило основным источником проблем. Компьютеры заражались многократно, работа системы все больше замедлялась, вплоть до полного отказа. Суммарный ущерб от действий червя оценили в 96 миллионов долларов. Обескураженный непредвиденными последствиями создатель сам сдался полиции, благодаря чему отделался штрафом и исправительными работами.

Первый зловред-вымогатель, словно благодаря ясновидению, позволившему его создателю предсказать масштабы пандемии, вызванной его потомками в будущем, был окрещен — AIDS (СПИД). Вирусописец Джозеф Попп собственноручно разослал около 20 000 дискет с вирусом (каторжный труд, в сравнении с современной почтовой спам-рассылкой, посредством пары кликов). Дискеты манили новой информацией о настоящем НЕкомпьютерном вирусе СПИДА, но после проникновения зараженной дискеты в дисковод PC, в определенном смысле происходило именно то, чего беспечные пользователи и боялись — инфицирование. Через 90 запусков компьютера AIDS шифровал все файлы, оставляя в доступности лишь README, в котором находилось предложение отправить деньги на почтовый ящик в Панаме в обмен на восстановление доступа к информации. Во время обналичивания такого чека Джозефф Попп и был арестован и впоследствии осужден за вымогательство.

Вирусы лихих 90-х были не в пример добрее и невиннее своего десятилетия. Часто они писались ради забавы и самовыражения, вне зависимости от того сколько бед приносили. Так, вирус Walker раз в 30 секунд отправлял гулять по экрану дедушку. По-видимому, из уважения к старости, пока дедушка ковылял, компьютер зависал и не реагировал на команды пользователя. Романтичный вирус Girls признавался в любви всем девочкам и запускал песню Yesterday группы The Beatles. А Mars Land каждый час по полминуты заставлял пользователей любоваться высококачественной 3D-моделью поверхности Марса.

1995 год ознаменовался появлением первого макровируса Concept. Инновационные вирусы распространялись при помощи макросов в документах Word. Для их написания не нужно было владеть языком программирования, достаточно лишь разобраться в WordBasic (чему тоже далеко не каждую бабушку можно научить, но все же). Вирусоделие пошло в массы, и к 1998 году число вредоносного ПО увеличилось почти в 4,5 раза.

Тогда же, в 1998 году, увидел свет кинескопа троян Back Orifice, по совместительству первый бэкдор — вредоносная программа удаленного администрирования. Установленный на компьютер жертвы Back Orifice давал злоумышленнику практически безграничную удаленную власть над его системой. ЛЮБОЙ файл можно было скачать, переписать, уничтожить. Вводимые с клавиатуры пароли, выводимые на экран монитора изображения — все становилось достояние хакера. Создатели бэкдора охарактеризовали свой продукт слоганом — «В локальной сети или через Internet Back Orifice предоставляет пользователю больше возможностей на удаленном Windows-компьютере, чем имеет сам пользователь этого компьютера».

«Чернобыль» или CIH почти год, не обнаруживая себя, заражал компьютеры по всему миру. А 26-го апреля 1999 года, в годовщину аварии на Чернобыльской АЭС, около полумиллиона владельцев PC испытали на себе новый вид техногенной катастрофы — вся информация на их компьютерах оказалась уничтоженной. «Чернобыль» не пожалел даже BIOS, повредив данные на микросхемах. Интересно, что автор CIH, Чэнь Инхао, хоть и испытал глубокий стыд, и даже написал заблаговременно официальное извинение, не получил никакого наказания, так как не нарушил ни одного Тайваньского закона того времени.

Появление вируса Happy99 дало начало массовому переходу вирусов к распространению через интернет. Счастливый «червь» передвигался с помощью EXE-файла вложенного в электронное письмо. Он поздравлял «счастливчика» с новым 1999 годом, а после копировал свой код в системный каталог Windows.

Таким же незамысловатым способом в мае 2000 года распространился и вирус LoveLetter. Этот подлец играл на самых тонких струнах человеческой психики и рассылал «любовные послания», открыв которые, пользователь кроме глубокого разочарования получал еще и гору проблем в придачу. Вирус не только портил личные файлы и заменял их зараженными, но и пересылал сам себя всем контактам в адресной книге Microsoft Outlook. За такие подвиги почтовый червь ILOVEYOU попал в книгу рекордов Гиннеса и стал героем фильма.

Еще один представитель опасных сетевых беспозвоночных — Code Red. Летом 2001 года вирус был выпущен в сеть. Он заражал компьютеры не благодаря доверию наивных людей, а при помощи уязвимости в веб-сервере Microsoft IIS. В начале Код Красный не вызывал опасений. Ну кого, в самом деле, способна напугать надпись на экране «Взломано китайцами»? Но позже оказалось, что зараженный сервер спустя 20 дней должен был начать DDOS-атаку на несколько IP-адресов, в числе которых оказался и Белый дом США.

Через пару лет своими «успехами» на поприще интернет-вредительства смогли похвастаться SQL Slammer и Conficker. Slammer, используя переполнение буфера в Microsoft SQL server, вызвал массовый паралич пользовательского трафика. Перегруженные роутеры просто не справлялись и постоянно восстанавливали таблицу маршрутизации, тем самым задерживая и останавливая сетевой трафик. Червь настолько стремительно распространился, что умудрился на сутки лишить всю Южную Корею радости от просмотра котиков в интернете и каток в Starcraft.

В свою очередь, вирус Conficker в лучших традициях вестернов заставил объединиться в борьбе с ним крупнейшие корпорации — Microsoft, Dr.Web, Kaspersky Lab, ESET, Symantec. А Microsoft даже пообещала 250 тысяч долларов тому, кто найдет создателя червя. Conficker осущесталял свои гадкие планы с помощью все того же пресловутого переполнения буфера. В первую очередь он отключал службы обновления и защиты Windows и блокировал сайты производителей антивирусов, а потом зомбировал компьютер и подключал его к ботнет-сети. Специалисты пришли к выводу, что главной целью вредителя была проверка его способностей к размножению.

Но все вышеупомянутые вирусы — просто игрушки в сравнении со Stuxnet. Эта компьютерная чума могла поражать не только устройства обычных пользователей, но и системы важных промышленных предприятий, в том числе атомных электростанций. В Иране Stuxnet устроил из центрифуг для обогащения урана настоящий аттракцион. Вопрос «Зачем?» оставим любителям теорий заговора.

В 2012 году эволюция вирусов дала новый виток. Теперь они стали реальным кибероружием и средством шпионажа. Аналитикам Лаборатории Касперского пришлось изрядно попотеть с обнаружением ряда вредоносных программ. Таких как – Flame, Gauss, Red October, NetTraveler и Icefog. Все они заслуженно могут носить звание кибер-агентов 007, поскольку каждый вирус детально изучал и похищал важную правительственную, дипломатическую и финансовую информацию. Жертвами хакерских атак стали более 40 стран.

В марте 2016 года взошла звезда ужасного, но великого Пети (Petya), положив начало новой вирусной эпохе. Программа-вымогатель превращала файлы пользователей в тыкву, шифруя MBR-данные, которые нужны компьютеру для загрузки операционной системы. Для расшифровки она требовала от пользователей выкуп в биткоинах.

В 2017 году явил себя свету еще один червь-шантажист — WannaCry. Программа угрожала уничтожить все зашифрованные файлы через неделю после заражения, если владелец не заплатит выкуп в размере примерно 300 долларов США, но в криптовалюте. Необходимую сумму следовало перечислить в течение 3-ех дней, в противном случае — сумма удваивалась.

Всего через месяц после атаки WannaCry вернулся Petya. Новой модификации дали название NotPetya (интересно, кто-то уже пробовал называть так детей?). Петя новый — трюки старые. Для получения доступа к компьютеру программа использовала те же уязвимости системы, что и WannaCry при помощи эксплойта EternalBlue (предположительно разработан АНБ) и бэкдора DoublePulsar. Отдавать дань за возвращение своих информационных богатств было абсолютно бессмысленно — вирус уничтожал данные, а электронный адрес хакерских дел мастеров уже заблокировали провайдеры.

НеПетя нападал на правительственные сайты, национальные банки и энергетические компании Украины, устроил коллапс в аэропорту Харькова и Киева, атаковал российские банки и крупные предприятия, а потом приступил к «заражению» Индии и стран Европы. Специалисты компании ESET и Microsoft выяснили, что нулевыми пациентами стали владельцы украинского программного обеспечения M.E.doc. Также аналитики полагают, что НеПетя отвлекал внимание вымогательством денег, в то время как его настоящей целью был массовый ущерб, поскольку зашифрованные данные не возвращались.

2018 год не стал годом отдыха от хакеров. Эксперты компании Dr.Web нашли новую головную боль — троянскую программу, похищающая данные к учетным записям пользователей в онлайн-сервисах и социальных сетях, изображения и текстовые файлы. На этот раз кибер-злодей не присылал писем счастья, а публиковал ссылки в комментариях к видео на YouTube. Часто в описании зловредной ссылки он сулил доступный для бесплатного скачивания путеводитель по чит-кодам для популярных онлайн-игр. Но после перехода любопытный читер получал не волшебную таблетку, а троянский архив со всеми вытекающими… Хорошая новость (не для сторонников честной игры и естественного отбора конечно же) в том, что автор трояна был найден. Им оказался печаль-разработчик под ником «Енот Погромист».

И вот, совсем уже недавно, в январе 2019 появился очередной вирус-шифровальщик Djvu. Попадая в компьютер вместе с пиратским контентом, Djvu загружает 4 файла, один из которых призван отвлекать внимание жертвы, показывая окно обновления системы Windows. После завершения шифрования в игру вступает «заманчивое предложение» от вымогателей. Цену за возвращение информации авторы шифровальщика не указывают, но сообщают о скидке за быстрое реагирование (однако, вирулентности маркетинга позавидовал бы любой вирус). К сожалению, способ дешифровать файлы до сих пор не найден.

Не могу избавиться от вируса-майнера

Здравствуйте! Сразу прошу прощения за столько текста – хочу подробнее описать ситуацию. Окончательно замучал вирус майнер. Не пойму, откуда у него конкретно растут ноги… Началось это давно. Есть у меня два ноутбука и два модема для подключения Интернета. Провайдер украинский – Интертелеком. Использовались они раздельно по парах. Почти год назад нужда в двух модемах отпала – пользовались одним только на своём, а когда нужно было – раздавал интернет со своего ноута через прогу VirtualRouter. И тут один раз я заметил, что что-то грузит систему на 52-54%. Захожу в Диспетчер задач – ничего. Нагрузка тоже падает моментально до нормальной. Закрываю Диспетчер, и нагрузка снова повышается до вышеуказанной. Если же открыть Диспетчер и не трогать ноут, то через какое-то время Диспетчер сам закроется, и майнер опять запустится. Мучился я с этим неделю. В конце концов переустановил Винду. Скажу сразу – образ Windows оригинальный, чистый, безо всяких дополнений.

После переустановки подключил тем же способом Интернет, а вечером опять всё повторилось. Почитав много инфы, пришёл к выводу, что вирус залез в бут-сектор и самовосстанавливается. Отформатировал я диск, пофиксил MBR через /FixMbr и /FixBoot. Думал, что всё позади. Поставил всё заново, подрубил Инет и оставил на ночь включенным. А утром опять то же самое: загрузка на 53%. Потом был момент – поставил Norton Security – он находил вирусы и удалял. Но после окончания лицензии, на третий день всё по новой. Уже не знаю, что делать… А добило сегодня то, что на втором ноуте тоже эта зараза появилась. Но прикол в том, что второй ноут где-то почти год не подключался к Интернету через модем – все время ловил только Wi-Fi или от первого ноута (через прогу VirtualRouter), на котором уже была эта зараза, или от смартфонов. А как только сегодня впервые после такого перерыва подключил к нему модем – вирус объявился буквально через часа три. Ниже прикрепил лог.

P.S. В ходе борьбы с вирусом я находил и удалял некоторые его части. Если это делать, то он словно «взбешивался», и начинали открываться куча процессов: «Eter.exe», «cmd.exe», «svchost.exe». Доходило до 200 с хвостиком процессов иногда… Если нужно, могу поподробнее потом описать, где и какие именно «сидят».

P.P.S. Первый раз его файлы были в папках Program Files (… x86)/Internet Explorer/bin. Также в файле «hosts» были добавлены различные адреса, типа «xxx.yourmotherfuc*er», «123.xx. hopheylalaley» и т.п. Сейчас этого нет. Подозреваю, что либо новая версия майнера, либо вообще другой майнер, но с тем же принципом.

Здравствуйте, обнаружился на компьютере вирус майнер, Dr. Web cureit нашел 2 файла и я их удалил.

Прошу помочь, недавно(вчера), подхватил Нешту. Провёл проверку Vba32Check, сделал всё как сказано.

Помогите, не могу избавиться от вируса!

Помогите, не могу избавиться от вируса! Антивирусник не находит, не могу скачать музыку, выдаёт.

Распаковал архив, в нем оказался вирус. Из за него при старте хрома открывается страница mail.ru, а.