Протоколу rdp что это

Понимание протокола удаленного рабочего стола (RDP)

В этой статье описывается протокол удаленного рабочего стола (RDP), используемый для связи между терминалом Server и клиентом терминала server. RDP инкапсулируется и шифруется в TCP.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 186607

Сводка

RDP основан и является продолжением семейства стандартов протокола T-120. Многоканальный протокол, способный к выполнению, позволяет использовать отдельные виртуальные каналы для переноса следующих сведений:

RDP — это расширение основного протокола T.Share. В составе RDP сохраняются некоторые другие возможности, такие как архитектурные функции, необходимые для поддержки многопунктных (многопартийных сеансов). Доставка данных с несколькими точками позволяет доставить данные из приложения в режиме реального времени нескольким сторонам, например виртуальным доскам. Для каждого сеанса не требуется отправлять одинаковые данные по отдельности.

В этом первом выпуске Терминал Windows Server мы концентрируемся на предоставлении надежных и быстрых точеных (одно сеансов) коммуникаций. В начальном выпуске терминала Server 4.0 используется только один канал данных. Однако гибкость RDP предоставляет множество возможностей для функциональных возможностей в будущих продуктах.

Одна из причин, по которой Корпорация Майкрософт решила реализовать RDP для подключения в Windows NT Terminal Server, заключается в том, что она предоставляет добежную базу для создания еще многих возможностей. RDP предоставляет 64 000 отдельных каналов для передачи данных. Однако текущие действия по передаче используют только один канал (для данных клавиатуры, мыши и презентации).

RDP предназначен для поддержки различных типов сетевых топологий, таких как ISDN, POTS. RDP также предназначен для поддержки многих lan-протоколов, таких как IPX, NetBIOS, TCP/IP. Текущая версия RDP будет работать только через TCP/IP. С отзывами клиентов в будущих версиях может быть добавлена другая поддержка протокола.

Действия, связанные с отправкой и получением данных через пакет RDP, по сути, те же, что и семиуровневые стандарты моделей OSI для общей сети LAN сегодня. Данные из передаваемой службы или приложения передаются через стеки протоколов. Она разделяется, направляется на канал (через MCS), шифруется, завернуто, обрамлено, упаковано в сетевой протокол и, наконец, адресовано и отправлено по проводу клиенту. Возвращенные данные работают одинаково только в обратном направлении. Пакет срезается с его адреса, затем расшифровываются, расшифровываются и так далее. Наконец, данные представлены приложению для использования. Ключевые части изменений стека протокола происходят между четвертым и седьмым уровнями, в которых данные:

Один из ключевых моментов для разработчиков приложений заключается в том, что при использовании RDP Корпорация Майкрософт абстрагироваться от сложностей работы со стеком протокола. Это позволяет им писать чистые, хорошо разработанные, хорошо себя 32-битные приложения. Затем пакет RDP, реализованный терминалом Server, и его клиентские подключения заботятся об остальном.

Дополнительные сведения о взаимодействии приложений на терминале Server и о том, что следует знать при разработке приложений для инфраструктуры Терминал Windows Server, см. в следующем документе:

Оптимизация приложений для Windows NT Server 4.0, terminal Server Edition

Четыре компонента, которые стоит обсудить в экземпляре Стека RDP:

MCSmux и GCC являются частью семейства T.120 Международного союза электросвязи (МСЭ). McS состоит из двух стандартов:

Элементы управления MCSMux:

По сути, он абстрагировать несколько стеков RDP в одну сущность, с точки зрения GCC. GCC отвечает за управление этими несколькими каналами. Этот GCC позволяет создавать и удалять сеансные подключения и управляет ресурсами, предоставляемыми MCS. Каждый протокол терминала Server (в настоящее время поддерживается только ICA RDP и Citrix) будет загружен экземпляр стека протокола (стек слушателя, ожидающий запроса на подключение). Драйвер устройства Terminal Server координирует и управляет действиями протокола RDP. Он состоит из небольших компонентов:

RDP был разработан, чтобы быть полностью независимым от его центрального транспортного стека, в данном случае TCP/IP. Это означает, что мы можем добавлять другие транспортные драйверы для других сетевых протоколов по мере роста потребностей клиентов в них, практически не меняя или не внося существенных изменений в основную часть протокола. Они являются ключевыми элементами производительности и расширения RDP в сети.

Протокол удаленного рабочего стола

протокол Удаленный рабочий стол (Майкрософт) (RDP) предоставляет возможности удаленного просмотра и ввода в сетевых подключениях для приложений на основе Windows, работающих на сервере. Протокол RDP предназначен для поддержки различных типов сетевых топологий и нескольких протоколов локальной сети.

Этот раздел предназначен для разработчиков программного обеспечения. если вы ищете сведения о пользователе для удаленный рабочий стол, см. статью поддержка Windows. Если вы ищете сведения о специалистах по информационным технологиям для удаленный рабочий стол, см. статью службы удаленных рабочих столов на сайте TechNet.

Базовая архитектура

Протокол RDP основан на службах и расширении служб семейства ITU T. 120. RDP — это протокол с поддержкой нескольких каналов, который позволяет создавать отдельные виртуальные каналы для передачи данных с устройства и представления с сервера, а также зашифрованные клиентские данные мыши и клавиатуры. Протокол RDP предоставляет расширяемый базовый экземпляр и поддерживает до 64 000 отдельных каналов передачи данных и подготавливает их для передачи в MultiPoint.

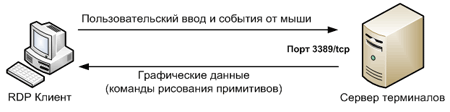

На сервере протокол RDP использует собственный видеодрайвер для отображения выходных данных, создавая данные отрисовки в сетевые пакеты с помощью протокола RDP и отправляя их по сети клиенту. на клиенте RDP получает данные для подготовки к просмотру и интерпретирует их в соответствующие вызовы API интерфейса графических устройств Microsoft Windows. Для входного пути события мыши и клавиатуры клиента перенаправляются с клиента на сервер. На сервере протокол RDP использует собственную клавиатуру и драйвер мыши для получения этих событий клавиатуры и мыши.

В удаленный рабочий стол сеансе все переменные среды, например переменные, определяющие глубину цвета и фоновый рисунок, определяются параметрами подключения RCP-Tcp. Это относится ко всем функциям и методам, которые задают переменные среды в справочнике по веб-подключение к удаленному рабочему столу и интерфейсе поставщика WMI службы удаленных рабочих столов.

Компоненты

Microsoft RDP включает следующие функции и возможности:

Протокол RDP использует Шифр RC4 системы безопасности RSA, потоковый шифр, предназначенный для эффективного шифрования небольших объемов данных. RC4 предназначен для безопасной связи по сетям. Администраторы могут выбрать шифрование данных с помощью 56 или 128-разрядного ключа.

Функции уменьшения пропускной способности

Протокол RDP поддерживает различные механизмы уменьшения объема данных, передаваемых через сетевое подключение. К механизмам относятся сжатие данных, Постоянное кэширование точечных рисунков и кэширование глифов и фрагментов в ОЗУ. Кэш постоянного растрового изображения может обеспечить значительное повышение производительности при подключениях с низкой пропускной способностью, особенно при работе с приложениями, которые широко используют крупные точечные рисунки.

Пользователь может вручную отключиться от сеанса удаленного рабочего стола, не выходя из системы. Пользователь автоматически повторно подключится к отключенному сеансу при входе в систему с того же устройства или с другого устройства. Когда сеанс пользователя неожиданно завершается из-за сбоя сети или клиента, он отключается, но не выключается.

Сопоставление буфера обмена

Пользователи могут удалять, копировать и вставлять текст и графические объекты между приложениями, работающими на локальном компьютере и выполняющимися в сеансе удаленного рабочего стола, а также между сеансами.

Приложения, работающие в сеансе удаленного рабочего стола, могут печатать на принтере, подключенном к клиентскому устройству.

Используя архитектуру виртуальных каналов RDP, можно дополнять существующие приложения и разрабатывать новые приложения для добавления функций, требующих обмена данными между клиентским устройством и приложением, выполняемым в сеансе удаленного рабочего стола.

Сотрудники службы поддержки компьютеров могут просматривать сеанс удаленного рабочего стола и управлять им. Совместное использование входных и графических изображений между двумя сеансами удаленного рабочего стола дает возможность специалисту службы поддержки в удаленном режиме диагностировать и устранять проблемы.

Балансировка сетевой нагрузки

Протокол RDP использует преимущества балансировки сетевой нагрузки (NLB), где это возможно.

Кроме того, протокол RDP содержит следующие возможности.

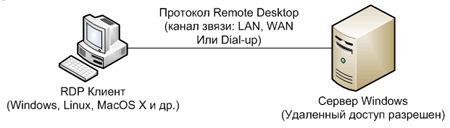

RDP. Игра в три буквы

Как известно, протокол удаленного рабочего стола (Remote Desktop Protocol или RDP) позволяет удаленно подключаться к компьютерам под управлением Windows и доступен любому пользователю Windows, если у него не версия Home, где есть только клиент RDP, но не хост. Это удобное, эффективное и практичное средство для удаленного доступа для целей администрирования или повседневной работы. В последнее время оно приглянулось майнерам, которые используют RDP для удаленного доступа к своим фермам. Поддержка RDP включена в ОС Windows, начиная еще с NT 4.0 и XP, однако далеко не все знают, как ею пользоваться. Между тем можно открывать удаленный рабочий стол Microsoft с компьютеров под Windows, Mac OS X, а также с мобильных устройств с ОС Android или с iPhone и iPad.

Если должным образом разбираться в настройках, то RDP будет хорошим средством удаленного доступа. Он дает возможность не только видеть удаленный рабочий стол, но и пользоваться ресурсами удаленного компьютера, подключать к нему локальные диски или периферийные устройства. При этом компьютер должен иметь внешний IP, (статический или динамический), или должна быть возможность «пробросить» порт с маршрутизатора с внешним IP-адресом.

Серверы RDP нередко применяют для совместной работы в системе 1С, или на них разворачивают рабочие места пользователей, позволяя им подключаться к своему рабочему месту удаленно. Клиент RDP позволяет дает возможность работать с текстовыми и графическими приложениями, удаленно получать какие-то данные с домашнего ПК. Для этого на роутере нужно пробросить порт 3389, чтобы через NAT получить доступ к домашней сети. Тоже относится к настройке RDP-сервера в организации.

RDP многие считают небезопасным способом удаленного доступа по сравнению с использованием специальных программ, таких как RAdmin, TeamViewer, VNC и пр. Другой предрассудок – большой трафик RDP. Однако на сегодня RDP не менее безопасен, чем любое другое решение для удаленного доступа (к вопросу безопасности мы еще вернемся), а с помощью настроек можно добиться высокой скорости реакции и небольшой потребности в полосе пропускания.

Как защитить RDP и настроить его производительность

| Шифрование и безопасность | Нужно открыть gpedit.msc, в «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность» задать параметр «Требовать использования специального уровня безопасности для удаленных подключений по методу RDP» и в «Уровень безопасности» выбрать «SSL TLS». В «Установить уровень шифрования для клиентских подключений» выберите «Высокий». Чтобы включить использование FIPS 140-1, нужно зайти в «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» и выбрать «Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания». Параметр «Конфигурация компьютера — Параметры Windows — Параметры безопасности — Локальные политики — Параметры безопасности» параметр «Учетные записи: разрешать использование пустых паролей только при консольном входе» должен быть включен. Проверьте список пользователей, которые могут подключаться по RDP. |

| Оптимизация | Откройте «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Среда удаленных сеансов». В «Наибольшая глубина цвета» выберите 16 бит, этого достаточно. Снимите флажок «Принудительная отмена фонового рисунка удаленного рабочего стола». В «Задание алгоритма сжатия RDP» установите «Оптимизация использования полосы пропускания. В «Оптимизировать визуальные эффекты для сеансов служб удаленных рабочих столов» установите значение «Текст». Отключите «Сглаживание шрифтов». |

Базовая настройка выполнена. Как подключиться к удаленному рабочему столу?

Подключение к удаленному рабочему столу

Для подключения по RDP необходимо, на удаленном компьютере была учетная запись с паролем, в системе должны быть разрешены удаленные подключения, а чтобы не менять данные доступа при постоянно меняющемся динамическом IP-адресе, в настройках сети можно присвоить статический IP-адрес. Удаленный доступ возможен только на компьютерах с Windows Pro, Enterprise или Ultimate.

Для удаленного подключения к компьютеру нужно разрешить подключение в «Свойствах Системы» и задать пароль для текущего пользователя, либо создать для RDP нового пользователя. Пользователи обычных аккаунтов не имеют права самостоятельно предоставлять компьютер для удаленного управления. Такое право им может дать администратор. Препятствием использования протокола RDP может стать его блокировка антивирусами. В таком случае RDP нужно разрешить в настройках антивирусных программ.

Стоит отметить особенность некоторых серверных ОС: если один и тот же пользователь попытается зайти на сервер локально и удаленно, то локальный сеанс закроется и на том же месте откроется удаленный. И наоборот, при локальном входе закроется удаленный сеанс. Если же зайти локально под одним пользователем, а удаленно — под другим, то система завершит локальный сеанс.

Подключение по протоколу RDP осуществляется между компьютерами, находящимися в одной локальной сети, или по интернету, но для этого потребуются дополнительные действия – проброс порта 3389 на роутере, либо соединение с удаленным компьютером по VPN.

Чтобы подключиться к удаленному рабочему столу в Windows 10, можно разрешить удаленное подключение в «Параметры — Система — Удаленный рабочий стол» и указать пользователей, которым нужно предоставить доступ, либо создать отдельного пользователя для подключения. По умолчанию доступ имеют текущий пользователь и администратор. На удаленной системе запустите утилиту для подключения.

Нажмите Win+R, введите MSTSC и нажмите Enter. В окне введите IP-адрес или имя компьютера, выберите «Подключить», введите имя пользователя и пароль. Появится экран удаленного компьютера.

При подключении к удаленному рабочему столу через командную строку (MSTSC) можно задать дополнительные параметры RDP:

| Параметр | Значение |

| /v: | Удаленный компьютер, к которому выполняется подключение. |

| /admin | Подключение к сеансу для администрирования сервера. |

| /edit | Редактирование RDP-файла. |

| /f | Запуск удаленного рабочего стола на полном экране. |

| /w: | Ширина окна удаленного рабочего стола. |

| /h: | Высота окна удаленного рабочего стола. |

| /public | Запуск удаленного рабочего стола в общем режиме. |

| /span | Сопоставление ширины и высоты удаленного рабочего стола с локальным виртуальным рабочим столом и развертывание на несколько мониторов. |

| /multimon | Настраивает размещение мониторов сеанса RDP в соответствии с текущей конфигурацией на стороне клиента. |

| /migrate | Миграция файлов подключения прежних версий в новые RDP-файлы. |

Для Mac OS компания Microsoft выпустила официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows. В Mac OS X для подключения к компьютеру Windows нужно скачать из App Store приложение Microsoft Remote Desktop. В нем кнопкой «Плюс» можно добавить удаленный компьютер: введите его IP-адрес, имя пользователя и пароль. Двойной щелчок на имени удаленного рабочего стола в списке для подключения откроет рабочий стол Windows.

На смартфонах и планшетах под Android и iOS нужно установить приложение Microsoft Remote Desktop («Удаленный рабочий стол Майкрософт») и запустить его. Выберите «Добавить» введите параметры подключения — IP-адрес компьютера, логин и пароль для входа в Windows. Еще один способ — проброс на роутере порта 3389 на IP-адрес компьютера и подключение к публичному адресу роутера с указанием данного порта. Это делается с помощью опции Port Forwarding роутера. Выберите Add и введите:

А что насчет Linux? RDP –закрытый протокол Microsoft, она не выпускает RDP-клиентов для ОС Linux, но можно воспользоваться клиентом Remmina. Для пользователей Ubuntu есть специальные репозитории с Remmina и RDP.

Протокол RDP также используется для подключения к виртуальным машинам Hyper-V. В отличие от окна подключения гипервизора, при подключении по RDP виртуальная машина видит различные устройства, подсоединенных к физическому компьютеру, поддерживает работу со звуком, дает более качественное изображение рабочего стола гостевой ОС и т.д.

У провайдеров виртуального хостинга серверы VPS под Windows по умолчанию обычно также доступны для подключения по стандартному протоколу RDP. При использовании стандартной операционной системы Windows для подключения к серверу достаточно выбрать: «Пуск — Программы — Стандартные — Подключение к удаленному рабочему столу» или нажать Win+R и в открывшемся окне набрать MSTSC. В окне вводится IP-адрес VPS-сервера.

Нажав кнопку «Подключить», вы увидите окно с полями авторизации.

Чтобы серверу были доступны подключенные к вашему ПК USB-устройства и сетевые принтеры, при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу. В окне откройте вкладку «Локальные ресурсы» и выберите требуемые параметры.

С помощью опции сохранения данных авторизации на удаленном компьютере параметры подключения (IP-адрес, имя пользователя и пароль) можно сохранить в отдельном RDP-файлом и использовать его на другом компьютере.

Настройка другой функциональности удаленного доступа

В окне подключения к удаленному компьютеру есть вкладки с настраиваемыми параметрами.

| Вкладка | Назначение |

| «Экран» | Задает разрешение экрана удаленного компьютера, то есть окна утилиты после подключения. Можно установить низкое разрешение и пожертвовать глубиной цвета. |

| «Локальные ресурсы» | Для экономии системных ресурсов можно отключить воспроизведение звука на удаленном компьютере. В разделе локальных устройств и можно выбрать принтер и другие устройства основного компьютера, которые будут доступны на удаленном ПК, например, USB-устройства, карты памяти, внешние диски. |

Подробности настройки удаленного рабочего стола в Windows 10 – в этом видео. А теперь вернемся к безопасности RDP.

Как «угнать» сеанс RDP?

Можно ли перехватывать сеансы RDS? И как от этого защищаться? Про возможность угона RDP-сессии в Microsoft Windows известно с 2011 года, а год назад исследователь Александр Корзников в своем блоге детально описал методики угона. Оказывается, существует возможность подключиться к любой запущенной сессии в Windows (с любыми правами), будучи залогиненным под какой-либо другой.

Некоторые приемы позволяют перехватить сеанс без логина-пароля. Нужен лишь доступ к командной строке NT AUTHORITY/SYSTEM. Если вы запустите tscon.exe в качестве пользователя SYSTEM, то сможете подключиться к любой сессии без пароля. RDP не запрашивает пароль, он просто подключает вас к рабочему столу пользователя. Вы можете, например, сделать дамп памяти сервера и получить пароли пользователей. Простым запуском tscon.exe с номером сеанса можно получить рабочий стол указанного пользователя — без внешних инструментов. Таким образом, с помощью одной команды имеем взломанный сеанс RDP. Можно также использовать утилиту psexec.exe, если она была предварительно установлена:

Или же можно создать службу, которая будет подключать атакуемую учетную запись, и запустить ее, после чего ваша сессия будет заменена целевой. Вот некоторые замечания о том, как далеко это позволяет зайти:

Наконец, рассмотрим, как удалить подключение к удаленному рабочему столу. Это полезная мера нужна, если необходимость в удаленном доступе пропала, или требуется запретить подключение посторонних к удаленному рабочему столу. Откройте «Панель управления – Система и безопасность – Система». В левой колонке кликните «Настройка удаленного доступа». В разделе «Удаленный рабочий стол» выберите «Не разрешать подключения к этому компьютеру». Теперь никто не сможет подключиться к вам через удаленный рабочий стол.

В завершение – еще несколько лайфхаков, которые могут пригодиться при работе с удаленным рабочим столом Windows 10, да и просто при удаленном доступе.

Протокол Remote Desktop. Архитектура и возможности

Данная статья открывает цикл статей, посвященных устройству и безопасности протокола RDP. В первой статье этого цикла анализируется устройство, использование и основные технологии, заложенные в данный протокол.

Автор: Сергей Рублев

Эксперт по информационной безопасности «Positive Technologies»

Данная статья открывает цикл статей, посвященных устройству и безопасности протокола RDP. В первой статье этого цикла анализируется устройство, использование и основные технологии, заложенные в данный протокол.

В следующих статьях будут подробно рассмотрены следующие вопросы:

История появления RDP

Протокол Remote Desktop создан компанией Microsoft для обеспечения удаленного доступа к серверам и рабочим станциям Windows. Протокол RDP рассчитан на использование ресурсов высокопроизводительного сервера терминалов многими менее производительными рабочими станциями. Впервые сервер терминалов (версия 4.0) появился в 1998 году в составе Windows NT 4.0 Terminal Server, на момент написания статьи (январь 2009 года) последней версией терминального сервера является версия 6.1, включенная в дистрибутивы Windows 2008 Server и Windows Vista SP1. В настоящее время RDP является основным протоколом удаленного доступа для систем семейства Windows, а клиентские приложения существуют как для OC от Microsoft, так и для Linux, FreeBSD, MAC OS X и др.

Говоря об истории появления RDP, нельзя не упомянуть компанию Citrix. Citrix Systems в 1990-х годах специализировалась на многопользовательских системах и технологиях удаленного доступа. После приобретения лицензии на исходные коды Windows NT 3.51 в 1995 году эта компания выпустила многопользовательскую версию Windows NT, известную как WinFrame. В 1997 году Citrix Systems и Microsoft заключили договор, по которому многопользовательская среда Windows NT 4.0 базировалась на технологических разработках Citrix. В свою очередь Citrix Systems отказалась от распространения полноценной операционной системы и получала право на разработку и реализацию расширений для продуктов Microsoft. Данные расширения изначально назывались MetaFrame. Права на ICA (Independent Computing Architecture), прикладной протокол взаимодействия тонких клиентов с сервером приложений Citrix, остались за Citrix Systems, а протокол Microsoft RDP строился на базе ITU T.120.

В настоящее время основная конкурентная борьба между Citrix и Microsoft разгорелась в области серверов приложений для малого и среднего бизнеса. Традиционно решения на базе Terminal Services выигрывают в системах с не очень большим количеством однотипных серверов и схожих конфигураций, в то время как Citrix Systems прочно обосновалась на рынке сложных и высокопроизводительных систем. Конкуренция подогревается выпуском облегченных решений для небольших систем компанией Citrix и постоянным расширением функционала Terminal Services со стороны Microsoft. [11]

Рассмотрим преимущества этих решений.

Сильные стороны Terminal Services:

Сильные стороны решений Citrix:

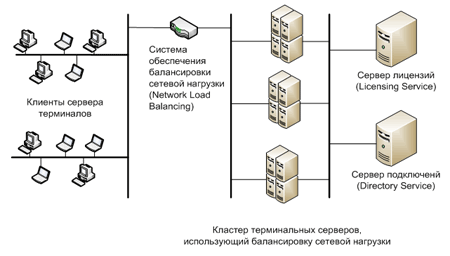

Устройство сети, использующей Terminal Services

Microsoft предполагает два режима использования протокола RDP:

RDP в режиме администрирования

RDP в режиме доступа к серверу терминалов

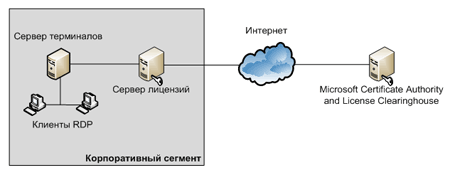

Данный режим доступен только в серверных версиях Windows. Количество удаленных подключений в данном случае не лимитируется, но требуется настройка сервера лицензий (License server) и его последующая активация. Сервер лицензий может быть установлен как на сервер терминалов, так и на отдельный сетевой узел. Возможность удаленного доступа к серверу терминалов открывается только после установки соответствующих лицензий на License server.

При использовании кластера терминальных серверов и балансировки нагрузки требуется установка специализированного сервера подключений (Session Directory Service). Данный сервер индексирует пользовательские сессии, что позволяет выполнять вход, а также повторный вход на терминальные серверы, работающие в распределенной среде. [5]

Принцип работы RDP

RDP поддерживает несколько виртуальных каналов в рамках одного соединения, которые могут использоваться для обеспечения дополнительного функционала:

Характеристики виртуальных каналов согласуются на этапе установки соединения.

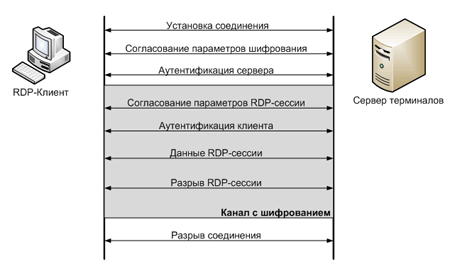

Обеспечение безопасности при использовании RDP

Спецификация протокола RDP предусматривает использование одного из двух подходов к обеспечению безопасности:

Standard RDP Security

При данном подходе аутентификация, шифрование и обеспечение целостности реализуется средствами, заложенными в RDP- протокол. [1]

Аутентификация

Аутентификация сервера выполняется следующим образом:

Аутентификация клиента проводится при вводе имени пользователя и пароля.

Шифрование

В качестве алгоритма шифрования выбран потоковый шифр RC4. В зависимости от версии операционной системы доступны различные длины ключа от 40 до 168 бит.

Максимальная длина ключа для операционных систем Winodws:

При установке соединения после согласования длины генерируется два различных ключа: для шифрования данных от клиента и от сервера.

Целостность

Целостность сообщения достигается применением алгоритма генерации MAC (Message Authentication Code) на базе алгоритмов MD5 и SHA1.

Начиная с Windows 2003 Server, для обеспечения совместимости с требованиями стандарта FIPS (Federal Information Processing Standard) 140-1 возможно использование алгоритма 3DES для шифрования сообщений и алгоритма генерации MAC, использующего только SHA1, для обеспечения целостности. [15]

Enhanced RDP Security

В данном подходе используются внешние модули обеспечения безопасности:

При использовании TLS сертификат сервера можно генерировать средствами Terminal Sercives или выбирать существующий сертификат из хранилища Windows. [13][16]

Протокол CredSSP представляет собой совмещение функционала TLS, Kerberos и NTLM.

Рассмотрим основные достоинства протокола CredSSP:

Возможности CredSSP можно использовать только в операционных системах Windows Vista и Windows 2008 Server. Данный протокол включается флагом Use Network Level Authentication в настройках сервера терминалов (Windows 2008 Server) или в настройках удаленного доступа (Windows Vista). [14]

Схема лицензирования Terminal Services

При использовании RDP для доступа к приложениям в режиме тонкого клиента требуется настройка специализированного сервера лицензий.

Постоянные клиентские лицензии могут быть установлены на сервер только после прохождения процедуры активации, до ее прохождения возможна выдача временных лицензий, лимитированных по сроку действия. После прохождения активации серверу лицензий предоставляется цифровой сертификат, подтверждающий его принадлежность и подлинность. Используя этот сертификат, сервер лицензий может осуществлять последующие транзакции с базой данных Microsoft Clearinghouse и принимать постоянные клиентские лицензии для сервера терминалов. [6]

Виды клиентских лицензий:

Временная лицензия

Данный вид лицензии выдается клиенту при первом подключении к серверу терминалов, срок действия лицензии 90 дней. При успешном входе клиент продолжает работать с временной лицензией, а при следующем подключении сервер терминалов пробует заменить временную лицензию постоянной, при ее наличии в хранилище.

Лицензия «на устройство»

Эта лицензия выдается для каждого физического устройства, подключающегося к серверу приложения. Срок действия лицензии устанавливается случайным образом в промежутке от 52 до 89 дней. За 7 дней до окончания срока действия сервер терминалов пытается обновить лицензию с сервера лицензий при каждом новом подключении клиента.

Лицензия «на пользователя»

Лицензирование «на пользователя» обеспечивает дополнительную гибкость, позволяя пользователям подключаться с различных устройств. В текущей реализации Terminal Services нет средств контроля использования пользовательские лицензий, т.е. количество доступных лицензий на сервере лицензий не уменьшается при подключении новых пользователей. Использование недостаточного количества лицензий для клиентских подключений нарушает лицензионное соглашение с компанией Microsoft. Чтобы одновременно использовать на одном сервере терминалов клиентские лицензии для устройств и для пользователей, сервер должен быть настроен для работы в режиме лицензирования «на пользователя».

Лицензия для внешних пользователей

Это специальный вид лицензии, предназначенный для подключения внешних пользователей к корпоративному серверу терминалов. Данная лицензия не налагает ограничений на количество подключений, однако, согласно пользовательскому соглашению (EULA), сервер терминалов для внешних подключений должен быть выделенным, что не допускает его использования для обслуживания сессий от корпоративных пользователей. Из-за высокой цены данный вид лицензии не получил широкого распространения.

Для сервера лицензий может быть установлена одна из двух ролей:

Перспективные технологии Terminal Services

Решения для серверов приложений активно продвигаются компанией Microsoft, расширяется функционал, вводятся дополнительные модули. Наибольшее развитие получили технологии, упрощающие установку приложений и компоненты, отвечающие за работу сервера терминалов в глобальных сетях. [5]

В Terminal Services для Windows 2008 Server введены следующие возможности:

Литература

Об авторе:

Сергей Рублев закончил МГТУ им. Баумана. Эксперт в области криптографии и протоколов защищенного обмена данными. В компании Positive Technologies специализируется на анилизе уязвимостей в сетевых службах и разработке расширений к сканерам XSpider и MaxPatrol 8.