Принудительное случайное распределение для образов обязательный aslr что это

Как настроить Защиту от эксплойтов в Windows 10

Exploit Guard- новая функция безопасности Защитника Windows, которая была впервые представлена Microsoft в Windows 10 Fall Creators Update.

Защита от эксплойтов представляет собой интегрированную версию инструмента Microsoft EMET (Enhanced Mitigation Experience Toolkit), поддержка которого завершится в середине 2018 года.

Защита от использования уязвимостей включена по умолчанию, если активен Защитник Windows. Эта функция является единственной функцией Exploit Guard, которая не требует включения защиты в режиме реального времени.

Данную функцию можно настроить в Центре безопасности Защитника Windows, с помощью групповых политик или команд PowerShell.

Центр безопасности Защитника Windows

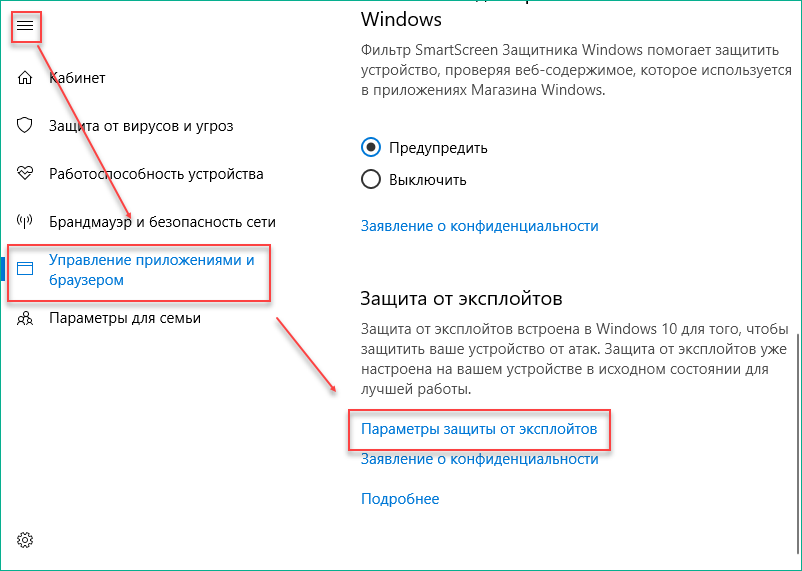

Пользователи Windows 10 могут настроить защиту от эксплойтов в Центре безопасности Защитника Windows.

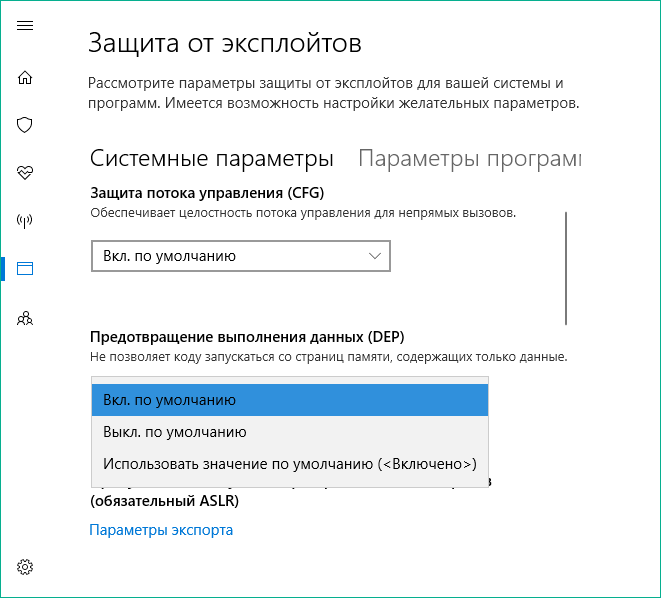

Все настройки разделены на две категории: Системные параметры и Параметры программ.

На вкладке Системные параметры выводится список всех доступных механизмов защиту с их статусом. В Windows 10 Fall Creators Update доступны следующие защиты:

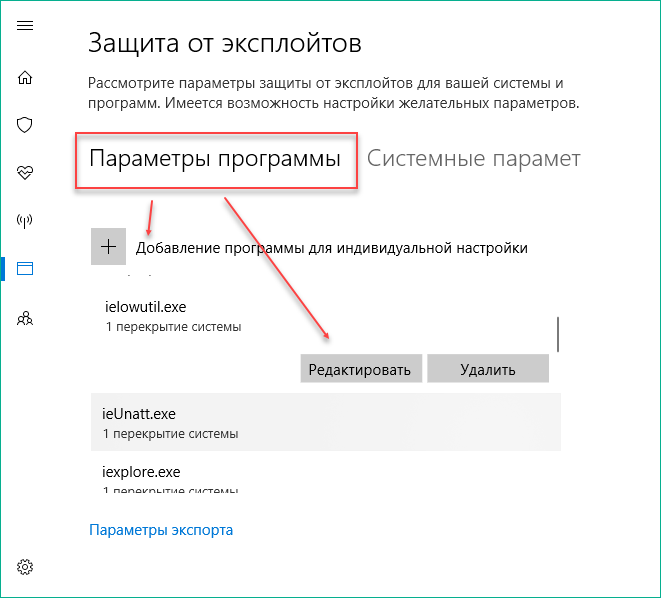

Параметры программ дают вам возможность настраивать защиту для отдельных программ и приложений. Данная опция работает аналогично функции исключений в Microsoft EMET для определенных программ. Данная возможность будет особо полезной, если программа ошибочно работает, когда включены определенные защитные модули.

По умолчанию несколько программ добавлены в исключения, в частности svchost.exe, spools.exe, runtimebroker.exe, iexplore.exe и другие основные программы Windows. Обратите внимание, что вы можете переопределить эти исключения, выбрав файлы и нажав кнопку “Редактировать”.

Нажмите ссылку “Добавление программы для индивидуальной настройки”, чтобы добавить приложение в список исключений.

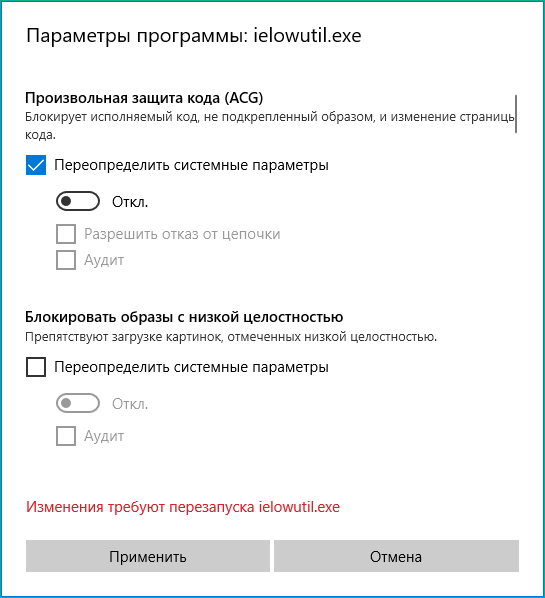

Вы можете установить отдельный статус всех поддерживаемых защит для каждой программы, которую вы добавили в настройках программы. Помимо переопределения системного параметра по умолчанию и принудительного его включения или отключения, существует также возможность установить параметр только для аудита. В последнем случае будет происходить запись событий, которые происходили, если бы статус защиты был включен, в системный журнал Windows.

В списке “Параметры программ” перечислены дополнительные параметры защиты, которые невозможно настроить под системными параметрами, поскольку они настроены для работы только на уровне приложения.

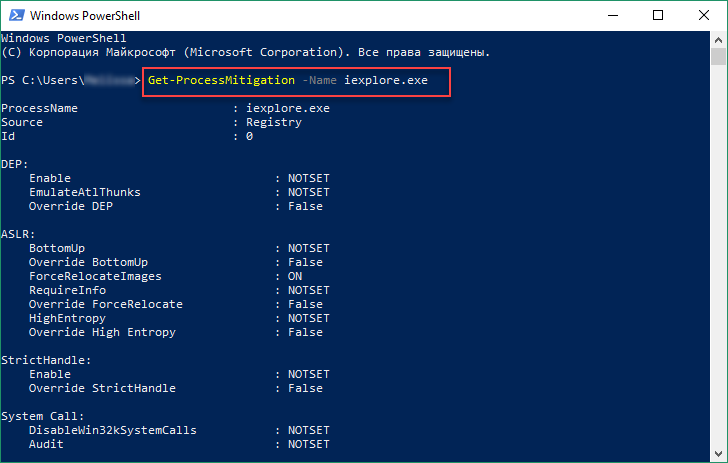

PowerShell

Вы можете использовать командную строку PowerShell для установки, удаления или изменения списка мер. Доступны следующие команды:

Мера: название защитной меры. Обратитесь к таблице на сайте Microsoft, чтобы посмотреть список доступных мер. Вы можете отделить несколько мер запятой.

Импорт и экспорт конфигураций

Конфигурации можно импортировать и экспортировать. Данные операции можно сделать на странице “Параметров защиты эксплойтов” в Центре безопасности Защитника Windows, а также с помощью PowerShell или редактора групповых политик.

Кроме того, конфигурации EMET можно преобразовать для последующего импорта.

Использование настроек защиты от эксплойтов

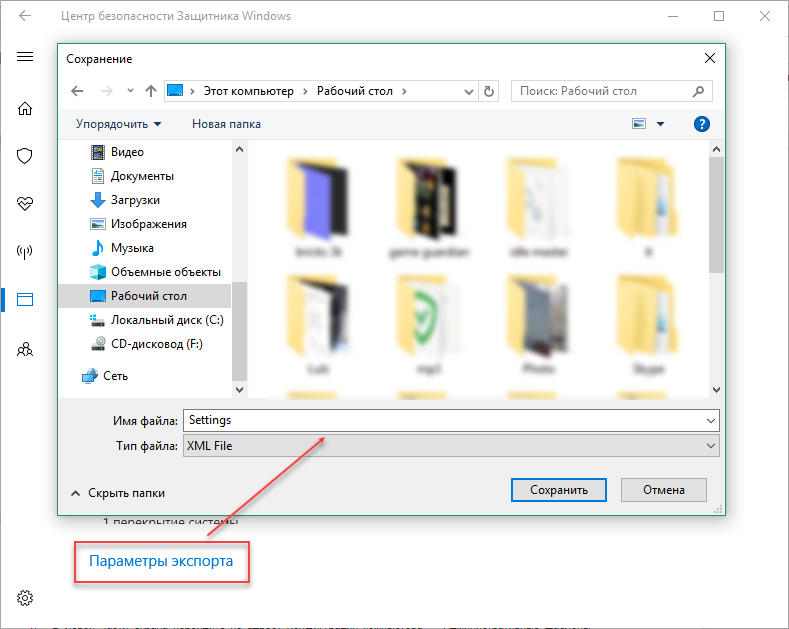

Вы можете экспортировать конфигурации в приложении “Центр безопасности Защитника Windows”, но не импортировать их. Экспорт добавляет все меры уровня системы и уровня приложения.

Использование PowerShell для экспорта файла конфигурации

Измените путь и filename.xml, указав требуемое местоположение и название файла.

Использование PowerShell для импорта файла конфигурации

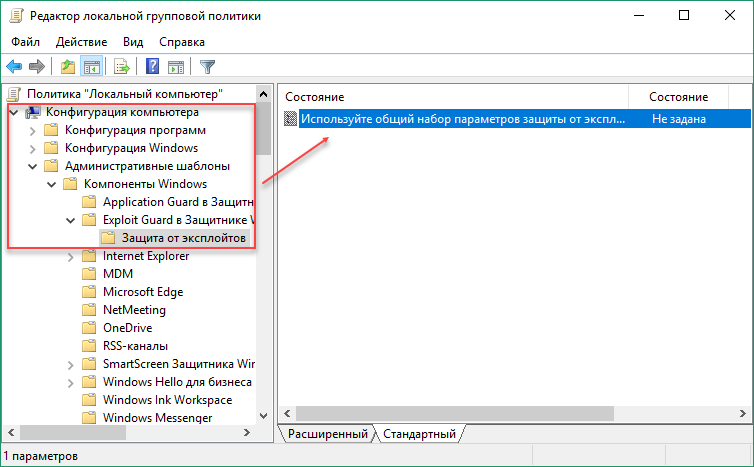

Использование групповых политик для установки файла конфигурации

Вы можете установить файлы конфигураций с помощью редактора групповых политик:

ASLR в новейших выпусках Windows

Мы уже неоднократно упоминали ASLR, по справедливому замечанию MS, эта технология позволяет сделать разработку эксплойтов гораздо более дорогостоящим мероприятием, поскольку кроме эксплуатации самой уязвимости в ПО злоумышленнику нужно опереться на те или иные предсказуемые адреса в памяти в момент эксплуатации, которых ASLR его лишает. Как мы видим, в последнее время, в том числе, и с выпуском новейших Windows 8/8.1 MS решили более серьезно подойти к развертыванию данной особенности в системе. Если в узком смысле ASLR понимается как просто перемещение образа по непредсказуемым адресам с каждой перезагрузкой, то в более общем смысле эта возможность на уровне системы должна лишить атакующих любой возможности зацепится за те или иные адреса функций системных библиотек и иных системных объектов (ASLR bypass mitigation / Address Space Information Disclosure Hardening) в тех нескольких десятках байт шелл-кода, который может быть исполнен минуя DEP (ROP).

Мы не будем касаться истории ASLR, которая известна уже почти всем, отметим лишь некоторые не совсем очевидные возможности, которые Microsoft использует для улучшения ASLR в своих флагманских ОС Windows 7-8-8.1.

Microsoft использует по отношению к ASLR схожий c DEP подход, т. е. разрешать его использование по мере необходимости, если приложение скомпилировано с поддержкой. Такая практика применяется в виду очевидных проблем совместимости, которые могут возникнуть при работе программ с технологиями, на которые они могут реагировать неадекватно. Но в случае с ASLR эта ситуация работает с большими ограничениями. Например, на современных выпусках Windows 8/8.1 DEP включен всегда для приложений вне зависимости от того, скомпилированы они с его поддержкой или нет (по крайней мере на 64-битном процессоре и вне зависимости от разрядности ОС и параметра загрузчика). С ASLR ситуация иная, даже работая на Windows 8/8.1 он опирается на правила его поддержки самим приложением и не включает рандомизацию образа, если в заголовке нет этого флага.

Атакующие могут использовать «преимущества» системной библиотеки, которая не скомпилирована с поддержкой ASLR, для своих целей, например, для реализации стабильной цепочки ROP, которая будет работать во всех поддерживаемых ОС. Как показывает практика последних лет, такая возможность использовалась не один раз при организации таргетированных атак. Ниже указаны такие эксплуатируемые in-the-wild уязвимости типа RCE (drive-by download).

Как видно, библиотека MS Office (hxds.dll) не поддерживает ASLR (Office 2007-2010) и атакующие смогли воспользоваться ее не меняющимся адресом загрузки для успешной эксплуатации уязвимости. В рамках декабрьского patch tuesday компания закрыла эту оплошность (которая называется Security Feature Bypass) с помощью MS13-106, обеспечивая пользователей Windows, которые работают с этой версией Office, должным уровнем защиты.

Одной из основных возможностей по поддержке ASLR, которую MS внесла с Windows 8, является функция принудительного ASLR (Force ASLR). Эта функция чем-то напоминает параметр OptIn политики DEP для всей системы. Теперь используя раздел реестра Image File Execution Options (IFEO) HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options и параметр MitigationOptions пользователь может вручную включать ASLR для исполняемых PE файлов. Ниже в таблице приводится поведение ОС при загрузке в память исполняемого файла с ForceASLR и без него.

Подобная функция доступна и для пользователей Windows 7 при установке опционального обновления KB2639308.

Для того чтобы сделать Internet Explorer (10+) более безопасным, компания ввела поддержку функции принудительного применения ASLR (на Windows 8+ и для Windows 7 с установленным KB2639308) для всех библиотек, загружаемых в адресное пространство процесса браузера (ForceASLR). Таким образом, если какая-то из библиотек или плагинов изначально скомпилирована без поддержки этой функции, она будет применена к ней в принудительном порядке.

Атакующие используют преимущества Windows, которая применяет некоторую оптимизацию при работе с виртуальной памятью через последовательное выделение смежных регионов нужного размера для клиентов (процессов) через VirtualAlloc. Приложение может запросить способ выделения блока виртуальной памяти как снизу-вверх (по умолчанию), сверху-вниз (MEM_TOP_DOWN) или по фиксированному адресу (указанный функции адрес). По умолчанию Windows использует метод выделения снизу-вверх, т. е. от младших адресов к старшим она будет искать блок необходимого размера для того, чтобы отдать его приложению.

Начиная с Windows 8 на выделение виртуальной памяти может воздействовать ASLR. Такая политика до Windows 8 уже применялась для выделения блоков памяти на куче, при резервировании блоков для стеков потоков, а также TEB и PEB. Последние две структуры являются очень полезными для атакующих поскольку потенциально содержат определенное количество указателей на различные системные функции, раскрывая таким образом расположение библиотек в памяти. В Windows 8 VirtualAlloc также различает опции выделения сверху-вниз и снизу-вверх, но теперь базовый адрес начала этих выделений фиксируется ASLR при каждой загрузке ОС, т. е. не может быть предсказуем. Очевидно, что в адресном пространстве невозможно выделять память совсем хаотично ввиду быстрой фрагментации, поэтому через ASLR фиксируется именно базовый адрес начала выделения блоков для процессов. Согласно MS для процесса такая опция включается только в случае соответствующей поддержки ASLR его исполняемым файлом (/DYNAMICBASE).

ASLR потенциально может работать эффективнее в 64-битном адресном пространстве, поскольку там существует гораздо большая возможность по произвольному размещению памяти в таком большом адресном пространстве. Очевидно и само его использование уже является усложняющим фактором для heap spray. См. Internet Explorer EPM для Windows 7 x64. В то же время ОС до Windows 8 не используют ASLR на x64 самым полноценным образом. Главным образом это касается возможности энтропии (т. е. степени произвольности/предсказуемости выбора адреса) и сколько бит адреса будут использоваться для вычисления произвольности этого размещения. В Windows 8 такая возможность получила название High Entropy Randomization.

Windows 8+ содержит возможности, реализующие High Entropy Randomization и эта технология распространяется как на выделяемые процессом блоки виртуальной памяти, так на и загружаемые исполняемые файлы. Для 64-битных приложений, скомпонованных с флагом /LARGEADDRESSAWARE, Windows 8 выделяет для использования 8 TB виртуальной памяти (128 TB в Windows 8.1). Для сравнения, у 32-битных приложений размер пользовательской части адресного пространства ограничивается 2 GB. В таком случае возможность High Entropy Randomization позволяет применять ASLR для базового адреса отсчета выделений памяти типа снизу-вверх, используя 24 бита адреса для получения энтропии и для выделений типа сверху-вниз 17 бит адреса для энтропии. Для использования такого уровня ASLR и при использовании выделений снизу-вверх (по умолчанию) 64-битное приложение должно быть скомпилировано с флагами /HIGHENTROPYVA и /DYNAMICBASE.

Следует отметить, что сам /HIGHENTROPYVA используется как режим ограничения OptIn использования HEASLR в ОС. То есть VirtualAlloc в своем обычном поведении (выделения блоков снизу-вверх) на Windows 8 не будет использовать усиленный ASLR для приложений, которые скомпилированы без этого флага. Такое ограничение связано с вопросами совместимости и возможным непредсказуемым поведением этих приложений в данной ситуации. Как указано выше, возможность High Entropy Randomization применима и к 64-битным исполняемым файлам.

Браузер Internet Explorer 10+ использует режим High Entropy ASLR (x64). Ниже показано свойство его запущенного процесса на Windows 8. Отметим, что все системные исполняемые файлы, которые Microsoft поставляет в Windows 8, используют HEASLR.

ASLR bypass mitigations (aka Address Space Information Disclosure Hardening)

С выпуском Windows 8 компания постаралась пойти по стратегии сокрытия различных адресов системных функций и объектов. Некоторые из этих возможностей доставлялись как обновления и для Windows 7. Присутствие подобной информации по предсказуемым для атакующих адресам сильно снижает возможности существующих технологий DEP&ASLR и повышает возможность успеха атакующих к эксплуатации.

Одним из ярких примеров является обновление MS13-031, которое вводит ограничение на выделение памяти по нулевой странице (Windows 7+). Размещение кода на этой странице с последующей эксплуатацией уязвимости в драйвере используется атакующими как LPE, т. е. поднятие своих привилегий до системных и исполнение своего кода в режиме ядра. Ядро использует поле EPROCESS!LowVaAccessible для регулирования подобных ситуаций, а именно, для обнаружения минимального адреса, с которого можно резервировать регионы виртуальной памяти.

Другим примером является обновление MS13-063 для Windows Vista+ (Windows 8 по умолчанию). Это обновление убирает из UserSharedData (KUSER_SHARED_DATA) указатель на ntdll!LdrHotPatchRoutine, который использовался для быстрой загрузки необходимой атакующим библиотеки в память. UserSharedData очень полезна для атакующих, поскольку доступна по одному и тому же адресу во всех процессах, а также используется в режиме ядра.

В Windows 8.1 появилась возможность скрывать информацию об адресах объектов ядра для недоверенных приложений (чей Integrity Level

Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10

Защита от эксплойтов (Exploit Guard) — эта новая функция в Windows Defender в Windows 10 1709, которая представляет собой объединенную и более улучшенную версию инструмента EMET от Microsoft. Exploit Guard предназначен для защиты компьютера от эксплоитов, и заражения вашей системы вредоносными программами. Специально активировать Защиту от эксплойтов не нужно, это происходит автоматически, но только при включенном защитнике Windows.

Изменить параметры Exploit Guard по умолчанию можно в Центре безопасности Защитника Windows.

Всего есть две основные категории для изменения конфигураций на компьютере. Рассмотрим каждую из них более подробно.

Системные параметры

Здесь отображается список доступных пользователю механизмов защиты Windows. Рядом указывается статус — включено, отключено. Доступны:

Пользователь может отключить их независимо друг от друга.

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

Настройка Exploit Guard с помощью PowerShell

Для редактирования списка модулей защиты можно использовать командную строку Windows PowerShell.

Здесь доступные следующие команды:

Защита от эксплойтов для пользователей Windows

Эксплойты представляют из себя особый вид вредоносного ПО, которое используется злоумышленниками для установки различных троянских программ или бэкдоров на компьютер пользователя. Такая операция установки с использованием эксплойтов осуществляется незаметно для пользователя, что дает злоумышленникам неоспоримые преимущества. Эксплойт пытается использовать уязвимость в том или ином компоненте ОС для проведения подобной операции.

Для пользователя наиболее опасным сценарием является использование злоумышленниками эксплойта, который позволяет удаленно установить код в ОС. В таком случае человеку достаточно посетить скомпрометированный веб-ресурс для заражения вредоносным кодом (drive-by). Если на вашем компьютере установлена уязвимая версия ПО: браузера или плагинов к нему, то вероятность того, что вы сможете заразиться вредоносным кодом очень высока.

Обновлять ОС, а также установленное ПО является хорошей практикой поскольку производители регулярно закрывают вновь появляющиеся в нем уязвимости. К числу компонентов, через которые пользователь подвергается особому риску, можно отнести следующие:

Антивирусные продукты умеют обнаруживать эксплойты по сигнатурам. Таким образом он позволяет защитить пользователя от вредоносного контента на лету, заблокировав соответствующую веб-страницу с вредоносным содержимым.

Современные выпуски Microsoft Windows: Windows 7, 8 и 8.1 имеют встроенные механизмы, которые позволяют защитить пользователя от деструктивных действий эксплойтов. К таким возможностям относятся:

Файлы, предназначенные для открытия в программах Adobe Reader, Acrobat имеют формат PDF и являются достаточно опасными, особенно, если получены из неблагонадежных источников. Adobe расширили PDF до маскимально возможного уровня, позволяя встраивать туда всевозможное содержимое. Одним из основных преимуществ использования документов в формата PDF является кроссплатформенность при условии доступности ридера (Adobe Reader) для необходимой вам платформы.

Во многих случаях злоумышленники используют именно вредоносные PDF-файлы для доставки вредоносных программ пользователю. В случае если используемая версия Adobe Reader является уязвимой, существует высокая вероятность заражения компьютера.

В виду высоких рисков использования PDF-документов из небезопасных источников, а также учитывая нерасторопность пользователей в вопросах безопасности, современные версии Adobe Reader имеют специальный «Защищенный режим» просмотра документов или «sandboxing» (Защита в изолированной программной среде). При использовании такого режима, коду из PDF файла полностью запрещается выполнение определенных потенциально опасных функций.

Рис. Настройки режима «sandbox» в Adobe Reader.

По умолчанию защищенный режим находится в отлюченном состоянии. Несмотря на активную галочку «Включить защищенный режим при запуске», он выключен поскольку опция использования этого режима находится в состоянии «Отключен». Соответственно после установки программы крайне рекомендуется перенести эту настройку в режим «Для файлов из потенциально небезопасных источников» или «Все файлы».

Обратите внимание, что при включении защищенного режима, Adobe Reader отключает ряд функций, которые могут быть использованы в PDF-файлах. Поэтому при открытии файла вы можете получить следующее уведомление.

Рис. Всплывающая подсказка, указывающая на активный защищенный режим просмотра.

В случае если вы уверенны в происхождении этого файл, вы можете активировать все его функции нажав соответствующую кнопку.

Adobe Flash Player

Злоумышленники очень любят Adobe Flash Player. Поскольку его плагины для проигрывания содержимого используются во всех браузерах, поиск уязвимостей в нем и последующеее их использование во вредоносных целях является крайне приоритетной задачей у злоумышленников.

Как и другое ПО от Adobe, Flash Player регулярно обновляется в рамках выпускаемых компанией серий обновлений (Adobe Security Bulletins). Большинство из этих уязвимостей имеют тип Remote Code Execution, это говорит о том, что злоумышленники могут использовать ту или иную уязвимость для удаленного исполнения кода.

Производители веб-браузеров как и Adobe не сидят на месте и встраивают специальные механизмы защиты от эксплойтов, которые используют плагины Flash Player. Такие браузеры как MS Internet Explorer (v10 на Windows 8), Google Chrome и Safari OS X (новейшей версии) запускают проигрыватель Flash Player в контексте sandbox-процесса (т. е. песочницы), ограничивая доступ этому процессу ко многим системным ресурсам, местам в файловой системе и работе с сетью.

Очень важной функцией является своевременное обновление плагина Flash Player для браузера. Такие браузеры как Google Chrome и Internet Explorer 10 автоматически обновляются с выходом новой версии Flash Player, таким образом проигрыватель для них будет обновлен автоматически.

Для проверки вашей версии Adobe Flash Player воспользуйтесь офиц. источником Adobe здесь.

Кроме этого, браузеры поддерживают возможность полного отключения плагина Flash Player, для запрещения браузеру проигрывать подобное содержимое. Мы уже писали развернутую статью о проблемах использования плагина Java в браузерах здесь. Отключение плагина Flash Player производится аналогичным образом.

«Настройки»->«Показать дополнительные настройки»->«Настройки контента»-> «Отключить отдельные модули».

Для Internet Explorer.

ESET Exploit Blocker

Является надстройкой над проактивной защитой в новейших версиях антивирусных продуктов седьмого поколения ESET Smart Security и ESET NOD32 Antivirus. В отличие от обычного статического обнаружения по сигнатурам, модуль Exploit Blocker анализирует поведение приложения на предмет совершения им подозрительных действий и приемов, которыми пользуются эксплойты. После обнаружения подобных действий, они подвергаются анализу и вредоносный процесс немедленно блокируется. Некоторые подобные действия подвергаются дополнительному анализу в нашем облаке, что предоставляет дополнительные возможности по защите пользователей от таргетированных атак и атак с применением 0day эксплойтов.

MS Internet Explorer и Google Chrome

Мы уже писали в начале нашего материала, что наиболее предпочтительным методом атаки на пользователей для злоумышленников является удаленное исполнение кода через браузер (drive-by download). Так или иначе, вне зависимости от установленных плагинов сам браузер может содержать и, потенциально, содержит определенное количество уязвимостей. Если уязвимость уже исследована разработчиками и для нее выпущено обновление, пользователь может установить обновление и не беспокоиться, что злоумышленники скомпрометируют его ОС. С другой стороны, если злоумышленники используют еще неизвестную уязвимость, т. е. ту, которая не была закрыта (0day), ситуация для пользователя осложняется.

Многие современные веб-браузеры и ОС имеют в своем составе технологию изоляции процесса приложения, не допуская таким образом выполнения каких-либо действий, которые браузеру выполнять не положено. В общем случае такая техника называется sandboxing и позволяет накладывать ограничения на действия, выполняемые процессом. Одним из примеров такой изоляции является тот факт, что современные браузеры (напр. Internet Explorer и Chrome) исполняют свои вкладки как отдельные процессы в ОС, позволяя таким образом задавать разрешение на выполнение тех или иных действий конкретной вкладке, а также обеспечивая стабильность работы самого браузера. В случае, если одна из вкладок зависнет, пользователь может завершить ее не завершая другие.

В современных версиях браузера MS Internet Explorer (IE10 & 11) имеется специальная технология sandboxing, которая называется «Enhanced Protected Mode» (Расширенный Защищенный Режим). Этот режим позволяет ограничивать действия процесса вкладки или плагина и таким образом затруднять возможности эксплуатации браузера для злоумышленников.

Рис. Режим sandboxing для Internet Explorer, который стал доступен начиная с 10-й версии.

Enhanced Protected Mode (EPM) был доработан для Windows 8. Если вы используете EPM в Windows 7 x64, то эта возможность обеспечивает запуск вкладок браузера как 64-битных процессов (по умолчанию IE запускает свои вкладки как 32-битные процессы). Заметьте, что по умолчанию EPM выключен.

Рис. Демонстрация работы EPM на Windows 7 x64 [с использованием MS Process Explorer]. С включенной опцией, процессы вкладок браузера запускаются как 64-битные, что затрудняет их возможность эксплуатации для установки вредоносного кода.

Начиная с Windows 8, Microsoft ввели поддержку изоляции действий процесса (sandboxing) на уровне ОС. Технология получила название «AppContainer» и позволяет максимально возможно использовать преимущества такого режима для EPM. Процессы вкладок Internet Explorer с активной функцией EPM работают в режиме AppContainer. Кроме этого, в Windows 8 режим EPM включен по умолчанию.

Рис. Демонстрация работы EPM на Windows 8, для вкладок включен AppContainer (aka sandboxing).

Рис. Различия в работе EPM на Windows 7 & 8.

Google Chrome как и IE также имеет специальные возможности по предотвращению атак типа drive-by download. Но в отличие от него, режим sandboxing для Chrome работает постоянно и не требует дополнительных действий по его включению со стороны пользователя.

Режим sandboxing для Chrome означает, что процессы вкладок запускаются с пониженными привилегиями, что не позволяет им выполнять различные системные действия.

Рис. Режим sandboxing как он реализован в Google Chrome. Почти все идентификаторы безопасности пользователей групп SID в маркере доступа имеют статус Deny, что запрещает процессу выполнять важные системные функции, разрешенные этим группам.

Рис. Chrome использует специальный объект задания, в который включаются все процессы браузера. Объект позволяет ограничивать действия приложения по отношению к ресурсам ОС, препятствуя эксплуатирование браузера злоумышленниками.

Кроме этого режима, Google Chrome имеет возможности по блокированию вредоносных URL-адресов или сайтов, которые были занесены в черный список Google как распространяющие вредоносное ПО (Google Safe Browsing). Такая возможность похожа на базу URL в Internet Explorer SmartScreen.

Рис. Google Safe Browsing в Google Chrome в действии.

По отношению к браузеру и ОС представляет из себя виртуальную машину (или среду JRE) для исполнения приложений Java. Платформенная независимость таких приложений делает Java очень популярной в использовании, на сегодняшний день ее используют на более чем трех млрд. устройств.

Как и прочие плагины к браузеру, плагин Java является достаточно привлекательным к использованию для злоумышленников, а учитывая предыдущий опыт использования ими уязвимостей можно сказать, что Java представляет из себя наиболее опасный компонент из всех других плагинов браузера.

В нашем ранее опубликованном материале о проблемах использования Java на вашей системе мы писали каким образом можно отключить этот плагин для различных браузеров в случае, если вы не пользуетесь приложениями Java и не хотите подвергать себя опасности.

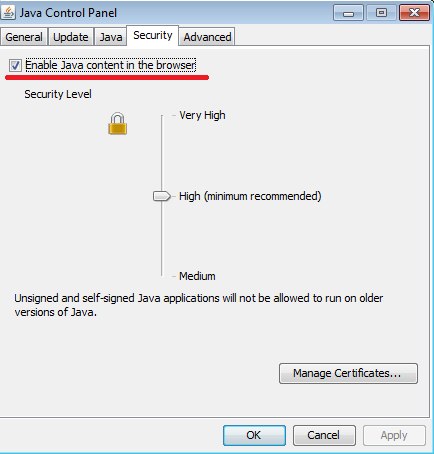

Когда вы используете Java на Windows, то настройки безопасности этой программы можно регулировать с использованием апплета на панели управления. Кроме этого, новейшие ее версии позволяют настраивать параметры безопасности более детально, что позволяет запускать только доверенные приложения.

Рис. Настройки обновлений для Java. Проверка обновлений включена по умолчанию, пользователь уведомляется перед операцией их загрузки.

Для полного отключения Java во всех используемых в системе браузерах следует снять настройку «Enable Java content in the browser» в апплете Java.

Рис. Снятие галочки «Enable Java content in browser» полностью отключает возможность использования плагинов в установленных браузерах.

Компания Microsoft выпускает бесплатный инструмент для пользователей, который поможет защитить ОС от методов атак, применяемых в эксплойтах.

Рис. Интерфейс EMET.

Инструмент Enhanced Mitigation Experience Toolkit (EMET) использует превентивные методы по блокированию различных действий эксплойтов для защиты приложений от атак. Несмотря на то, что современные Windows 7 и Windows 8 имеют встроенные, включенные по-умолчанию, возможности DEP и ASLR, направленные на смягчение (mitigation) последствий эксплуатирования, EMET позволяет ввести новые возможности блокирования действий эксплойтов, а также включить DEP или ASLR принудительно для нужных процессов (усилить защиту системы на более старых версиях ОС).

EMET настраивается отдельно для каждого приложения, т. е. чтобы защитить приложение через этот инструмент вам нужно задать его в соответствующем списке. Кроме этого имеется список приложений, для которых EMET включен по умолчанию, например, браузер Internet Explorer, Java, программы пакеты Microsoft Office.

Более подробную информацию об использовании EMET и обзор его возможностей см. на нашем корпоративном блоге.

Некоторые компоненты Windows, которым мы не уделяли особого внимание выше, также могут использоваться злоумышленниками для удаленного исполнения кода или повышения привилегий.

Рис. Статистика исправлений различных компонентов Windows в рамках месячных обновлений patch tuesday. Рейтинг показывает компоненты, которые обновлялись чаще остальных за первое полугодие 2013 года.

На приведенном выше рейтинге видно, что для браузера Internet Explorer закрывалось наибольшее количество уязвимостей, в рамках двенадцати обновлений было закрыто более пятидесяти уязвимостей, причем шесть из них имели статус is-being-exploited-in-the-wild на момент закрытия, т. е. находились в активной эксплуатации злоумышленниками.

Вторым наиболее исправляемым компонентом является известный драйвер подсистемы windows – win32k.sys, который обеспечивает работу графической системы ОС в режиме ядра. Уязвимости в этом компоненте используются злоумышленниками для повышения привилеги в системе, напр. обхода ограничений, накладываемых UAC.

Обратите внимание, что по умолчанию в Windows 7 & 8 имеется возможность автоматической доставки обновлений пользователю. Проверить обновления можно также через панель управления.

[1] The Security Architecture of the Chromium Browser link

[2] Understanding IE Enhanced Protected Mode link