Правда что телеграмм не отслеживается

Телеграмм – безопасность зарегистрированных пользователей важнее всего

Телеграмм безопасность — очень волнующий раздел всех пользователей приложения. Мы расскажем все в одной статье о Telegram и его безопасности. Читай быстрее!

С момента выпуска приложения, с 2013 года, не было зафиксировано ни одного случая взлома мессенджера. Создатели программы, уверенные в сверхбезопасности своей разработки, создали конкурс – победитель получит десятки тысяч долларов, если получит доступ к чужому профилю и вскроет историю сообщений. Вдохновленные такой наградой, тысячи программистов-гениев пытались сделать это, но их попытки не увенчались успехом – можете представить уровень безопасности приложения Telegram? Все же, один человек отчасти совершил победу: тем не менее, историю сообщений он узнать не смог, а лишь нашел уязвимость в чатах. В итоге ему досталась лишь половина призовых денег, но Павел Дуров сделал «Ход конем» и пригласил этого программиста на работу в мессенджер.

Безопасен ли Телеграмм именно в РФ?

Как увеличить безопасность Телеграмма?

Несмотря на сильную безопасность, не стоит пренебрегать мерами предостережений – программа обладает высоким уровнем дополнительной защиты:

Реальные пользователи Telegram оставили весьма положительные отзывы о безопасности мессенджера. Прочитать их можно как и на главной странице Telegram в магазине приложений, так и посмотрев различные обзоры блоггеров.

Предоставление данных третьим лицам

Безопасность Телеграмм или миф о прослушке

Безопасен ли Телеграмм?

Сохранение анонимности и тайны личной переписки — это естественное желание каждого пользователя интернета и сервисов, работающих посредством выхода в интернет. А безопасен ли Телеграмм и какова вероятность, что кто-то сможет перехватывать и читать / прослушивать сообщения? Ниже мы расскажем все, что знаем на эту тему.

Как работает Телеграмм

Таким образом пользователи мессенджера надежно защищены от спам-атак, воздействия мошеннических схем и других неприятных вещей. Кроме того, отпадает вопрос, прослушивают ли Телеграмм.

В связи с последними действиями Роскомнадзора, Телеграм заблокирован в России. Программисты мессенджера стараются обойти это, чтобы программа работала стабильно на всей территории страны, однако бывает, что соединение не срабатывает и тогда нужно использовать дополнительные прокси, о том, как настроить прокси в Телеграмме читайте в другой нашей статье!

Насколько безопасен этот мессенджер

А теперь поговорим об уровне безопасности: можно ли прослушать Телеграмм, как обстоят дела с анонимностью, есть ли возможность слежки за пользователями и пр. По заявлению разработчика Телеграмм намного безопаснее других, аналогичных ему программ для общения, а взломать его невозможно. Помимо особенностей протокола, на котором работает мессенджер, хорошей защитой обладают и его сервера:

Способы сделать использование мессенджера еще более безопасным

Насколько безопасен Телеграмм мы выяснили. Но разработчики предоставили пользователям сервиса дополнительные инструменты, позволяющие сделать общение по-настоящему безопасным. Они работают как все вместе, так и по отдельности.

Создавайте секретные чаты для большей безопасности

К перепискам в секретных чатах применяется особый способ шифрования: пользователь — пользователь. Что это дает:

*100% безопасности от заскринивания переписок разработчик все же не обещает.

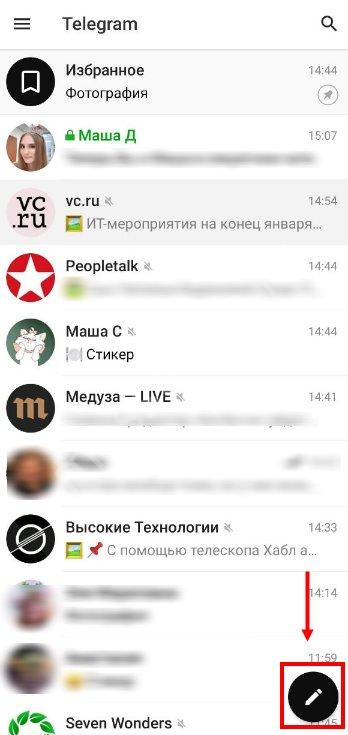

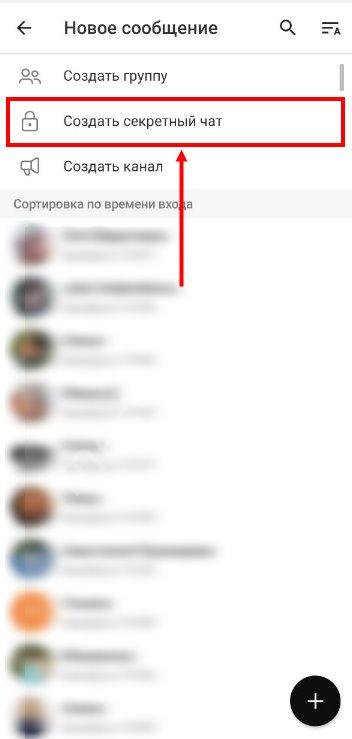

Создать секретный чат не сложно:

Включайте опцию самоуничтожения сообщений по таймеру

В секретном чате вы можете активировать самоуничтожение сообщений по таймеру. В этом случае ваши сообщения, после прочтения их получателем, будут удаляться через назначенный промежуток времени. Минимальный срок по таймеру — 1 секунда, максимальный — 1 неделя. Сообщения удаляются и на вашем устройстве, и на устройстве получателя. Так ваша безопасность Telegram станет еще выше.

Обратите внимание: если на исходящие сообщения таймер стоит менее, чем на 1 минуту, получатель сможет просматривать отправленные вами фотографии, только удерживая их пальцем. Это создает ему дополнительные затруднения при попытках сделать скриншот с экрана.

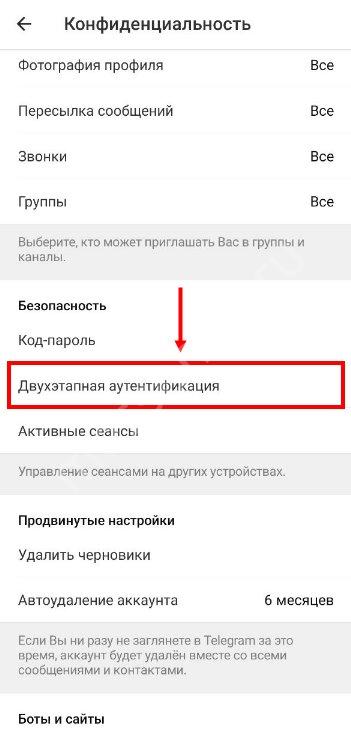

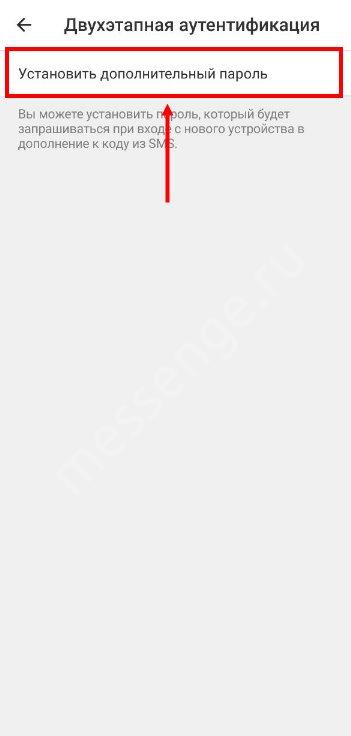

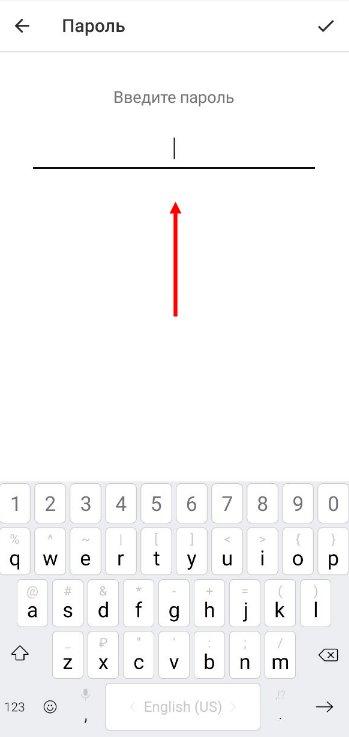

Подключайте двухэтапную авторизацию

Как вы понимаете, если злоумышленник получает доступ к вашей сим-карте, то он запросто может авторизироваться в вашем профиле Телеграмм на любом устройстве. Но если вы включите двухэтапную авторизацию, такой “фокус” у злодея не пройдет. Как это работает:

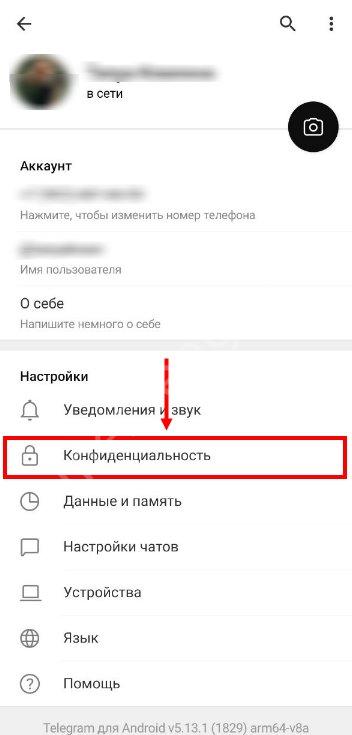

Включить возможность очень просто:

Таким образом, наличия сим-карты в руках злоумышленника будет недостаточно, чтобы получить доступ к вашему профилю в мессенджере. Ваши личные данные в безопасности

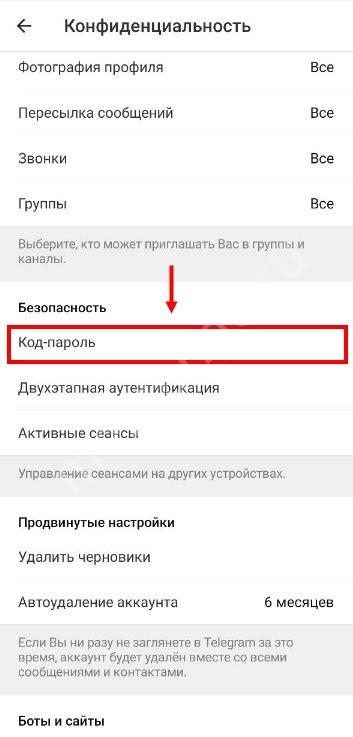

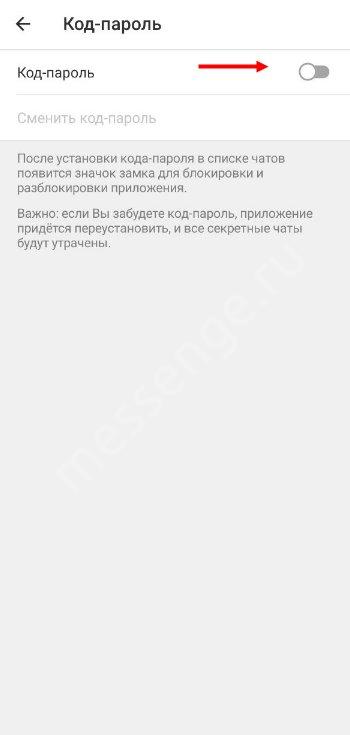

А для еще большей безопасности можно установить код-пароль

Код-пароль — это возможность закрыть доступ в мессенджер тем, кому попадет в руки телефон. Например, ребенок берет смартфон, чтобы посмотреть фотографии или поиграть к в игру: зачем вам переживать, что он что-то удалить из переписки или сам отправит сообщение куда не нужно (например, начальнику). Просто измените настройки конфиденциальности и при запуске приложения система будет запрашивать пароль. И вопрос, читают ли Телеграмм в ваше отсутствие домашние отпадет сам собой.

И в завершение напоминаем о необходимости соблюдения интернет-гигиены: в сеть выходим только с работающим антивирусом, на сайтах с вылетающими баннерами не задерживаемся и ни в коем случае не кликаем по этим баннерам. Также следует внимательно относиться к выбору сайтов для скачивания программ.

Безопасен ли Телеграм: прослушивается ли спецслужбами и насколько защищен

Насколько безопасен Телеграм?

Безопасность данных подписчиков Telegram зависит от возможностей мессенджера, бесперебойной работы программы и самих пользователей. Приложение защищает информацию о клиентах несколькими способами.

Как работает шифрование

Пользователи Telegram должны знать, что их переписка передается в зашифрованном виде. Сообщения при отправке зашифровываются и преобразуются в код, который представляет собой набор непонятных символов. Когда информация получена, она расшифровывается.

Мессенджер автоматически выполняет аналогичный процесс, используя специальные клавиши. Шифрование и дешифрование выполняются только на клиентских устройствах Telegram (компьютеры, смартфоны), но не на сервере. Отправленные сообщения остаются зашифрованными до тех пор, пока не будут получены. Программы шифрования устанавливаются по умолчанию (кроме функции активации секретного чата). Пользователям не нужно знать кодировку информации. Главное научиться пользоваться Telegram, изучить возможности приложения.

В мессенджере используется два типа шифрования:

Переписка облачных пользователей сохраняется на сервере Telegram. Правда, там он тоже хранится в зашифрованном виде. С любого устройства вы можете получить доступ к своей учетной записи, и, благодаря резервированию на сервере, все сообщения в профиле будут сохранены. Обмен сообщениями в облаке зашифрован с использованием симметричного шифрования.

Telegram предлагает своим подписчикам возможность создавать не только простые сообщения, но и секретные чаты. Эта функция доступна только на смартфонах. Сообщения, созданные с использованием сквозного шифрования и активации секретного чата, передаются от отправителя к получателю в зашифрованном виде.

Корреспонденция не поступает и не хранится на сервере. Никто не может его прочитать (кроме отправителя и получателя). Секретные сообщения надежно защищены и через некоторое время удаляются сами, но для этого рекомендуется при отправке установить таймер самоуничтожения.

Помогают ли длинные пароли

До недавнего времени доступ к Telegram в Российской Федерации был возможен без пароля. При входе сервер отправлял подписчикам облачный код на номер телефона. Эту комбинацию символов нужно было ввести в активную строку. Запись производилась с правильным введением отправленного облачного кода. Второй и последующие разы можно было без проблем войти в Telegram. Никакой дополнительной аутентификации не требовалось.

Если Telegram входит в систему с другого устройства, на номер телефона клиента был отправлен другой облачный код. Для входа в мессенджер достаточно иметь доступ к сим-карте, указанной при регистрации.

Мы рекомендуем вам настроить функцию, которая позволяет вам вводить пароль при входе в свою учетную запись. Установка дополнительного пароля находится в «Настройках». Пароль должен состоять не менее чем из 8 символов. Чем он длиннее, тем надежнее. При входе в свой профиль вам потребуется двойная аутентификация, то есть ввести облачный код и пароль. Двухступенчатая защита увеличивает степень защиты данных.

Взлом серверов

Взломать сервер Telegram не так-то просто. Разработчики мессенджера даже несколько раз объявляли конкурс и предлагали хакерам денежное вознаграждение. Правда, приз в несколько сотен тысяч долларов за взлом сервера Telegram никто не получил.

Иногда программа дает сбой, не позволяет отправлять сообщения, а отправленную информацию невозможно открыть или прочитать. Это часто случается, если Telegram перегружен запросами. В этом случае вам нужно подождать некоторое время (несколько минут или часов), и программа заработает. Серверы Telegram расположены в пяти разных странах. Взломать их практически невозможно. Однако время от времени программа может давать сбой. Через некоторое время эта проблема исчезнет сама по себе.

Перехват файлов

Существуют специальные программы для перехвата файлов, отправленных пользователем Telegram. Подобные продукты устанавливаются в компаниях, ведущих деловую переписку с помощью мессенджера. Установка программы для перехвата файлов осуществляется с разрешения руководства. С его помощью отслеживается переписка сотрудников.

Если кто-то отправляет конфиденциальную информацию конкурентам, программа перехватывает файлы. С помощью такого алгоритма можно осуществлять несанкционированный перехват данных.

Увы, Telegram уже взламывали, причём демонстративно

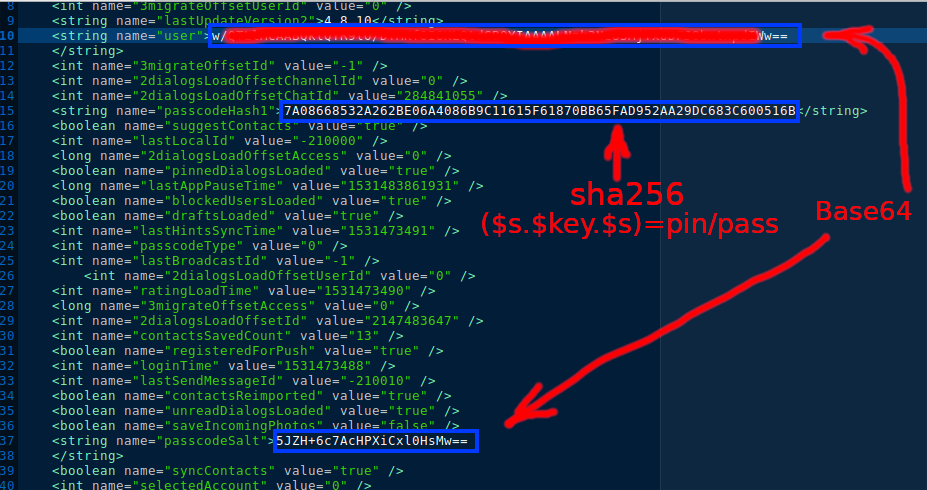

Пользователь Хабра ne555 год назад подробно рассказал, как взломать Telegram. Он обошел сквозное шифрование мессенджера в Android и отправил разработчикам отчет об ошибке.

Не получив ответа, ne555 связался с волонтерами, которые обещали передать информацию руководству Telegram. Но никакой реакции не последовало.

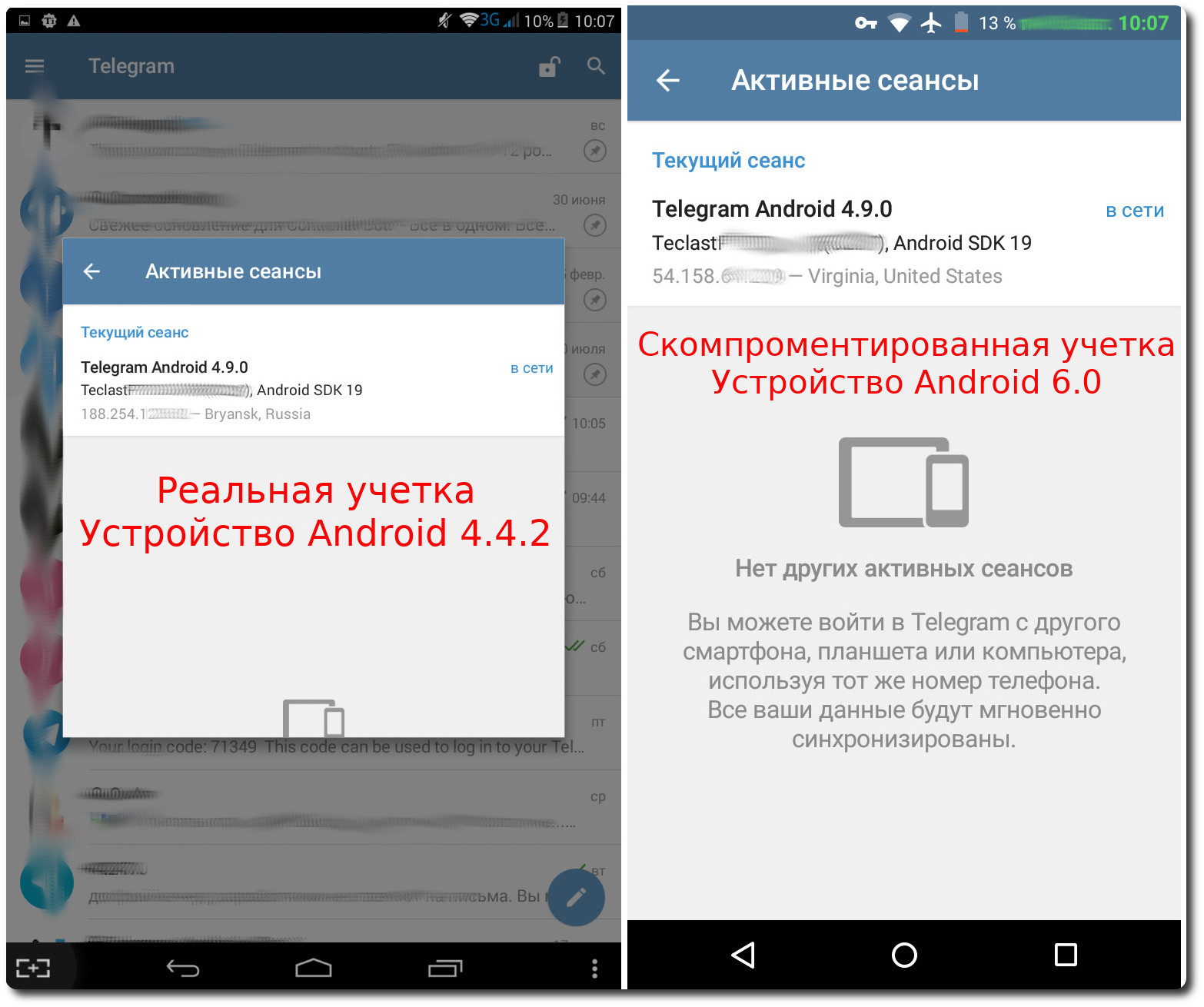

Результат: хакер обошел двухфакторную аутентификацию, получил доступ к секретным чатам со сквозным шифрованием и смог читать и отправлять им сообщения.

При этом настоящий владелец аккаунта даже не догадывался, что его взломали.

И когда хакер попытался выйти из всех сеансов с реальной учетной записи, фальшивая учетная запись даже не была выгнана из сети. Ключи сеанса и графика также не изменились.

В целом хакеру удалось провести еще несколько экспериментов, пока аккаунт Telegram не был заблокирован, а секретные чаты не удалены. Не быстро, давайте посмотрим правде в глаза.

Связи пользователей Telegram друг с другом тоже раскрывали

Чтобы выявить связи любого выбранного абонента, прослушать его голосовую почту, прочитать переписку, необходимо сначала войти в его учетную запись. Самый простой способ войти в систему – использовать облачный пароль. Вы можете войти в определенную учетную запись пользователя с другого устройства. Вы также можете получить чужой пароль, взломав страницу с помощью хакерской программы. Сотовый протокол SS7 уязвим. Хакеры могут использовать специальную программу для перехвата пароля, отправленного на телефон в виде SMS.

Сложнее получить доступ к учетной записи, которая даже защищена паролем. Двойная степень защиты полностью исключает взлом страницы. Если пользователь использует секретный чат, взломщик его профиля не найдет никакой информации. Сквозные зашифрованные сообщения не сохраняются на сервере или в профиле клиента, они автоматически удаляются через некоторое время.

Передаваемые через Telegram файлы уже перехватывали

В июне Symantec рассказала об уязвимости Media File Jacking для Android-версий Telegram и WhatsApp. Установлено, что мессенджеры сохраняют изображения во внутренней памяти или во внешней памяти. Второй опасен.

Если вы отправляете файлы на внешнее хранилище, они могут быть украдены внешними вредоносными программами. А также заменить или изменить.

Следовательно, скриншоты с номерами карт и кошельков не должны передаваться точно таким образом. А также личные фотографии душа.

Многие эксперты считают защиту в Telegram просто маркетингом

Telegram не намерен говорить о протоколе MTProto 2.0 и никогда не проводил внешний аудит.

Еще один момент: что происходит, когда пользователь Telegram отправляет сообщения, а получатель не в сети? Вероятно, сообщения отправляются на серверы Telegram, объединенные в виртуальное облако. Они синхронизированы друг с другом. Как только получатель появится в сети, он получит сообщения.

Таким образом, трафик по-прежнему проходит через сервер. Хотя многие специалисты считают, что логичнее было бы установить соединение клиент-клиент, например, одноранговое (P2P).

В итоге получается, что общение в Telegram вообще не работает без постоянного использования серверов. В других мессенджерах есть более элегантные и безопасные решения, например, когда серверы используются только для сравнения текущих IP-адресов собеседников и организации прямого соединения между ними.

Кроме того, эксперты считают, что алгоритм Диффи-Хеллмана в Telegram сознательно ослаблен на уровне генератора псевдослучайных чисел. Эти номера не генерируются на вашем смартфоне или ПК: приложение запрашивает их с сервера. Как там организовано поколение, знают только разработчики.

Клиент с открытым исходным кодом – еще одна большая проблема. Более-менее регулярно обновляется только репозиторий настольной версии, и снова он размонтируется. Из каких готовых дистрибутивов они собраны, быстро проверить невозможно.

Привязка к телефону

Аккаунты Telegram привязаны к номерам телефонов. Это влияет как на анонимность, так и на безопасность.

Коды подтверждения отправляются через SMS. Известная дыра в протоколе сотовой связи SS7 позволяет их перехватывать и заменять.

Перехватывая код, вы получите доступ к переписке в обычных чатах. Вам даже не нужно ломать MTProto. Сервер автоматически изменит ключ и расшифрует недоставленные сообщения. И это минимум!

Еще одна проблема – push-уведомления. Именно они предупреждают о прибытии, не запуская мессенджер. Но сервер push-уведомлений на самом деле является разрешенной вами атакой типа “злоумышленник посередине”. И так обстоит дело во всех популярных мессенджерах.

Что делать обычному пользователю Telegram?

Не ведите приватных чатов. Не передавайте через них информацию, которая может быть использована против вас.

Альтернативой Telegram, например, является Signal. Его рекомендовали основатель WikiLeaks Джулиан Ассанж и бывший офицер АНБ и ЧР Эдвард Сноуден.

Другой вариант – мессенджеры с поддержкой OTR: Adium, Conversations Legacy, Xabber, Pidgin (с плагином), Conversations и т.д. И личные встречи в чистом поле без свидетелей.

Как деанонимизацией в Telegram пользуются силовики?

Как правило, у них есть свои боты, и для них вообще не проблема войти в аккаунт. Сотрудник службы безопасности может пойти в магазин мобильного оператора, предоставить фальшивую доверенность и получить сим-карту с нужным номером. Через него он входит в свой аккаунт (в утечках чаще всего просачиваются пароли).

Массовая деанонимизация мессенджеров началась в 2020 году. Сотрудники службы безопасности обратились к предполагаемым администраторам канала Telegram Cello Case, где произошла утечка компромата, и изъяли SIM-карту, привязанную к учетной записи. То же самое произошло после фальшивых публикаций на Незыгаре о введении комендантского часа. Данные о директорах впоследствии были опубликованы на других каналах.

Как обезопасить себя от деанонимизации?

Вот несколько советов от правоохранительных органов:

• Иметь как минимум две учетные записи: для тех, кому вы доверяете, и для остальных

• Используйте двухфакторную аутентификацию. Это означает, что для доступа к своей учетной записи вы должны сначала ввести имя пользователя и пароль, а затем написать специальный код по SMS или электронной почте

• Клонируйте необходимые учетные записи на гаджете резервного копирования

Что можно узнать, имея номер телефона?

Благодаря ему вы можете увидеть, в каком еще мессенджере находится этот человек, если номер встречался на других сайтах, например, на Авито. В платных телеграм-ботах вы найдете страницу ВКонтакте, связанную с этим номером телефона и даже с машиной этого человека.

Как увеличить безопасность приложения?

Пользователи Telegram, использующие возможности мессенджера для личной переписки, могут ввести пароль при входе и не беспокоиться о безопасности своих данных. Взлом личных страниц происходит крайне редко. Хакеры работают за высокие денежные комиссии. Информация, не содержащая коммерческой тайны, никого не интересует.

Нередко взламывают деловую переписку, которую ведут сотрудники компании с помощью Telegram. Мессенджер предлагает своим клиентам возможность хранить и отправлять документы, фотокопии, фотографии, текстовые, голосовые и видео файлы. Рекомендуется защитить конфиденциальную информацию от взлома. Не рекомендуется доверять конфиденциальную информацию мобильным приложениям.

Способы защитить вашу переписку в Telegram:

Правда, информацию на компьютере или смартфоне можно прочитать при включенном устройстве. В этом случае рекомендуется установить пароль для доступа к устройству.

Надежность защиты переписки в Telegram зависит не только от программных возможностей мессенджера, но и от самих клиентов. Рекомендуется не оставлять смартфон без присмотра. Рекомендуется выключать компьютер в нерабочее время.

Ни одна программа не может гарантировать 100% защиту от взлома. Конфиденциальную информацию Telegram лучше не доверять. Приложения, поддерживающие OTR, считаются более надежными (например, Conversations, Adium, Xabber и другие).

Как общаться в Telegram безопасно

Чтобы общаться в Telegram максимально безопасно, воспользуйтесь нашими советами:

Можно ли удалить информацию из баз?

Да, полное удаление человека из базы стоит 100-200 тысяч рублей. На защиту от проникновения стоит 12 тысяч рублей в год.

Способы сделать использование мессенджера еще более безопасным

Мы выяснили, насколько безопасен Telegram. Но разработчики предоставили пользователям сервиса дополнительные инструменты, чтобы сделать общение по-настоящему безопасным. Они работают как коллективно, так и по отдельности.

Создавайте секретные чаты для большей безопасности

Для переписки в секретных чатах применяется специальный метод шифрования: пользователь – пользователь. Что предлагает:

* Разработчик до сих пор не обещает 100% защиты от проверки переписки.

Создать секретный чат несложно:

Включайте опцию самоуничтожения сообщений по таймеру

В секретном чате можно активировать самоуничтожение сообщений по таймеру. В этом случае ваши сообщения после прочтения получателем будут удалены через определенный промежуток времени. Минимальный период таймера – 1 секунда, максимальный – 1 неделя. Сообщения удаляются как на вашем устройстве, так и на устройстве получателя. Так ваша безопасность в Telegram будет еще выше.

Примечание. Если таймер исходящих сообщений составляет менее 1 минуты, получатель сможет просматривать отправленные вами фотографии, только удерживая их пальцем. Это создает дополнительные трудности при попытке сделать снимок экрана с экрана.

Подключайте двухэтапную авторизацию

Как вы понимаете, если злоумышленник получит доступ к вашей SIM-карте, он сможет легко получить доступ к вашему профилю Telegram на любом устройстве. Но если вы включите двухэтапную проверку, злоумышленник не избежит наказания. Как это работает:

включить функцию очень просто:

Поэтому наличия сим-карты на руках у злоумышленника будет недостаточно для доступа к вашему профилю в мессенджере. Ваши личные данные в безопасности

А для еще большей безопасности можно установить код-пароль

Код-пароль – это возможность закрыть доступ к мессенджеру любому, кто попадет в руки к телефону. Например, ребенок берет в руки смартфон, чтобы посмотреть фотографии или поиграть в игру: зачем беспокоиться, что он что-то удалит из переписки или отправит себе сообщение там, где ему это не нужно (например, начальнику). Просто измените настройки приватности, и система запросит пароль при запуске приложения. И вопрос о том, читает ли ваша семья Telegram в ваше отсутствие, отпадет сам собой.

И в заключение напоминаем о необходимости соблюдать гигиену в Интернете: мы выходим в Интернет только с работающим антивирусом, мы не останавливаемся на сайтах с летающими баннерами и ни в коем случае не нажимаем на эти баннеры. Также следует быть внимательными при выборе сайтов для загрузки программ.

Вопросы безопасности Telegram

Это будет достаточно необычная статья, потому что стандартно я на странице с полезными статьями публикую учебные материалы. Здесь же – что-то вроде “нас часто спрашивают” вкупе с “чтобы сэкономить время на постоянных объяснениях”.

Мессенджер Телеграм недавно попал под блокировку со стороны Роскомнадзора – по причине того, что руководство отказалось сотрудничать с правоохранительными органами, которые по решению суда запросили какую-либо информацию о 6 абонентах. Следствие запросило любую информацию – даты и IP-адреса входов, списки контактов и прочее – но руководство Телеграма решило исполнить мы свободные и против Системы, а ряд СМИ и вовсе переврал ситуацию, рассказывая о

Роскомнадзор запросил все ключи шифрования всех пользователей и возможность чтения архива всех переписок, а ведь таких ключей нет технологически, в принципе, ахахаха, ох и айхахахаха, ну тупыыыыыыые

Что же по факту с вопросами безопасности Телеграм?

Telegram, MTProto 2.0, и все-все-все

При блокировке Телеграм первым делом началось муссирование тезиса о безусловной, полной и окончательной хайтековости этого сервиса. Аудиторию буквально унавоживали ковровыми бомбардировками про “Это уникальный, прорывной, не имеющий аналогов, безупречный, супер-сервис” – ну а потом, по готовой почве, уже работали очевидным выводом “… а значит запрет его – это анти-технологичность, скатывание вниз в кромешный ад и ужас, средневековье и прочее”.

Если честно, то на рынке сейчас пара десятков крупных мессенджеров и сотни прочих, поменьше. Взяв тот же Skype мы увидим тьму возможностей – от совместного использования десктопа, видеоконференций, затейливых схем соединения голосовых звонков и конференц-связи с обычной телефонной сетью до интеграции с LiveID, PowerPoint, использования HoloLens и прочим. Взяв ту же древнюю ICQ – ну или какой-нибудь Pidgin – можно вообще поразиться объёму функциональности и списку доступных плагинов для таких систем.

Почему же так упорно вбивается тезис “Телеграм – это абсолютно прорывное и технологичное, пользование им – это признак принадлежности к будущему и хайтеху”? Безусловно, данный метод – объявление какого-либо продукта или сервиса “признаком принадлежности к касте особых людей” – давнишний и всегда рабочий. Но в данном случае, думаю, всё ещё проще.

Дело в том, что в настоящее время наблюдается культ комфорта и некий комфортоцентризм любого UX. Абсолютно всё, что проще, объявляется святым и прорывным. Если какое-то действие делалось в 5 кликов мышки, а в новой версии ПО делается в 4 – то это прорыв и хайтех, без вариантов и обсуждений. Интерфейс в стиле “детская книжка с крупными буквами и разноцветными картинками, 3-5 строчек текста на странице” – идеал.

В случае с Телеграм мы видим как раз крайне урезанный по функционалу, для середины 2018 года, программный продукт – но простой. Крайне простой, шустро работающий и имеющий минимум настроек.

Поэтому технологичностью объявляется именно это. Хотя полностью было бы корректнее – Телеграм – это технологичный [с точки зрения простоты интерфейса и упрощённый по функционалу] продукт.

Ну а теперь к безопасности.

Вопросы безопасности базируются на изучении открытой документации и открытых исходниках некоторых клиентских приложений. Основной акцент, как понятно – на протоколе MTProto 2.0 и e2e-шифровании в “секретных чатах”.

Сразу хочется заметить, что исходники на гитхабе обновляются не параллельно с выходом новых версий Telegram – что, в общем, вызывает очевидные вопросы, но не суть.

Вопрос по алгоритму Диффи-Хеллмана-Меркля

Для генерации сессионных ключей выбран алгоритм Диффи-Хеллмана-Меркля, что неудивительно. Удивительно то, что его почему-то называют “гарантией отсутствия возможности доступа к информации сессии”.

Алгоритм Диффи-Хеллмана-Меркля уязвим для атаки MitM, “человек посередине” изначально, и был уязвим для неё всегда. Дабы не переписывать документацию на 100500 раз задокументированный протокол, оставлю здесь ссылку на русский вариант его подробного описания и буду в дальнейших рассуждениях предполагать, что вы по ней сходили.

Да, DH даёт возможность противостоять пассивному наблюдению за установкой сессии – т.е. читающий всё пересылаемое, но не модифицирующий трафик сервер будет испытывать проблемы с чтением секретных чатов.

Но если сервер может модифицировать данные во время согласования ключей “на лету”, то всё наоборот – алгоритм DH ничего не может сделать.

В самом деле, промежуточный участник может согласовать с каждым из двоих свой ключ, имитируя “вы напрямую друг с другом общаетесь”. Единственная защита от этого – сверка ключевого материала после установки сессии и до начала отправки по ней секретных данных. Данная возможность в Telegram есть – но учитывая, что пересогласование ключей идёт достаточно часто – раз в 100 сообщений – многие ли действительно вручную сверяют этот параметр? По сути нужен механизм, который бы после каждого rekey позволял бы как-то по другому каналу удостовериться, что у каждого из 2 участников ключ сменился на одинаковый. Пока его нет – сервер в любой момент может сделать вышеупомянутое действие, никакой гарантии или возможности сделать проверку на невозможность такого действия – нет.

Утверждение о “раз там DH, то в принципе никак сервер не может получить доступ к данным” – ложное. Оно нуждается в дополнении “если проводится постоянный дополнительный контроль на фазе работы протокола и по завершению работы оного”. Сам алгоритм не просто уязвим, а полностью беззащитен перед MitM. Он спасает от eavesdropping, это – другое.

Пока мы не имеем исходный код серверной части и не уверены, что именно из этого исходного кода собрано то, что по факту работает на серверах Телеграм, обсуждать безопасность конечных пользователей нет смысла – сам факт использования DH ничего не решает. Сервер может выборочно применять MitM-атаку на нужные сессии пользователей – этого никто не заметит, так как клиенты очень часто меняют ключи сессии и никак не журналируют этот факт

Вопрос по сетевым параметрам сессии

В Телеграм отсутствует возможность прямой связи 2 абонентов. Она была и в древнем ICQ, и у других сервисов – и действительно убирает возможность “подслушать” со стороны сервера. Несмотря на очевидность схемы “не хочешь, чтобы абонентов могли читать – сделай так, чтобы сервер использовался для согласования параметров и установки сессии, а сама сессия была бы у них напрямую” – пусть с ограничениями возможностей, с задействованием UPnP и прочего – в Телеграм такой возможности почему-то нет в принципе. Трафик всегда проходит через сервера Телеграм.

Почему так – вопрос. Ведь такая возможность сразу же и полностью убрала бы все вопросы “может ли сервер иметь доступ к данным”.

Вопрос по криптографическим параметрам сессии

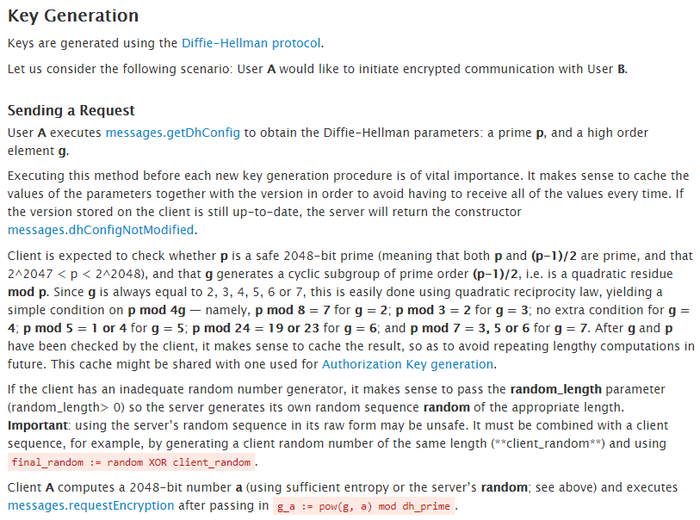

User A executes messages.getDhConfig to obtain the Diffie-Hellman parameters: a prime p, and a high order element g.

Executing this method before each new key generation procedure is of vital importance. It makes sense to cache the values of the parameters together with the version in order to avoid having to receive all of the values every time. If the version stored on the client is still up-to-date, the server will return the constructor messages.dhConfigNotModified.

Client is expected to check whether p is a safe 2048-bit prime (meaning that both p and (p-1)/2 are prime, and that 2^2047 0) so the server generates its own random sequence random of the appropriate length.

Important: using the server’s random sequence in its raw form may be unsafe. It must be combined with a client sequence, for example, by generating a client random number of the same length (**client_random**) and using final_random := random XOR client_random.

Client A computes a 2048-bit number a (using sufficient entropy or the server’s random; see above) and executes messages.requestEncryption after passing in g_a := pow(g, a) mod dh_prime.

Говоря проще, у клиентского ПО есть некий критерий “мой генератор энтропии плоховат, возьму с сервера”.

В документации телеграма, а также в документации на клиентское ПО нигде не указано, как именно клиент принимает такое решение. Вопрос исчерпания пула энтропии – вполне реальный, тут никто не спорит; другое дело, что противомерой является не, допустим, создание своего пула с RKG или чем-то подобным, а-ля kernel 4.8 с /urandom и бесконечной выдачей на основе ChaCha20, а “пусть тогда сервер выдаст”. Это удивительный ход для продукта, подчёркивающего безопасность и децентрализованность.

Помимо того, что такая схема сама по себе примечательна, сразу же возникает возможность простого действия – зная, как именно клиент принимает решение “что-то мой генератор энтропии слабоват – попрошу случайные числа у сервера”, можно вынудить его это сделать. Возможно, многократным запросом rekey, или чем-то подобным – то есть сервер, зная всю техническую реализацию пула энтропии у клиента, зная как определяются критерии исчерпания оного, просто запрашивает пересогласование ключей сессии несколько раз – ведь ничего этого не журналируется, клиент это просто не видит. Главное, что есть сама возможность и предсказуемый алгоритм поведения.

В документации указывается, что полученная с сервера энтропия должна XOR’иться с клиентской – так, мол, идёт “только усиление”, ведь 2 энтропии в XOR – это ещё более энтропия.

Да, 2 энтропии в XOR – это хорошо. Но две энтропии. А в данном случае одна из них – предсказуемый генератор – у нас клиент же запрашивает у сервера энтропию в ситуации “мой родной источник стал гнать одни единички” и подобной, так? – плюс полученное с сервера – уже плохо.

Пример – если у вас генератор выдаёт случайные числа, регулярно по некоему критерию проводит оценку “насколько они случайные”, и в случае, если он выдаст число 58, алгоритм понимает “Вышло не случайное” и запрашивает энтропию у сервера, и потом её XOR’ит с имеющейся (т.е. известным числом 58), то никакого улучшения безопасности от этой дополнительной операции XOR мы не увидим. По сути, мы имеем дело с имитацией усиления энтропии, взятой с сервера – ведь она XOR’ится только с предсказуемой.

Ну а как только клиент перейдёт на запрос энтропии с сервера – дальнейшее обсуждать смысла нет. Вполне очевидно, что скормив клиенту строчку “случайных” байт и сохранив её у себя, сервер идентично воспроизведёт все последующие действия и по установке сессии, и по генерации ключевого материала. Стартовав с синхронизированным генератором ПСЧ-то, да.

Вопрос по обновлениям

Клиентская часть Телеграм достаточно часто обновляется. У подавляющего большинства современных пользователей есть рефлекс, состоящий в “любое обновление – это всё станет лучше, быстрее, безопаснее, добавят функционала и исправят ошибки”, поэтому обновления применяются или автоматически, или вручную по критерию “увидел что есть – сразу поставил”. Если посмотреть размер обновлений, то они достаточно крупные – в десятках мегабайт. Т.е. никто не парится особо с дельтами, diff и прочим – обновляют модули целиком.

Безусловно, обновления делают всё, что перечислено выше – и закрывают обнаруженные уязвимости, и исправляют ошибки, и добавляют функционал. Вопрос только в том, что никто не проверяет, что по факту приходит с обновлениями. Ведь куда как проще сослаться на “там исходники выложены”, правда? А всякие мелкие детали – насколько скачанное обновление совпадает с выложенными в открытый доступ исходниками той же версии – они заминаются. Ведь это надо изучать, проверять. Кто это будет делать? Я не нашёл людей, которые на постоянной основе изучают код клиента Телеграм и хотя бы пытаются сопоставлять декларируемое в плане функционала/изменений с фактическим.

Но попытка обсудить этот вопрос натыкается на глухое урчание со стороны пользователей Телеграм. Притом тех, кто замечательно обсуждает, допустим, закрытый программный код других продуктов. Здесь фактически мы видим психологический момент – некую “подсадку” на ощущение приобщённости к “переднему краю хайтеха”. Эта подсадка достаточно масштабна, её эхо видно и в обычном “а, у тебя телефон не последней модели, ну значит не тянешь, а я-то вот с хайтехом в обнимку”, и в удобном самообмане вида “скачал новую версию софта X – всё реально залетало прямо”. Благодаря этому вырабатывается инстинкт “всё обновить на самые распоследние версии, ведь это по сути приближает меня к некоему хайтеху и будущему”, который после – как и любое предсказуемое поведение пользователей – удобно монетизировать.

В результате разработчик ПО может установить такой темп обновлений, что аудит текущей актуальной версии будет не иметь смысла – всегда будет более новая, и любые вопросы “а почему в версии 8.7.1 по факту, если посмотреть отладчиком, работает так?” упрутся в “да у всех уже 8.7.3, поэтому нет смысла обсуждать старьё 8.7.1” и “а есть версия новее – в ней стопудово всё уже исправили”. Вкупе с выложенными исходниками (какой версии? насколько соответствующими распространяемому через сервис обновлений комплекту исполняемых модулей?) ситуация превращается в патовую – разработчик ПО может делать всё что угодно, добавлять в клиентскую часть что хочется, а также убирать оттуда ранее добавленное. Сочетание:

Выложенных исходников некоей версии продукта;

Масштабности исходного кода;

делает ситуацию зафиксированной. Пассивность типового потребителя такого сервиса довершает картинку – по сути, люди живут в тезисе “Всё, что делает владелец сервиса – для моего личного блага. За это я в него верую, ведь он меня за руку в светлое хайтех-будущее ведёт. А значит ему всё прощается и он во всём прав. Он всегда всё правильно делает, ведь он мне бесплатно даёт программный продукт, который в моём круге общения является признаком продвинутости, особой свободы и успешности”.

По факту же только один факт – в самом начале блокировок от Роскомнадзора, к Телеграм-клиенту пришёл патч размером где-то в 30 мегабайт. Основной тезис про обновления выглядел так – “в новую версию добавили улучшения связанные с пуш-уведомлениями, для обхода блокировки”. Кто-то вообще проверял, так ли это? Реально механизм пуш-уведомлений (он, кстати, в клиенте уже был) потребовал такого масштабного добавления программного кода? Размер обновления – больше дистрибутива Windows 95. Кто-то проверял, а не было ли что-то “слишком очевидное” удалено из клиентской части таким обновлением?

Предположу, что нет. Ведь джентльменам верят на слово – раз обновление чего-то, объявленного технологичным, знаковым для “успешности”, символом “свободы”, то всё это просто после обновления становится ещё лучше, а поставившие получают удовлетворение от сделанной задачи – “у меня самая распоследняя версия, кайф”.

Чистая психология, а в сухом остатке – вроде и исходники есть, вроде и продукт открытый, а информации о том, что по факту – ровно столько же, сколько если бы он был официально “закрытым”.

Видел ли кто-то, кстати, альтернативный Телеграм-клиент, который бы не представлял собой клон достаточно старого исходника с изменениями в UI? (см. склад подобных вот тут)?

К примеру – если декларируется, что end-to-end шифрование в secret chat’ах никак не читается сервером – можно ведь взять исходник клиента и добавить ещё один уровень безопасности, дополнительно шифруя блок отдаваемой на сервер информации ключом, согласуемым через другое приложение. Идея очевидна, но почему-то не реализована.

Ну, а это каждый решает для себя.

Это же всего лишь вопросы, правда?

Которым уже не первый месяц, если что.

И нуль ответов на оные со стороны декларирующих себя вроде-как-разбирающимися-в-безопасности юзерами телеграма. Как странно выходит – т.е. репостить ртом лозунги “Телеграм супербезопасен ибо супербезопасен все так считают поэтому нет смысла обсуждать” – у всех выходит, а чуть в конкретику углубление – какие-то панические “вывсёврёётииииии” и “нет смысла обсуждать ибо против Свободы” выскакивают.

В итоге, с тезисами вида

Павел разработал прорывной уникальный продукт, с лучшей и неуязвимой схемой защиты сессий пользователей, и технически не может отдать ключи, ведь это невозможно, ибо аббревиатуры E2E-шифрование и DH, а дальше нет смысла объяснять

вышло, скажем честно, не очень. Да, такие аббревиатуры и технологии есть, и их можно называть вслух как заклинания, гордясь сопричастностью к хайтеху. Можно даже флаг сделать – “Диффи и Хеллман прийде, порядок наведе, безопасность принесе”.

Вопрос о том, как они реализованы в данном конкретном продукте.

Всё зависит от того, с какой стороны зеркала ты стоишь.