Потоковый антивирус что это

Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 2. Антивирусный шлюз USG40W от Zyxel

Предисловие

Вкратце о чём речь шла в первой части и какие вопросы при этом могли возникнуть.

Одноступенчатая защита в виде корпоративного антивируса с агентами на серверах и рабочих станциях далеко не всегда эффективна. Это можно сравнить с постмодерацией на форуме, когда модератор реагирует на сообщение, которое уже появилось и успело вызвать определённый эффект.

Чтобы усилить защиту, необходимо отсекать большую часть вредоносных программ (вирусов, троянов и т. д.) ещё на дальних рубежах, до проникновения за периметр сети. В принципе, это аналогичный антивирус, но который срабатывает не «под носом у пользователя», а гораздо раньше, например, на границе демилитаризованной зоны.

Для таких задач неплохо подходит вариант с использованием программно-аппаратного комплекса. Во-первых, такое решение менее уязвимо, во-вторых, специализированные устройства не требуют мощного аппаратного обеспечения, потребляют меньше электроэнергии и в целом более экономичны.

Надо понимать, что возможности оборудования не безграничны, поэтому антивирусное ПО должно быть адаптировано для подобных вариантов использования.

В то же время это должно быть достаточно эффективное, хорошо зарекомендовавшее себя решение от известного производителя, которому можно доверять.

В рассматриваемых нами защитных шлюзах используется антивирусный продукт Safe Stream II «Лаборатории Касперского». Это потоковый антивирус, адаптированный для применения на специализированных устройствах. Поэтому он не включает некоторыми функции, например, карантин и глубокий эвристический анализ. Safe Stream — это достаточно надёжная «первая линия обороны» от хорошо зарекомендовавшего себя производителя антивирусного ПО, блокирующая многие досадные вирусы, трояны, черви.

Также в состав вооружения входят модули антиспама и контентной фильтрации от Cyren Technology.

ПРИМЕЧАНИЕ. В рамках небольшой публикации невозможно охватить весь спектр решений, связанных с понятием информационной безопасности и защиты от вредоносного кода. Данный цикл статей первому знакомству с продуктами USG40/USG40W/ USG60/USG60W. Полное описание возможностей данных устройств можно найти здесь.

Начальная настройка и USG40W/USG60W

Ниже приводится описание процедуры настройки и установки устройства USG40W. Данная информация также справедлива и для остальных позиций из той же линейки: USG40, USG60 и USG60W.

Сброс к заводским настройкам

Строго говоря, эта процедура не является обязательной.

Но иногда перед установкой «на новое постоянное место жительство» имеет смысл вернуться к настройкам по умолчанию и начать эксплуатацию с чистого листа.

Что происходит при возврате к заводским настройкам?

Настройки по умолчанию хранятся в файле sytem-default.conf

Пошаговое описание процедуры сброса к заводским настройкам:

1. Включите устройство и дождитесь полной загрузки. Сигнал готовности — прекращение мигания индикатора SYS. Убедитесь, что светодиодный индикатор SYS горит постоянно.

Рисунок 1. Вид USG40W спереди. Красной окружностью выделен индикатор SYS.

2. Нажмите кнопку RESET и удерживайте её пока индикатор SYS снова не начнёт моргать (обычно это занимает около 5 секунд).

Рисунок 2. Вид USG40W сзади. Красной окружностью выделена кнопка RESET.

Отпустите кнопку RESET и дождитесь перезагрузки устройства. Во время выполнения процедуры возврата к заводским настройкам перезагрузка может занять несколько минут.

При сбросе к заводским параметрам восстанавливаются следующие значения:

Подключение через SSH

Сразу после сброса настроек можно подключиться к устройству посредством SSH-соединения и получить возможность управления через интерфейс командной строки.

Принципы, заложенные в командный интерфейс данного устройства во многом напоминают Cisco IOS, что позволяет быстро освоиться в соответствующем окружении.

Например, команда перехода в привилегированный режим — enable, инверсия параметра через префикс «no», а также знаменитая подсказка в виде вопроса «?» соответствуют общепринятым стандартам (или предпочтениям).

Настройка параметров подключения через web-интерфейс

Адрес для подключения к web интерфейсу по умолчанию — 192.168.1.1

Рисунок 3. Окно логина в web-интерфейс Zyxel USG40W.

В некоторых случаях приходится выполнить дополнительную настройку алгоритмов безопасности, в частности, RC4 для HTTPS-подключений.

Дело в том, что популярные браузеры не используют алгоритмы безопасности RC4 и DES для HTTPS-подключений. Например, так обстоит дело в Google Chrome, начиная с версии 48.

Сигналом к такой несовместимости будет сообщение как на рисунке 4 (или аналогичное):

Рисунок 4. Сообщение о недоступности web-интерфейса из-за алгоритма шифрования.

Чтобы получить возможность входа, нужно отключить старые методы шифрования RC4 и DES.

Тогда по умолчанию будет использован метод шифрования AES, и подключение через web-интерфейс станет доступно для всех типов браузеров, поддерживающих данный алгоритм.

Примечание. Для подключение по SSH из UNIX-подобных операционных систем (в том числе и MAC OS X) можно использовать команду «ssh». Для операционных систем семейства MS Windows рекомендуется использовать программу «PUTTY».

После подключения к оболочке командной строки появится стандартный диалог ввода имени пользователя и пароля.

Далее после получения приглашения вводим команду перехода в привилегированный режим:

Обратите внимание, что так же как и Cisco IOS при переходе в привилегированный режим значок приглашения “>” сменился на “#”.

Переходим в режим конфигурации:

Примечание. При успешном входе в данный режим системы добавляется слово «config» к приглашению.

Вводим команды запрета старых методов шифрования RC4 и DES:

Выходим из интерфейса:

Рисунок 5. Отключение старых методов шифрования RC4 и DES в CLI.

Примечание. Как видно из примера, при на работе с устройствами от Zyxel для специалистов, прошедших подготовку на оборудовании других вендоров, не должно возникнуть особенных трудностей.

Теперь, установив исключение, можно выполнить вход на web-интерфейс.

Рисунок 6. Окно браузера после установки правильного метода шифрования.

Далее всё более или менее стандартно: нажимаем «Показать подробности» и появится «Перейти на сайт 192.168.1.1 (небезопасно)». В некоторых случаях, например, для семейства Windows, будет предложено принять и установить соответствующий сертификат.

Для первого входа необходимо ввести логин и пароль по умолчанию.

Сразу после самой первой аутентификации пользователя попросят сменить пароль.

Знакомство с основными режимами работы web-интерфейса

С целью упростить первоначальное вхождение в работу с новым оборудованием, в web-интерфейс Zyxel USG40/USG40W/ USG60/USG60W встроено два основных режима:

Рисунок 7. Простой режим управления.

Рисунок 8. Режим опытного пользователя.

Переключение между режимами возможно в любой момент времени.

В Простом режиме — достаточно нажать на кнопку «Режим опытный пользователь» в правом верхнем углу экрана.

В режиме «Опытный пользователь» — нужно выбрать пункт меню «Простой режим» в правом верхнем углу экрана.

При переключении открывается диалоговое окно, предлагающее сохранить сделанный выбор для следующих сеансов.

Рисунок 9 Окно сохранения режима работы.

Обновление Firmware

Хорошей практикой перед началом настройки будет обновить устройство на самую свежую прошивку.

Для этого переходим в раздел «Обслуживание» — подраздел «Файловый менеджер» и выбираем вкладку. «Управление микропрограммой».

Рисунок 10. Управление микропрограммой.

Для поиска новых обновлений достаточно кликнуть начать на элемент «Проверить сейчас». Если обновление доступно, будет отображаться номер версии, больший чем указан.

После «Проверить сейчас» нужно нажать на значок облака справа от раздела Standby (можно и Running, только в этом случае после скачивания прошивки сразу пойдёт обновление).

Рисунок 11. Окно обновления через Интернет.

Далее появится окно с запросом подтверждения перезагрузки устройства.

Если выбрать «Да», то микропрограмма после завершения копирования сразу начнёт устанавливаться, если «Нет» — она просто скачается и её можно установить позже, зайдя в нужный раздел и нажав кнопку «Перезагрузка».

Вместо заключения. О специализированных курсах и первых шагах

Современный интерфейс управления Zyxel позволяет выполнить множество простых операций без предварительной подготовки.

В то же время существуют и специализированные курсы.

Стоит отметить, что получение расширенных знаний по вопросу, с которым приходится работать — дело очень хорошее и рано или поздно возникает необходимость в таком обучении.

Однако, чтобы освоить работу с оборудованием Zyxel — не обязательно становится именно сетевым инженером. Системный администратор общего профиля, в одиночку выполняющий работу по обслуживания ИТ-инфраструктуры может самостоятельно справиться со многими аспектами настройки подобных устройств. Доступное управление и хорошая документация позволяет решить множество вопросов без углублённого погружения в нюансы интерфейса командной строки. Можно сразу выполнить первоначальные настройки в Простом режиме управления, а уже по мере освоения достигнуть максимального уровня адаптации к ИТ-инфраструктуре.

Online инструменты для простейшего Pentest-а

Перед каждым системным администратором рано или поздно встает вопрос об эффективности имеющихся средств сетевой защиты. Как проверить, что межсетевой экран настроен достаточно безопасно? Нужен ли потоковый антивирус и отрабатывает ли IPS? Защищена ли почта? Как правило для решения таких вопросов предлагают провести тест на проникновение (Penetration Test). Однако это либо слишком дорого, либо слишком сложно (если выполнять самому), да и не всегда нужен такой глубокий анализ. К счастью существуют online ресурсы, которые позволяют провести базовые проверки ваших средств защиты (в основном проверка межсетевого экрана и средств антивирусной защиты). Это конечно не может заменить полноценный PenTest, однако дает представление о том, насколько защищена ваша сеть от самых простых и одновременно самых распространенных типов атак.

Если вас заинтересовала данная тема, то добро пожаловать под кат…

Check Point CheckMe – Мгновенная проверка безопасности

Начать обзор хотелось бы с инструмента, который делает комплексный анализ уровня защищенности вашего межсетевого экрана (будь то UTM или NGFW). Это Check Point CheckMe.

Данный сервис включает в себя серию тестов, которая проверяет ваш компьютер и сеть на уязвимость от вымогателей, фишинга, атак нулевого дня, бот сетей, инъекций кода, использования анонимайзеров и утечки данных.

Как работает CheckMe?

Нажав на кнопку «GET FULL REPORT» в нижней части, вы получите подробный отчет с результатами и руководством по исправлению на вашу электронную почту (будет отправлено от «CheckMe@checkpoint.com» с темой «CheckMe Report»)

Какие угрозы проверяются?

CheckMe имитирует различные сценарии, которые могли бы стать отправной точкой для следующих векторов атак:

1) Угроза — ПО для вымогательства

Этот тест загружает тестовый файл вирус (EICAR-Test-File) через вашу сеть.

2) Угроза — Кража личных данных/ Фишинговые атаки

Этот тест генерирует подключения к фишинговым и вредоносным сайтам через вашу сеть.

Успешная попытка подключения свидетельствует, что вы могли бы стать жертвой фишинговой атаки и ваша личная информация может быть украдена.

CheckMe имитирует этот тест путем загрузки файла favicon.ico из следующих сайтов:

3) Угроза — Атаки нулевого дня

Этот тест, загружает файлы в различных форматах, которые часто используются в атаках нулевого дня.

CheckMe имитирует этот тест, загружая следующие файлы:

4) Угроза — Атака на браузер

Этот тест проверяет, защиту вашей сети от Cross-Site Scripting (XSS), инъекций SQL и инъекций команд.

CheckMe имитирует этот тест путем подключения к следующим тестовым сайтам:

5) Угроза — Инфицирование ботом

Этот тест имитирует активность бота через известный протокол Command and Control.

CheckMe имитирует этот тест, разместив строку:

creditcard=1234&expyear=2017&ccv=123&pin=1234

на

www.cpcheckme.com/check/testsAssets/post.html

6) Угроза — Использование анонимайзеров

Этот тест проверяет возможность подключения к сайтам анонимайзерам через вашу сеть.

CheckMe имитирует подключения, пытаясь получить доступ к www.hidemyass.com

7) Угроза — Утечка конфиденциальных данных

Этот тест генерирует структурированный трафик, номера тестовых кредитных карт (через HTTP и HTTPS) на общедоступных сайтах через вашу сеть.

Все тесты безопасны и не представляют никакого риска для устройств пользователя и сети!

Администратор может увидеть предупреждения в системе безопасности, которые уведомляют о моделировании испытаний.

Также будет интересна проверка, которую предоставляет Fortinet. Тест не такой комплексный и в общем смысле проверяет различные способы доставки тестового вируса (eicar). Проверяется возможность скачивания файла eicar в открытом виде, в виде архивов различной степени вложенности (архив в архиве — до 10 степеней вложенности). Сами архивы нескольких видов: zip, rar, tar, cab, 7zip. Также есть запароленный архив. По результатам вы сможете увидеть с каким типом угроз ваши системы не справляются.

Eicar в архиве через HTTPS

Почти большинство антивирусных тестов используют файл Eicar. Поэтому можно не обращаться к сторонним сервисам (многие не доверяют тестам вендоров) и воспользоваться непосредственно сайтом eicar.org.

Здесь мы также можем скачать тестовый файлик и возможны следующие варианты:

Как видим, тут есть eicar файлик в открытом виде, в виде архива. Отличительная особенность — возможность скачать файл через https протокол. Т.е. если на вашем межсетевом экране (будь то Cisco, CheckPoint, Fortinet и любой другой) не настроена https инспекция, то файл будет скачан без особых проблем. Он наверняка будет заблокирован операционной системой (по крайней мере в Winodws 10), однако это уже серьезный “звоночек”, т.к. большинство современных ресурсов давно перешли на https, а это значит, что без https инспекции ваши средства защиты просто ничего не видят и будут пропускать вирусы как воду через решето.

Online песочницы (sandbox)

Не буду подробно рассматривать вопрос “Что такое песочница?”, тем более, что чуть позже мы посвятим этому небольшой цикл статей. Основная задача песочниц — запустить файл и посмотреть, что после этого будет. По результатам выдается вердикт о вредоносности этого файла. Песочницы помогают бороться с зловредами, которые обычные антивирусы никак не определяют. Есть несколько online сервисов, где вы можете проверить файлы в песочнице:

Здесь можно было бы привести десятки ссылок, т.к. почти каждый уважающий себя антивирус имеет online сканер. Однако почти все эти ссылки можно заменить одной — VirusTotal

Ресурс позволяет сканировать файлы и ссылки на предмет зараженности. При этом анализ производится с помощью множества антивирусов и можно видеть вердикт по каждому из них.

Очень интересен функционал проверки url. С помощью него вы сможете проверить эффективность вашего Proxy или средства защиты Web-трафика. Найдите вирусный сайт, проверьте его в virustotal, а затем посмотрите откроется ли он через ваш proxy.

Online Firewall и Port Scanners

Эти инструменты могут также пригодится при тесте своей сети:

EmailSecurityCheck

Данный ресурс позволит проверить защищенность вашего почтового сервера. Для этого будет отправлено несколько писем с тестовыми вирусными файлами, которые упакованы различными способами. Если любое из этих писем вы все же получили, то это повод задуматься над безопасностью вашего email-сервера.

Воспользовавшись приведенными сервисами можно сделать некоторые выводы относительно эффективности существующих средств защиты. Обратите внимание не только на эффективность защиты, но и на процесс обнаружения инцидентов. Вы должны быть максимально информированы о всех ИБ событиях. Достигается это либо с помощью встроенных средств (email alert, dashboard-ы устройств и т.д.) либо сторонних (SIEM или Log-managment системы).

Следующим логичным шагом будет проведение аудита сетевой безопасности. Это можно сделать как с помощью CheckPoint, так и с помощью Fortinet, причем бесплатно. Более подробно об этом можно почитать здесь и здесь. Мы уже частично описали архитектуру решений Check Point и в следующих постах опишем, как с его помощью сделать бесплатный аудит безопасности сети.

Шлюзовый антивирус Check Point Antivirus & Anti-Malware

В статье рассказывается о продукте Check Point Antivirus & Anti-Malware — решении для защиты от вредоносного кода и компьютерных вирусов, которое работает в режиме шлюза и защищает локальную сеть. Представленный продукт обладает широкими функциональными возможностями и использует антивирусные технологии «Лаборатории Касперского».

Введение

Антивирусная защита важна для любой информационной системы и является одним из основных инструментов обеспечения информационной безопасности. Вирусные атаки — самые распространенные угрозы безопасности данных. По данным аналитического отчета компании Check Point, более 73% корпоративных компьютеров по всему миру хотя бы раз были заражены вредоносными объектами. В России, согласно опросу «Лаборатории Касперского», пострадало еще больше компаний: 77%. При этом распространение вирусов и других компьютерных угроз растет с каждым годом — за последний год количество заражений в мире увеличилось на 10%, и тенденция к росту сохраняется.

Как же противостоять вирусной угрозе? Существует множество средств антивирусной защиты от разных производителей. Вместе с тем, как показывают наши тесты, далеко не все производители антивирусных средств успевают следить за новыми угрозами и оперативно обновлять свои вирусные базы. Поэтому специалистам по защите информации необходимо внимательно подходить к выбору антивирусного продукта для защиты своей инфраструктуры.

Кроме того, судя по последним обзорам компании «Доктор Веб», возросло число вирусных атак на операционные системы Mac OS и GNU/Linux, а по прогнозам «Лаборатории Касперского», количество этих атак будет увеличиваться и в 2015 году. При этом далеко не все антивирусные средства поддерживают защиту для разных типов операционных систем, к тому же необходимость обслуживать разные антивирусы усложняет задачу системных администраторов и специалистов по информационной безопасности.

Для решения этих проблем компания Check Point совместно с «Лабораторией Касперского» представила новый продукт — Check Point Antivirus & Anti-Malware. Созданный для антивирусной защиты информационных систем, он устанавливается в качестве шлюза и защищает сразу всю локальную сеть организации.

Особенности исполнения

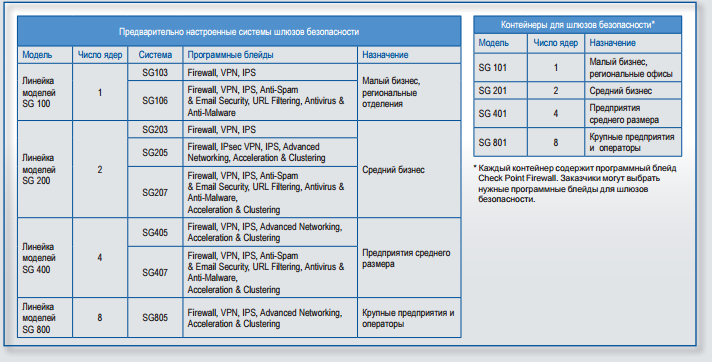

Check Point Antivirus & Anti-Malware выполнен по технологии программного блейда — уникальной разработки компании Check Point. Программные блейды — модульные компоненты защиты, устанавливающиеся на аппаратные устройства Check Point UTM-1, Check Point Power-1, Check Point IP Appliance, на обычные серверы и в виде виртуальных машин. Данная технология дает возможность быстро расширить защитный функционал сетевых устройств Check Point. В число доступных блейдов, кроме Antivirus & Anti-Malware, входят продукты для фильтрации сетевого трафика, построения виртуальных частных сетей (VPN), защиты от нежелательных почтовых сообщений (антиспам), разграничения доступа к ресурсам в интернете и многие другие. Также существует ряд программных блейдов, предоставляющих дополнительные возможности по управлению сетевой безопасностью — модули отчетов, управления политиками, оперативного мониторинга и прочие.

Check Point Antivirus & Anti-Malware может быть установлен на большинство версий поддерживаемых устройств Check Point. Часть моделей уже содержит предустановленный блейд, на другие он может быть установлен администратором.

Рисунок 1. Варианты исполнения устройств CheckPoint и перечень устанавливаемых на них программных блейдов

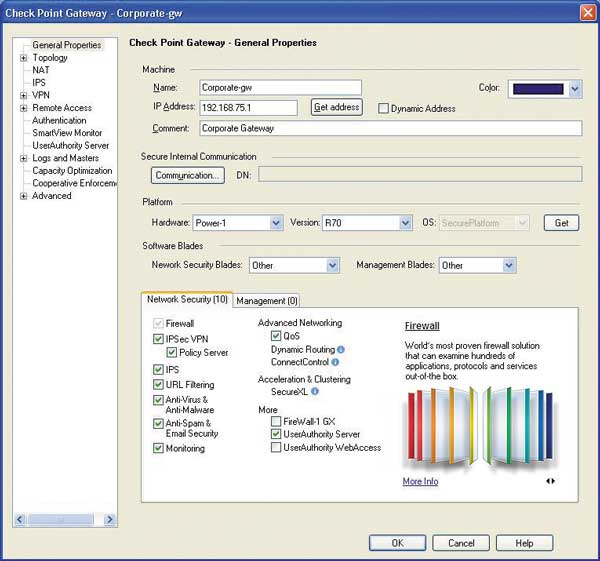

Установка и настройка

Установка программного блейда Check Point Antivirus & Anti-Malware осуществляется из общей консоли управления Check Point Security Gateway. Для установки продукта достаточно открыть основные свойства устройства и в разделе Software Blades отметить соответствующий пункт, после чего продукт будет активирован и готов к работе.

Рисунок 2. Управление перечнем программных блейдов, включая Check Point Antivirus & Anti-Malware, на устройствах CheckPoint

Функциональные возможности

Check Point Antivirus & Anti-Malware позволяет сканировать информацию, проходящую по сети, и предотвращать вирусные вторжения еще до их попадания во внутреннюю сеть. При этом продукт может сканировать любой трафик — веб-активность, почтовые вложения, файлы, передаваемые через системы обмена сообщениями, и так далее. В случае ложных срабатываний отдельные файлы можно добавлять в исключения и не блокировать их передачу по сети.

Кроме того, если устройство с программным блейдом Check Point Antivirus & Anti-Malware установлено на границах сегментов сети, появляется возможность проводить сканирование файлов, передаваемых внутри локальной сети. Для более специализированной защиты в профиле могут задаваться направления передачи файлов, которые подвергаются сканированию. Таким образом, решение позволяет снизить риски распространения вирусов в локальной сети, когда отдельные компьютеры уже заражены.

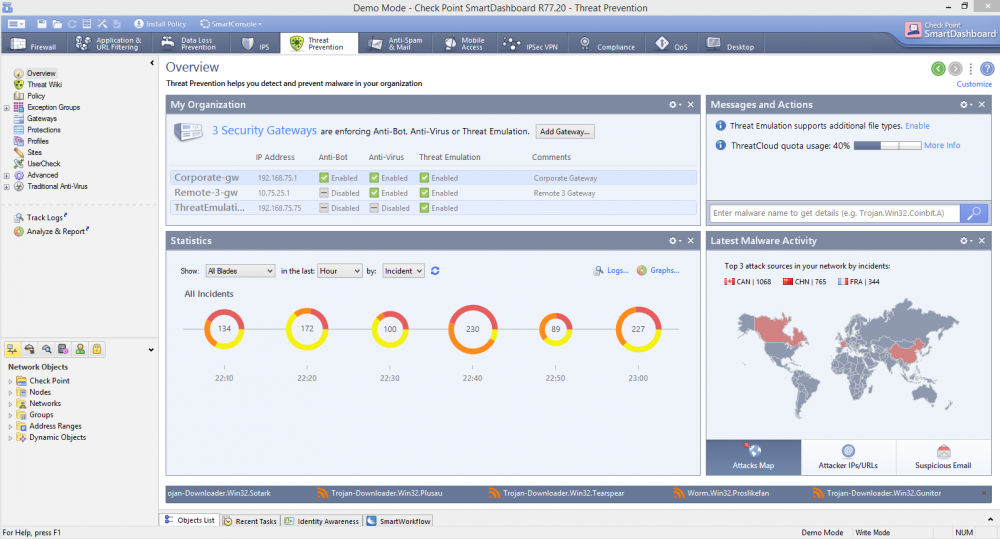

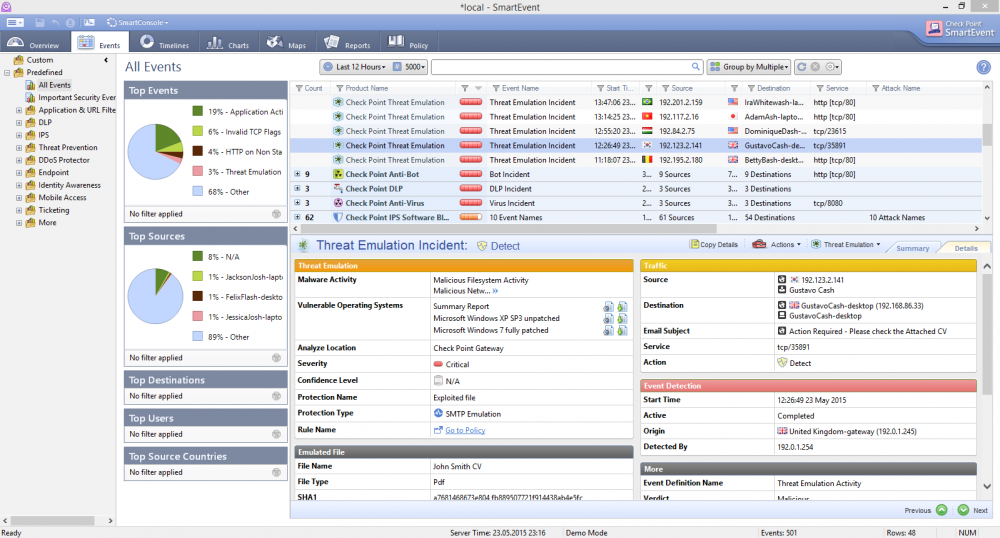

Управление осуществляется через общую для всех продуктов Check Point программу управления SmartDashboard. Работа с данными аудита осуществляется через другое приложение — Check Point SmartEvent. При этом общая статистика работы доступна и в SmartDashboard — там отображаются активные устройства, важные сообщения, статистика предотвращения вирусной активности, обзор заблокированных атак по регионам и перечень последних обнаруженных вирусов.

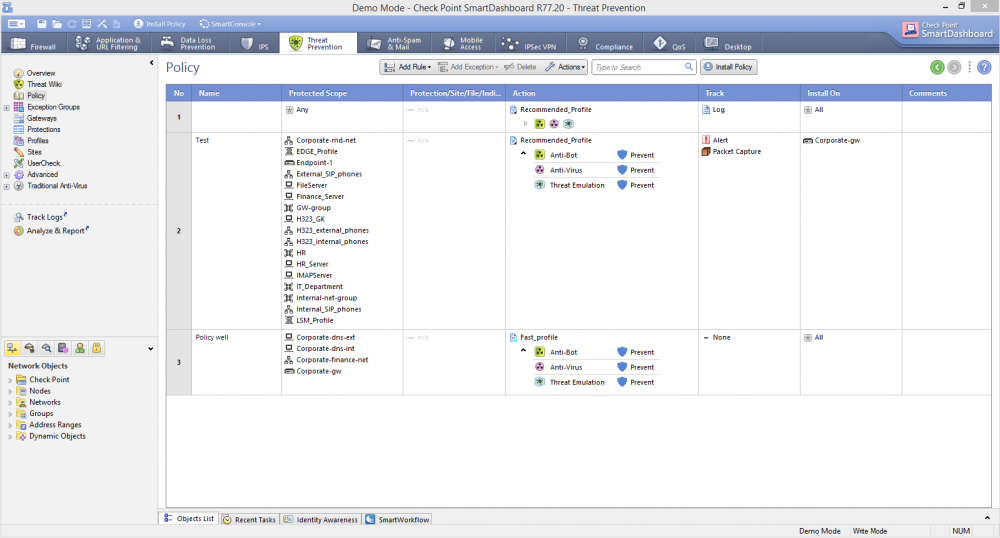

Рисунок 3. Статистика работы и общий обзор CheckPointAntivirus & Anti—Malware

Check Point Antivirus & Anti-Malware предоставляет широкие возможности по настройке и конфигурированию. Основное управление сосредоточено в политиках, в которых содержится информация о защищаемых узлах, применяемых шаблонах правил и настройках аудита. Политики могут применяться как к отдельным устройствам с установленным программным блейдом, так и к группам устройств. В шаблонах правил настраиваются профили сканирования, уровни эвристики, направление трафика для проверки, проверяемые порты и протоколы и другие параметры.

Рисунок 4. Переченьполитик Check Point Antivirus & Anti-Malware

В программе Check Point SmartEvent доступен просмотр событий и детальная аналитика — временны́е шкалы вирусной активности, атаки с сегментацией по странам и IP-адресам, другая статистика по вирусной активности, а также перечень наиболее активных веб-приложений и протоколов. Для каждого события предоставляется подробная информация — название вируса, его источник и получатель (например, e-mail адрес отправителя и получателя или адрес сайта и имя компьютера, с которого он запрошен), детальные данные по зараженному файлу — его расширение, размер, название и другая информация. Поддерживается гибкая фильтрация событий и построение отчетов по выборке элементов. Дополнительно по каждому событию доступен режим квитирования — возможность создания пометок. Также возможно проведение расследования с отображением состояния и комментариями в событии. Подобная функциональность может успешно применяться в организациях с большим штатом специалистов по ИБ, так как в обзоре событий моментально отображается информация по обработке инцидентов тем или иным сотрудником.

Рисунок 5. Просмотр деталей события в CheckPointAntivirus & Anti—Malware

Выводы

Вирусная угроза является актуальной для всех корпоративных систем, при этом активность вредоносных объектов с каждым годом растет, поэтому важно обеспечить надежную защиту в любой сети. Защиты конечных станций далеко не всегда достаточно для полного устранения угрозы, сетевые решения берут на себя роль первого эшелона обороны, увеличивая степень антивирусной защиты и снижая риски заражения.

Check Point Antivirus & Anti-Malware — удобное антивирусное решение для защиты локальной сети от вирусов, передаваемых как через интернет, так и по локальной сети. Использование антивирусных технологий «Лаборатории Касперского» гарантирует высокий уровень защиты и постоянную актуальность антивирусных баз. Интеграция в общую платформу программных блейдов Check Point позволяет сэкономить на аппаратном обеспечении и предоставляет возможности по дальнейшему расширению защитных механизмов, функционирующих на сетевом уровне.

При использовании решения существенно снижается риск заражения компьютеров в сети. При построении эшелонированной защиты, то есть при совместной работе с антивирусными продуктами, установленными на компьютерах пользователей и серверах, есть возможность еще больше снизить риск заражения и достигнуть максимального уровня защищенности IT-инфраструктуры.