Пользователи прошедшие проверку что это

Пользователи прошедшие проверку что это

Вопрос

Прошу пояснить:

Создаю групповую политику для пользователя, в нее по умолчанию входит группа «прошедшие проверку» с правами Read и Apply Group Policy. Получается, что эта политика будет применяться грубо говоря для всех доменных пользователей (которые смогли залогиниться)? Но мне же нужно применить эту политику только для избранных пользователей.

Правильно ли я понимаю, что тогда нужно для группы «прошедшие проверку» убрать право Apply Group Policy и вписать в политику нужных пользователей? Или можно вообще удалить эту группу из политики?

Ответы

Применяться будет только на тех пользователей, которые входят в OU куда вы прилинкуете политику. Также в эту группу входят и доменные компы. Помните, что в любой новой GPO нужно выдать Read для Domain Computers дополнительно.

Что касается фильтра. То либо оставляете эту группу и линкуете политику на OU с нужными пользаками, либо удаляете эту группу из фильтров и добавляете новую, в которую уже входят нужные пользователи. После этого можно линковать хоть на весь домен.

Если нет настроек, то нечему применяться 😀

Либо вы можете в настройках политики отключить настройки политики Компьютера.

Прошу пояснить:

Создаю групповую политику для пользователя, в нее по умолчанию входит группа «прошедшие проверку» с правами Read и Apply Group Policy. Получается, что эта политика будет применяться грубо говоря для всех доменных пользователей (которые смогли залогиниться)? Но мне же нужно применить эту политику только для избранных пользователей.

Правильно ли я понимаю, что тогда нужно для группы «прошедшие проверку» убрать право Apply Group Policy и вписать в политику нужных пользователей? Или можно вообще удалить эту группу из политики?

вы совершенно правильно поняли то что нужно снять галку Apply с прошедших проверку и добавить нужную группу с пользователями. Это рекомендация которая тянется с сивой древности. Или вы можете удалить группу (популярный воркера унд), но добавить Domain computers (или эквивалент для тех пк на которые будут логиниться ваши пользователи) с правом Read (это обязательное условие с 2014 года если мне память не изменяет)

The opinion expressed by me is not an official position of Microsoft

Почему опасно хранить файлы за пределами «Документов» и других папок пользователя

Если на вашем компьютере несколько учетных записей и вы работаете с данными, которые не хотели бы показывать другим пользователям, то стоит хранить их в предназначенных для этого папках (документы, изображения, видео и прочее), которые располагаются внутри вашей учетной записи. Если размещать эти данные в других местах (например, на другом диске), то они будут доступны всем без ограничений.

Чтобы понять почему так происходит и как это исправить, разберемся для начала с тем, какие типы данных можно встретить в системе.

Какие данные встречаются в Windows

Для упрощения разделим все данные на компьютере на три условные группы: ваши личные, чужие, общие и системные.

1) Личные данные расположены внутри вашей учетной записи в папке C:\Users\%UserName%, где вместо %UserName% название каталога вашего профиля.

Просто введите %homepath% в адресной строке Проводника, чтобы увидеть свой путь.

Там вы найдете «Документы», «Изображения», «Видео», «Музыка» и другие. Это ваша личная папка и все данные там лично ваши. Доступ к ним есть у вас и всех процессов (программ), которые вы запустите от своего имени.

2) Чужие данные — это личные данные других пользователей вашего компьютера. Они доступны только им и процессам, которые они запустят. Как и ваши личные файлы, они располагаются под своими именами в каталоге C:\Users.

3) Общие данные — это папки и файлы, к которым имеют доступ все пользователи на ПК без ограничений. Они могут располагаться где угодно на дисках за пределами профилей пользователей и системных папок. Это может быть C:\MyFolder, а может быть D:\Video или D:\Games.

Любая созданная за пределами вашей учетной записи папка или файл — общие. То есть к ним будут иметь доступ все пользователи компьютера и приложения, которые запускаются любым из пользователей.

4) Системные — это каталоги, с которыми работает операционная система и где хранятся важные для нее файлы. Обычные пользователи не могут записывать туда что-либо (а иногда и считывать). С ними могут работать только Администраторы.

Администратор — это всемогущий пользователь с повышенными правами доступа, который может совершать любые действия без ограничений. Соответственно, те программы, которые запускаются от имени администратора, имеют наивысший уровень доступа ко всем данным пользователей и системных папок.

Почему важно хранить данные в личных папках

При использовании общих папок для хранения личной информации, пользователи или запущенные ими программы могут получить полный доступ к информации (читать, изменять, удалять).

Например, ваш ребенок, который садиться за компьютер поиграть, сможет в перерывах читать вашу рабочую переписку или конфиденциальные документы. Случайно удалить что-то тоже не составит труда. Если не поленится, то ответит клиенту от вашего имени. Полная свобода действий.

Но главная угроза заключается в том, что если кто-то из пользователей случайно запустит вредоносный код от своего имени, то этот процесс получит полный доступ ко всем личным данным этого человека, а также ко всем общим данным (и вашим). И вот это уже гораздо более серьезная угроза.

Ну а если вы храните файлы в папках учетной записи, то другие пользователи не смогут получить к ним доступ. Не смогут их прочесть, не смогут переписать или как-то изменить. Те процессы, которые они запустят в рамках своей учетной записи, не смогут получить доступ к ваши данным.

Не стоит работать в Windows под учетной записью администратора. Лучше иметь учетную запись простого пользователя для повседневной работы, а под администратором заходишь лишь тогда, когда надо что-то настроить. В этом случае при запуске вредоносного кода будут повреждены лишь данные одной учетной записи.

Как быть, если личные данные надо хранить на другом диске или в другой папке?

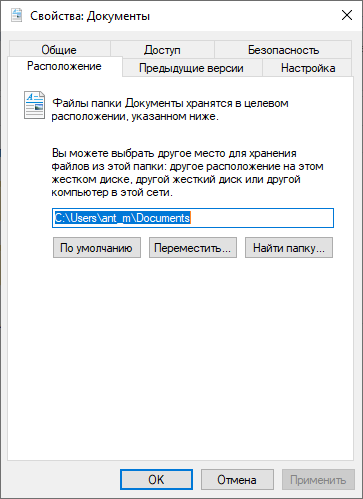

Для освобождения места на системном диске можно перенести папки с документами на другой носитель. Например, ваша операционная система установлена на SSD небольшого объема, а рядом с ним стоит HDD значительно большего объема для данных. И вам вроде бы достаточно в свойствах своих папок с документами выбрать вкладку «Расположение» и нажать на кнопку «Переместить…», чтобы разгрузить основной диск.

Но при этом вы переместите свои документы из личной папки в общую, к которой получат доступ все остальные пользователи вашего компьютера и запущенные ими программы.

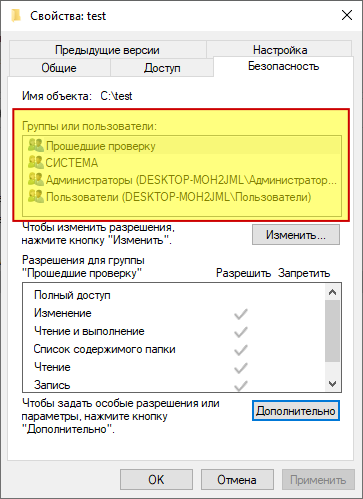

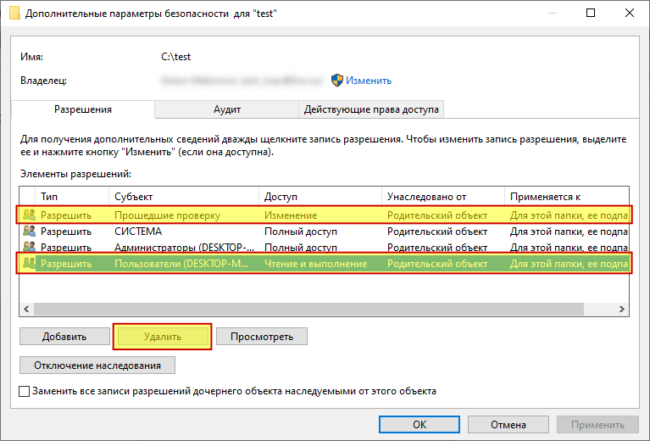

Это происходит потому, что перед перемещением вам потребуется создать новую папку. И эта папка по умолчанию будет общей для всех пользователей. Как можно видеть на картинке выше, доступ к папке имеют категории Пользователи, Прошедшие проверку, Администраторы и Система.

Пользователи — группа, которая включает в себя всех зарегистрированных локальных пользователей.

Прошедшие проверку пользователи — это все, кто успешно подключился к системе, введя корректные логин и пароль.

Администраторы — все пользователи с правами администратора.

Система — это операционная система.

Чтобы это исправить, надо изменить права доступа у папки, в которую вы будете перемещать свои данные. Создав ее один раз, вы сможете размещать внутри все, что пожелаете и это все будет защищено от других пользователей. Для этого необходимо убрать группы «Пользователи» и «Прошедшие проверку», а вместо них добавить свой профиль в качестве единственного, у кого есть доступ.

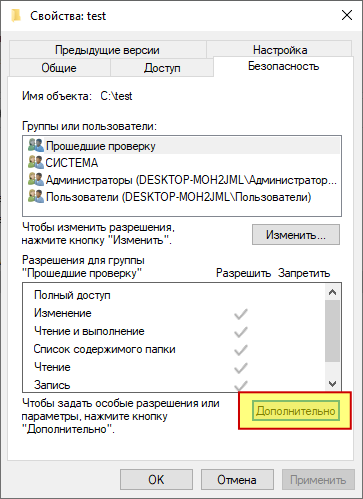

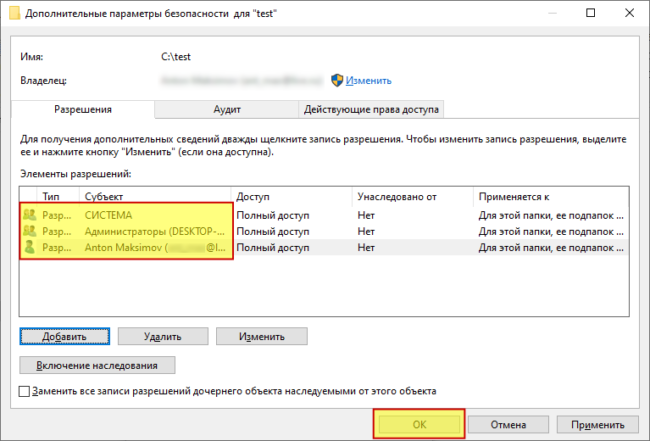

Выберите вкладку «Безопасность» в свойствах созданной папки. В самом низу нажмите на кнопку «Дополнительно».

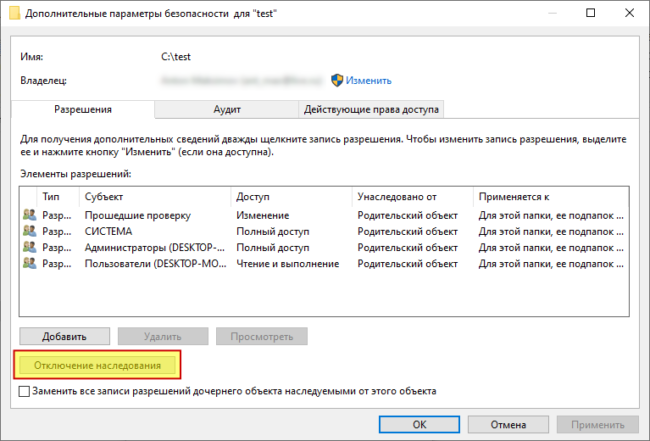

В появившемся окне нажмите на кнопку «Отключение наследования». Это необходимо для того, чтобы папка перестала брать права доступа от папки уровнем выше.

Затем в верхней части необходимо удалить группы «Пользователи» и «Прошедшие проверку». Выберите последовательно каждую из них и нажмите на кнопку «Удалить».

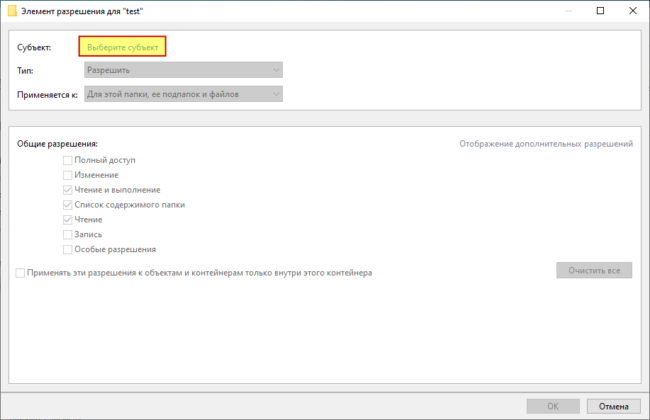

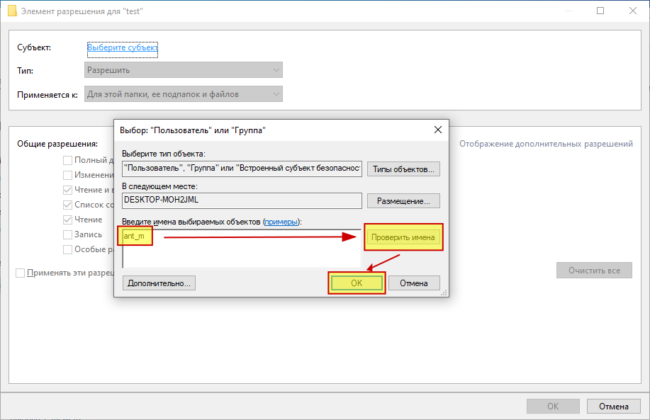

Добавляем вашу учетную запись с полными правами на эту папку. Для этого нажмите на кнопку «Добавить». В верхней части появившегося окна будет ссылка «Выберите субъект».

Введите название папки вашего профиля без пути (все после C:\Users). В моем случае это ant_m. Затем Нажмите кнопку «Проверить имена», а затем «ОК».

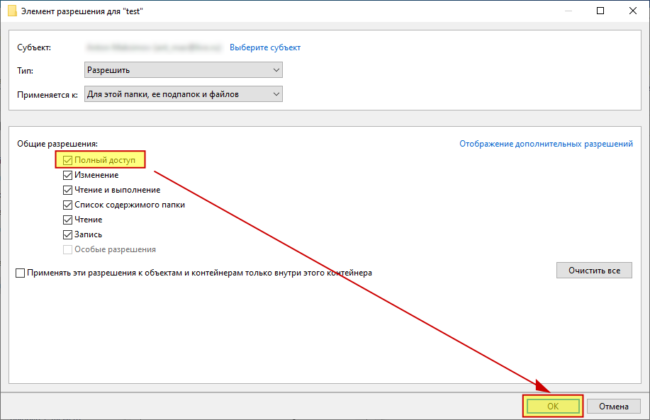

Указываем права пользователя для этой папки. Нам нужно установить галочку напротив пункта «Полный доступ» и нажать «ОК».

Еще раз нажимаем «ОК» для применения всех изменений.

Мы видим, что у нашей папки теперь три допуска: Система, Администраторы и конкретный пользователь (в данном случае я). Другие пользователи ПК, которые не имеют учетной записи с административными правами, не смогут попасть в директорию.

Так вы сможете создать свою собственную папку для личных данных на другом диске и уже в нее перенести все свои документы, изображения, видео и прочее.

О групповых политиках и невнимательности

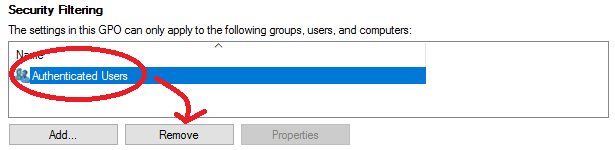

На днях решил я накатить групповую политику. Политика была предназначена для пользователей, причем не для всех, поэтому я использовал фильтры безопасности.

Напомню, что по умолчанию права на политику имеет группа Authenticated Users (Прошедшие проверку). При использовании фильтра безопасности мы удаляем эту группу и добавляем только тех, для кого эта политика должна отработать.

Функция стандартная, много раз опробованная. Но на сей раз что то пошло не так 🙁

Политика была назначена на правильную область, в фильтре безопасности находились правильные пользователи, но политика упорно не хотела отрабатывать. Не было никаких ошибок и предупреждений, а gpresult и RSOP просто показывали отсутствие политики в списке примененных к пользователю. Как будто ее не было совсем.

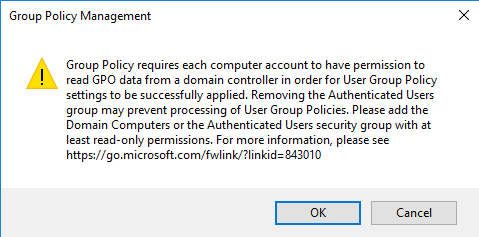

Проверив все что можно и что нельзя, я решил удалить политику и создать ее заново. И вот тут, при настройке фильтра безопасности, я обратил внимание на сообщение, появляющееся при удалении группы Authenticated Users.

Как следует из сообщения, для того, чтобы пользовательская политика смогла успешно отработать на компьютере, у компьютера должно быть право чтения на эту политику. А в группу Authenticated Users входят не только пользователи, но и компьютеры, и при ее удалении компьютер не сможет получить доступ к политике и применить ее.

Это связано с обновлением безопасности MS16-072 от 14 июня 2016 года. Обновление изменяет контекст безопасности, с помощью которого извлекаются политики пользователя. До установки обновления политики извлекаются в контексте безопасности пользователя, после — в контексте компьютера. Это делает невозможным несанкционированное повышение привилегий в том случае, если злоумышленник перехватил трафик между пользовательским компьютером и контроллером домена.

В качестве побочного эффекта при использовании фильтра безопасности компьютеры теряют право чтения и политика не может отработать. Поэтому, для успешного применения политики, назначенной на пользователя, в фильтре безопасности должен присутствовать не только пользователь, но и его компьютер.

Самый простой вариант, это добавить в фильтр группу Domain Computers, что собственно я и сделал. После этого политика успешно применилась.

Какие из этой истории можно сделать выводы? Во первых, при назначении политики на пользователя и использовании фильтров безопасности добавляйте в список группу Domain Computers. Ну и во вторых, не ленитесь читать системные сообщения, в них может быть важная информация. Которая сэкономит вам кучу времени 🙂

Пользователи прошедшие проверку что это

Вопрос

Прошу пояснить:

Создаю групповую политику для пользователя, в нее по умолчанию входит группа «прошедшие проверку» с правами Read и Apply Group Policy. Получается, что эта политика будет применяться грубо говоря для всех доменных пользователей (которые смогли залогиниться)? Но мне же нужно применить эту политику только для избранных пользователей.

Правильно ли я понимаю, что тогда нужно для группы «прошедшие проверку» убрать право Apply Group Policy и вписать в политику нужных пользователей? Или можно вообще удалить эту группу из политики?

Ответы

Применяться будет только на тех пользователей, которые входят в OU куда вы прилинкуете политику. Также в эту группу входят и доменные компы. Помните, что в любой новой GPO нужно выдать Read для Domain Computers дополнительно.

Что касается фильтра. То либо оставляете эту группу и линкуете политику на OU с нужными пользаками, либо удаляете эту группу из фильтров и добавляете новую, в которую уже входят нужные пользователи. После этого можно линковать хоть на весь домен.

Если нет настроек, то нечему применяться 😀

Либо вы можете в настройках политики отключить настройки политики Компьютера.

Прошу пояснить:

Создаю групповую политику для пользователя, в нее по умолчанию входит группа «прошедшие проверку» с правами Read и Apply Group Policy. Получается, что эта политика будет применяться грубо говоря для всех доменных пользователей (которые смогли залогиниться)? Но мне же нужно применить эту политику только для избранных пользователей.

Правильно ли я понимаю, что тогда нужно для группы «прошедшие проверку» убрать право Apply Group Policy и вписать в политику нужных пользователей? Или можно вообще удалить эту группу из политики?

вы совершенно правильно поняли то что нужно снять галку Apply с прошедших проверку и добавить нужную группу с пользователями. Это рекомендация которая тянется с сивой древности. Или вы можете удалить группу (популярный воркера унд), но добавить Domain computers (или эквивалент для тех пк на которые будут логиниться ваши пользователи) с правом Read (это обязательное условие с 2014 года если мне память не изменяет)

The opinion expressed by me is not an official position of Microsoft

Настройка прав доступа к папке в Windows

Настройка доступа к папкам/файлам в Windows

Файловая система NTFS позволяет настраивать разрешения доступа к отдельным папкам или файлам для отдельных пользователей. Вы вправе настроить доступ к папкам/файлам так, как хотите: закрыть доступ к своим файлам для одних пользователей и открыть доступ другим пользователям. В таком случае, первые смогут работать с Вашими документами, а вторые увидят перед собой окно с сообщением «Отказано в доступе к файлу». Но возможности настройки доступа к папкам/файлам не ограничиваются только тем, могут или не могут пользователи достучаться до Ваших документов. Вы можете конкретизировать разрешения доступа. Так, кто-то из пользователей сможет только прочитать документ, а кто-то сможет и изменить его.

Как открыть или закрыть доступ к файлам или папкам в Windows?

Чтобы настроить права доступа к файлу/папке, необходимо выбрать пункт Свойства в контекстном меню данного файла/папки. В открывшемся окне необходимо перейти во вкладку Безопасность. Далее перед Вами представлено два способа настройки прав доступа.

Выбор соответствующих разрешений производится путем добавления галочки напротив соответствующего пункта.

Вкладка Аудит позволяет настроить документирование различных попыток доступа к файлу/папке. Так, Вы можете получать уведомление каждый раз, когда кто-то успешно или безуспешно открывает папку/файл, когда кто-то меняет название или содержимое документа и так далее. Вы можете вести аудит как успешных, так и безуспешных действий. Для аудита так же можно настроить область его действия. Задокументированные данные можно будет просмотреть в Журнале Событий.

Вкладка Действующие права доступа покажет права доступа к данному объекту для выбранного пользователя.

Разрешить доступ или запретить доступ?

Перед тем как начать навешивать галочки для каких-либо пользователей, стоит знать следующее: права доступа должны быть настроены явным образом. Это означает то, что для доступа к объекту необходимо получить явное разрешение. А вот чтобы доступа к объекту не было, достаточно вообще не выделять никаких разрешений. Ведь если Вы явным образом не указали разрешение доступа, то пользователь не сможет получить доступ к данному объекту. Поэтому возникает резонный вопрос, почему вообще нужен тип разрешения Запретить? А для этого необходимо знать еще два правила:

Если с первым пунктом вопросов не должно быть, то вот второй требует объяснения. Рассмотрим на примере: если к папке papka обычный пользователь user имеет разрешение на чтение и запись, а группа Пользователи имеют разрешение только на чтение папки papka, то итоговые права доступа для пользователя user будут разрешать и чтение, и запись относительно этой папки, что противоречит политике, по которой Пользователи могут только читать данную папку. Именно поэтому и нужен тип разрешения Запретить. Если по одной политике доступ к файлу у пользователя должен быть, а по-другому — нет, то необходимо явным образом запретить доступ к файлу, ведь иначе он у него появится, а это противоречит второй политике.

Именно для того, чтобы облегчить суммирование всех правил доступа к объекту, и существует вкладка Действующие права доступа.

Пользователи, Администраторы, Прошедшие проверку и так далее

Вдобавок ко всему перечисленному, необходимо знать, что все пользователи, независимо от настроенных прав доступа, по умолчанию входят в группу Пользователи. И по умолчанию на все объекты(кроме некоторых объектов операционной системы) пользователи данной группы имеют доступ для чтения и изменения. А вот пользователи из группы Администраторы по умолчанию имеют полный доступ ко всем объектам системы. В группу пользователей Прошедшие проверку входят любые пользователи, которые вошли в систему. Разрешения доступа у них приблизительно равны с правами доступа обычных пользователей.

Зная это, Вы можете избавить себя от лишней работы по выдаче полного доступа для определенного пользователя с административными правами или по настройке прав доступа на чтение и запись для обычного пользователя. Всё это уже сделано.

К тому же, не стоит удалять вышеперечисленные группы из прав доступа к какому-либо объекту. Так же не стоит выдавать запрет доступа для данных групп. Даже если Вы пользователь с административными правами, то запрет доступа для группы Пользователи к какому-либо объекту бесцеремонно ударит Вас в шею, так как Вы тоже являетесь пользователем данной группы. Поэтому будьте осторожны и не старайтесь вносить изменения в настройки по умолчанию.