Пользователь не авторизован в судир что это

Идентификация, аутентификация и авторизация — в чем разница?

Объясняем на енотах, в чем разница между идентификацией и авторизацией, а также зачем нужна аутентификация, тем более двухфакторная.

Это происходит с каждым из нас, причем ежедневно: мы постоянно идентифицируемся, аутентифицируемся и авторизуемся в разнообразных системах. И все же многие путают значение этих слов и часто употребляют термин «идентификация» или «авторизация», когда на самом деле речь идет об аутентификации.

Ничего такого уж страшного в этом нет — пока идет бытовое общение и обе стороны диалога по контексту понимают, что в действительности имеется в виду. Но всегда лучше знать и понимать слова, которые употребляешь, а то рано или поздно нарвешься на зануду-специалиста, который вынет всю душу за «авторизацию» вместо «аутентификации», кофе среднего рода и такое душевное, но неуместное в серьезной беседе слово «ихний».

Идентификация, аутентификация и авторизация: серьезные определения

Итак, что же значат термины «идентификация», «аутентификация» и «авторизация» — и чем соответствующие процессы отличаются друг от друга? Для начала проконсультируемся с «Википедией»:

Объясняем идентификацию, аутентификацию и авторизацию на енотах

Выше было очень много умных слов, теперь давайте упростим до конкретных примеров. Скажем, пользователь хочет войти в свой аккаунт Google. Google подходит лучше всего, потому что там процедура входа явным образом разбита на несколько простейших этапов. Вот что при этом происходит:

Аутентификация без предварительной идентификации лишена смысла — пока система не поймет, подлинность чего же надо проверять, совершенно бессмысленно начинать проверку. Для начала надо представиться.

Идентификация без аутентификации — это просто глупо. Потому что мало ли кто ввел существующий в системе логин! Системе обязательно надо удостовериться, что этот кто-то знает еще и пароль. Но пароль могли подсмотреть или подобрать, поэтому лучше подстраховаться и спросить что-то дополнительное, что может быть известно только данному пользователю: например, одноразовый код для подтверждения входа.

А вот авторизация без идентификации и тем более аутентификации очень даже возможна. Например, в Google Документах можно публиковать документы так, чтобы они были доступны вообще кому угодно. В этом случае вы как владелец файла увидите сверху надпись, гласящую, что его читает неопознанный енот. Несмотря на то, что енот совершенно неопознанный, система его все же авторизовала — то есть выдала право прочитать этот документ.

А вот если бы вы открыли этот документ для чтения только определенным пользователям, то еноту в таком случае сперва пришлось бы идентифицироваться (ввести свой логин), потом аутентифицироваться (ввести пароль и одноразовый код) и только потом получить право на чтение документа — авторизоваться.

А уж если речь идет о содержимом вашего почтового ящика, то Google никогда и ни за что не авторизует неопознанного енота на чтение вашей переписки — если, конечно, он не идентифицируется с вашим логином и не аутентифицируется с вашим паролем. Но тогда это уже не будет неопознанный енот, поскольку Google однозначно определит этого енота как вас.

Теперь вы знаете, чем идентификация отличается от аутентификации и авторизации. Что еще важно понимать: аутентификация — пожалуй, самый важный из этих процессов с точки зрения безопасности вашего аккаунта. Если вы ленитесь и используете для аутентификации только слабенький пароль, то какой-нибудь енот может ваш аккаунт угнать. Поэтому:

Приложение 4. Регламент управления учетными записями пользователей информационных систем г. Москвы

Приложение 4

к Регламенту функционирования

автоматизированной информационной

системы «Система управления доступом

к информационным системам и ресурсам

города Москвы»

Регламент

управления учетными записями пользователей информационных систем города Москвы

— создание учетных записей в ИС;

— предоставление и отзыв/роли;

— блокировка учетных записей;

— разблокирование учетных записей;

— сброс и восстановление паролей пользователей;

— изменение учетных данных.

2. Определяются следующие функциональные роли:

— просмотр своих учетных записей и назначенных в ИС ролей;

— формирование заявки на создание учетной записи в ИС;

— формирование заявки на предоставление/отзыв роли;

— формирование заявки на изменение учетных данных;

— изменение собственного пароля для доступа к ИС.

2.2. Ответственный от учреждения сотрудник, назначенный в учреждении соответствующим распорядительным документом, к компетенции которого относятся:

— изменение учетных данных сотрудников;

— формирование заявок на создание учетных записей в ИС;

— формирование заявок на предоставление/отзыв роли;

— согласование заявок на изменение учетных данных;

— блокировка и разблокирование учетных записей пользователя в ИС;

— сброс пароля пользователя;

— изменение наименования подразделения и объединение подразделений.

2.3. Функциональный администратор ИС сотрудник, назначенный в учреждении, осуществляющем функции оператора ИС, соответствующим распорядительным документом, к компетенции которого относятся:

— согласование заявок на создание учетных записей в ИС;

— согласование заявок на предоставление/отзыв роли;

— согласование заявок на разблокирование учетных записей.

— заведение в СУДИР учреждений;

— создание и изменение в СУДИР ролей на доступ к ИС (осуществляется в соответствии с согласованным «Регламентом информационного взаимодействия»).

3. Предусмотрены следующие виды и типы заявок:

— персональные (оформляются на конкретного «Пользователя»);

— коллективные (оформляются на группу «Пользователей»).

— на создание учетных записей;

— на предоставление/отзыв роли;

— на разблокирование учетных записей;

— на изменение учетных данных.

4. Порядок создания учетных записей в ИС.

Порядок создания учетных записей для сотрудников ОИВ, подведомственных и иных организаций, использующих ИС города Москвы, включает реализацию следующих мероприятий:

— формирование заявки на создание учетных записей;

— согласование заявки на создание учетных записей;

— создание учетных записей и предоставление доступа к ИС;

— информирование о результатах.

4.1. Формирование заявки на создание учетных записей.

4.1.1. При необходимости создания учетных записей для «Пользователя» в ИС «Ответственным от учреждения» программными средствами СУДИР формируется заявка на создание учетных записей с указанием учетных данных «Пользователя», а также (при необходимости) перечня ролей в предоставляемых для доступа ИС. Допускается возможность формирования заявки на создание учетных записей непосредственно самим «Пользователем».

4.2. Согласование заявки на создание учетных записей.

4.2.1. В процессе создания заявки средствами СУДИР автоматически формируется электронное уведомление о необходимости согласования создания учетных записей. Уведомление направляется «Функциональному администратору ИС», ответственному за предоставление доступа к указанной в заявке ИС.

4.2.2. «Функциональный администратор ИС» проверяет корректность перечня ролей, определенных в заявке на создание учетных записей. Перечень ролей должен соответствовать объему выполняемых данным «Пользователем» должностных обязанностей с использованием ИС.

4.2.3. В случае отклонения заявки «Функциональным администратором ИС» оформляется мотивированный отказ, происходит автоматическое закрытие заявки и направляется соответствующее электронное уведомление «Ответственному от учреждения» или «Пользователю».

4.3. Создание учетных записей и предоставление доступа к ИС.

4.3.1. После успешного согласования заявки на создание учетных записей для «Пользователя» в автоматическом режиме средствами СУДИР создаются учетные записи (или учетная запись) и предоставляется доступ к указанным в заявке ИС с определенным в заявке перечнем ролей.

4.3.2. После создания учетных записей и предоставления доступа к ИС «Пользователю» автоматически генерируются начальный пароль для осуществления доступа к указанным ИС.

4.4. Информирование о результатах.

4.4.1. Факт создания учетных записей и предоставление доступа к ИС сопровождается уведомлением по адресам электронной почты «Пользователя» и «Ответственного от учреждения», указанным в заявке.

4.4.2. «Пользователю» направляется уведомление по электронной почте о необходимости сменить начальный пароль на постоянный.

5. Порядок предоставления/отзыва ролей.

Порядок предоставления/отзыва ролей для сотрудников ОИВ, подведомственных и иных организаций, использующих ИС города Москвы, включает реализацию следующих мероприятий:

— формирование заявки на предоставление/отзыв роли;

— согласование заявки на предоставление/отзыв роли;

— информирование о результатах.

5.1. Формирование заявки на предоставление/отзыв роли.

5.1.1. При необходимости предоставления новой или отзыва имеющейся роли учетной записи «Пользователя» в ИС «Ответственным от учреждения» программными средствами СУДИР формируется заявка на предоставление/отзыв роли с указанием учетных данных «Пользователя», а также предоставляемой или отзываемой роли (перечня ролей) в предоставляемых для доступа ИС. Допускается возможность формирования заявки на предоставление/отзыв роли непосредственно самим «Пользователем».

5.2. Согласование заявки на предоставление/отзыв роли.

5.2.1. В процессе создания заявки средствами СУДИР автоматически формируется электронное уведомление о необходимости согласования предоставления или отзыва роли. Уведомление направляется «Функциональному администратору ИС», ответственному за предоставление доступа к указанной в заявке ИС.

5.2.2. «Функциональный администратор ИС» проверяет корректность запрашиваемых к предоставлению или отзыву ролей. Итоговый перечень ролей, определенный в учетных записях, должен соответствовать объему выполняемых данным «Пользователем» должностных обязанностей с использованием ИС.

5.2.3. В случае отклонения заявки «Функциональным администратором ИС» оформляется мотивированный отказ, происходит автоматическое закрытие заявки и направляется соответствующее электронное уведомление «Ответственному от учреждения» или «Пользователю».

5.3. Предоставление/отзыв роли.

5.3.1. После успешного согласования заявки на предоставление/отзыв роли для «Пользователя» в автоматическом режиме средствами СУДИР в учетные записи добавляются новые или отзываются имеющиеся роли.

5.4. Информирование о результатах.

5.4.1. Факт предоставления/отзыва роли сопровождается уведомлением по адресам электронной почты «Пользователя» и «Ответственного от учреждения», указанным в заявке.

6. Порядок блокировки и разблокирования учетных записей пользователей.

Блокировка учетных записей пользователей может выполняться в следующих случаях:

— блокировка в связи с увольнением сотрудника;

— блокировка в связи с перемещением между структурными подразделениями;

— принудительная блокировка по решению ответственного лица. Блокировка учетных записей осуществляются программными средствами СУДИР в автоматизированном режиме «Ответственным от учреждения».

Порядок разблокирования учетных записей включает реализацию следующих мероприятий:

— формирование заявки на разблокирование учетной записи;

— согласование заявки на разблокирование учетной записи;

— разблокирование учетной записи;

— информирование о результатах.

6.1. Формирование заявки на разблокирование учетной записи.

6.1.1. При необходимости разблокирования учетной записи «Пользователя» в ИС «Ответственным от учреждения» программными средствами СУДИР формируется заявка на разблокирование учетной записи. Допускается возможность формирования заявки на разблокирование учетной записи непосредственно самим «Пользователем».

6.2. Согласование заявки на разблокирование учетной записи.

6.2.1. В процессе создания заявки средствами СУДИР автоматически формируется электронное уведомление о необходимости согласования разблокирования учетной записи. Уведомление направляется «Функциональному администратору ИС», ответственному за предоставление доступа к указанной в заявке ИС.

6.2.2. «Функциональный администратор ИС» определяет возможность разблокирования учетной записи.

6.2.3. В случае отклонения заявки «Функциональным администратором ИС» оформляется мотивированный отказ, происходит автоматическое закрытие заявки и направляется соответствующее электронное уведомление «Ответственному от учреждения» или «Пользователю».

6.3. Разблокирование учетной записи.

6.3.1. После успешного согласования заявки на разблокирование учетной записи для «Пользователя» в автоматическом режиме средствами СУДИР учетная запись «Пользователя» в ИС разблокируется.

6.4. Информирование о результатах.

6.4.1. Факт разблокирования учетной записи сопровождается уведомлением по адресам электронной почты «Пользователя» и «Ответственного от учреждения», указанным в заявке.

7. Порядок изменения и сброса пароля пользователя.

7.1. При первоначальном доступе к ИС, а также при необходимости изменить свой постоянный пароль, «Пользователь» может самостоятельно изменить свой пароль. Изменение пароля пользователя осуществляется программными средствами СУДИР в автоматизированном режиме. Рекомендуется осуществлять регулярную смену постоянного пароля.

7.2. В случае если пользователь забыл свой постоянный или начальный пароль, а также в случаях компрометации постоянного или начального пароля (ознакомление или подозрение на ознакомление с паролем других лиц) необходимо реализовать процедуру сброса пароля пользователя.

7.3. Для сброса пароля «Пользователь» в порядке, установленном в учреждении, направляет соответствующее обращение «Ответственному от учреждения». Допускается возможность самостоятельного сброса пароля непосредственно самим «Пользователем».

7.4. После установления личности «Пользователя» и причины сброса пароля «Ответственный от учреждения» осуществляет сброс пароля программными средствами СУДИР в автоматизированном режиме. При сбросе пароля пользователя автоматически генерируется начальный пароль для осуществления доступа к ИС.

8. Порядок изменения учетных данных.

8.1. Изменение учетных данных реализуется программными средствами СУДИР в автоматизированном режиме.

8.2. Изменение учетных данных сотрудника (в том числе занимаемой сотрудником должности, наименования подразделения, объединения подразделений) осуществляется «Ответственным от учреждения». Какие-либо процедуры согласования подобных изменений не требуются.

8.3. Допускается возможность изменения учетных данных сотрудника непосредственно самим «Пользователем». В этом случае «Пользователем» средствами СУДИР формируется и направляется на согласование заявка на изменение учетных данных. Заявка на изменение учетных данных подлежит согласованию «Ответственным от учреждения» и в случае ее согласования производятся соответствующие изменения.

Откройте актуальную версию документа прямо сейчас или получите полный доступ к системе ГАРАНТ на 3 дня бесплатно!

Если вы являетесь пользователем интернет-версии системы ГАРАНТ, вы можете открыть этот документ прямо сейчас или запросить по Горячей линии в системе.

Пользователь не авторизован в судир что это

от 19 августа 2016 года N 64-16-346/16

1.1. Регламент функционирования автоматизированной информационной системы «Система управления доступом к информационным системам и ресурсам города Москвы» согласно приложению 1 к настоящему распоряжению.

1.2. Требования к подключению и взаимодействию с автоматизированной информационной системой «Система управления доступом к информационным системам и ресурсам города Москвы» согласно приложению 2 к настоящему распоряжению.

2. Контроль за выполнением настоящего распоряжения возложить на заместителя руководителя Департамента информационных технологий города Москвы Горбатько А.В.

Приложение 1

к распоряжению Департамента

информационных технологий

города Москвы

от 19 августа 2016 года N 64-16-346/16

Регламент функционирования автоматизированной информационной системы «Система управления доступом к информационным системам и ресурсам города Москвы»

2. В настоящем Регламенте используются следующие термины и определения:

3. Иные термины и определения в настоящем Регламенте используются в значении, определенном постановлением Правительства Москвы от 2 декабря 2014 года N 718-ПП «Об автоматизированной информационной системе «Система управления доступом к информационным системам и ресурсам города Москвы» и иными законодательными и нормативными правовыми актами Российской Федерации и города Москвы.

4.1. Подключение пользователей к СУДИР и информационно-технологическую поддержку участников информационного взаимодействия, необходимую для осуществления функций СУДИР.

4.2. Предоставление посредством СУДИР возможности аутентификации пользователей при получении ими государственных, муниципальных и иных электронных услуг, а также доступа к информационным системам и ресурсам города Москвы.

4.3. Управление посредством СУДИР учетными записями пользователей (работников органов исполнительной власти города Москвы, подведомственных и прочих организаций).

4.4. Централизованное хранение информации следующих категорий:

4.4.1. Информация, являющаяся государственным информационным ресурсом, в том числе:

4.4.1.1. Единый электронный каталог пользователей информационных систем города Москвы.

4.4.1.2. Данные о прохождении пользователями процедуры аутентификации с использованием СУДИР.

4.4.1.3. Данные учета предоставления доступа к информационным системам и ресурсам города Москвы, подключенным к СУДИР.

4.4.1.4. Статистические данные об использовании информационных систем и ресурсов города Москвы.

4.4.2. Учетные данные, используемые для предоставления доступа к информационным системам и ресурсам города Москвы. Информация, входящая в состав учетных данных, не содержит персональные данные.

4.4.3. Иная открытая информация.

4.5. Защиту передаваемой информации от несанкционированного доступа, искажения или блокирования с момента поступления указанной информации в СУДИР.

5. Для обеспечения предоставления участникам информационного взаимодействия доступа к информационным системам и ресурсам города Москвы в СУДИР обеспечивается взаимодействие пользователей и Оператора СУДИР в порядке, установленном настоящим Регламентом.

6. Взаимодействие пользователей осуществляется с соблюдением требований по обеспечению безопасности информации с использованием технологии web-сервиса в форматах, устанавливаемых Оператором СУДИР.

7. Технические требования к функционированию СУДИР определены в приложении 1 к настоящему Регламенту.

9. Заявка, подписанная электронной подписью уполномоченного должностного лица участника взаимодействия, направляется в электронном виде посредством электронного документооборота.

10. В случае изменения данных, участник взаимодействия обязан направить Оператору СУДИР актуальные данные в порядке, предусмотренном в пункте 9.

11. Участник взаимодействия несет ответственность за достоверность данных, содержащихся в заявке.

12. Оператор СУДИР в срок не более 5 рабочих дней рассматривает заявку на подключение к СУДИР и подключает информационную систему к СУДИР при выполнении условий подключения, а также направляет участнику взаимодействия подтверждение подключения к СУДИР.

13. В случее выявления неполноты и/или неточностей сведений, указанных в заявке, Оператор СУДИР в срок не позднее 5 рабочих дней с момента получения заявки информирует участника взаимодействия о выявленных недостатках. Повторная заявка должна быть направлена Оператору СУДИР в срок не более 5 рабочих дней с момента получения участником взаимодействия информации о выявлении неполноты и/или неточностей сведений, указанных в заявке.

14. Управление учетными записями пользователей (работников органов исполнительной власти города Москвы, подведомственных и прочих организаций) осуществляется в соответствии с порядком, изложенным в приложении 4 к настоящему Регламенту.

Приложение 1

к Регламенту функционирования

автоматизированной информационной

системы «Система управления доступом

к информационным системам и ресурсам

города Москвы»

Технические требования к функционированию автоматизированной информационной системы «Система управления доступом к информационным системам и ресурсам города Москвы»

1.1. Функционирование СУДИР осуществляется в круглосуточном режиме 7 дней в неделю 365 дней в году.

1.2. СУДИР обеспечивает работу одновременно не менее 20000 пользователей.

1.3. СУДИР обрабатывает не менее 100000 запросов на аутентификацию в час.

1.4. Суммарное время на восстановление работоспособности СУДИР при сбоях и регламентное обслуживание не должно превышать 64 часов в год.

1.5. Среднее время восстановления работы программных средств СУДИР не должно превышать 2 часов.

2. Функционирование СУДИР должно осуществляться с использованием следующих средств:

2.1. Средства мониторинга работоспособности СУДИР.

2.2. Средства оповещения администраторов СУДИР о случаях нештатной работы компонентов системы.

2.3. Средства обеспечения сохранности данных, обрабатываемых СУДИР, в случае возникновения следующих аварийных ситуаций: отказов в системе электроснабжения, отказов аппаратных средств, отказов программных средств, отказов в результате ошибок обслуживающего персонала.

3. На регулярной основе (не реже одного раза в сутки) производится резервное копирование баз данных СУДИР.

4. Компоненты СУДИР размещаются максимально приближенно к базам данных, обеспечивающим формирование информации, и информационным системам, участвующим в процессах взаимодействия.

5. Обеспечена возможность защиты информации в СУДИР от потери и несанкционированного доступа на этапах ее передачи и хранения.

6. Информационный обмен между компонентами СУДИР организован по протоколу TCP/IP через централизованное хранение данных СУДИР на основе реляционной и документно-ориентированной баз данных.

Приложение 2

к Регламенту функционирования

автоматизированной информационной

системы «Система управления доступом

к информационным системам и ресурсам

города Москвы»

Заявка на подключение к внешнему сегменту автоматизированной информационной системы «Система управления доступом к информационным системам и ресурсам города Москвы»

Чего знать не должны

В этом же посте я хотел рассказать о том, чего я знать не должен был 🙂

У директоров и исполняющих обязанности директоров (но не у всех) в школах, колледжах, детских садах и у ректоров ВУЗов (хотя последнее не факт), есть одна интересная программа. Точнее доступ к ней. Вход в неё отмечается и регистрируется. Однако я не упустил возможность самому ее поюзать, спасибо бывшему начальнику IT, моему товарищу. Так вот, эта программа позволяет иметь доступ к достаточно большому количеству камер. Зачем? Не понятно. Но суть в том, что я убедился в этом наглядно. У московских директоров доступ имеется по всем городам (как мне известно), у остальных локально. Камеры, которые висят на домах (черненькие такие в шарообразном корпусе, как правило), государственные. И почти всеми можно посмотреть и даже покрутить. Я вот так посмотрел на свой дом, на колледж, и много на что еще, пока было время.

Осталось много вопросв, и возможно в комментариях найдутся те, кто сможет объяснить зачем эта возможность обычным директорам.

А еще, становится понятно, насколько на самом деле мы все ифнормационно-уязвимы. Ведь у тех же самых министерств безопасности, возможностей куда больше, думаю они и на твоем телефоне удаленно, при желании камеру включат. Так и становятся параноиками 🙂

У меня всё, спасибо!)

Хорошо что ношу с собой черную изоленту и всегда заклеиваю глазок камеры на смартфоне. Правда недавно узнал, что черная изолента не дает 100% гарантии. Говорят синяя лучше. Буду пробовать.

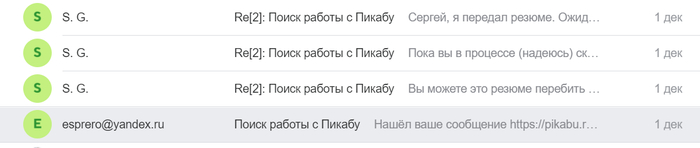

Ответ на пост «Сила Пикабу, помоги, очень нужна работа»

Попытался помочь человеку с работой и вот что из этого вышло:

написал человеку на почту и попросил резюме

первое сообщение было в 0.20 с запросом резюме

ответ пришёл почти в полдень, а именно 11.48

В ответе содержалось резюме в txt файле. Ну ладно человек торопился или не имел возможности прислать нормальное резюме. Попросил человека зайти на hh.ru перебить туда резюме и скачать его как pdf, чтобы его можно было закинуть в хантфлоу для трекинга вакансии.

По факту содержимого резюме кандидат действительно оказался мне крайне интересным, т.к. компания, где я работаю, занимается разработкой софта в области ИБ и мы как раз ищем инженера в отдел сопровождения и сервиса, а также есть вакансия в отдел разработки на роль владельца продукта/архитектора SIEM.

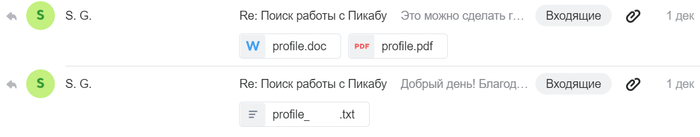

Кадры подхватили человека в 16.11 1 декабря и уже в 17.17 человеку было отправлено приглашение на собеседование в Teams (ниже оно выглядит так, но на турецком, а человеку ушло на русском) на 02.12 в 11.00.

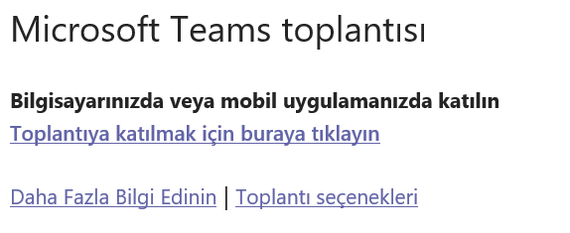

2 декабря в 11.00 выясняется, что у кандидата на домашнем компе стоит Линукс и он не может подключиться из-за этого (хотя есть браузерная версия и версия на линукс), а вот что было дальше (беседа с руководителем)

Кандидат захотел проводить собеседование в вотсапе, ну пофиг согласовали собеседование на 03.12 в 11.00.

Сегодня наконец-то состоялось собеседование и вот его результаты (меня там не было):

1. человек вообще не знает куда и на какую позицию проходит собеседование, хотя ему направлялась информация о вакансии и компании

2. все кто его собеседовал отметили его крайнюю упёртость и медлительность

3. были обнаружены недостающие навыки, которые были нам необходимы и никто не услышал желания эти навыки приобрести

Исходя из общей картины и его комментариях в оригинальном посте, складывается следующая картина:

1. человек не читает письма (не прочитал описание вакансии и не ознакомился с компанией)

2. человек не готовится к собеседованиям (иначе бы не случилась накладка с Тимсом, он сам предлагает варианты подключения в случае отсутствия клиента на компьютере)

3. он не зарегистрирован ни на одной из площадок по поиску работ и как следствие не откликается на вакансии и не виден для HRов (это просто бомба)

4. он не горит желанием изучать даже предложенные вакансии (зачем тогда писал пост?)

5. на собеседование не проявил никакого интереса к предлагаемой вакансии (зачем тогда писал пост? #2)

Отсюда складывается следующий вывод: человек ждёт пока желанная вакансия сама упадёт к нему в руки, и он не хочет ничего делать для поиска новой работы. Может ему и не нужна работа вовсе с таким подходом?

П.С. я не любитель писать публично, но у меня подгорело от такого поведения отсюда и этот пост.

С этим справится только профессионал.

Информационный безопасник весьма неблагодарная профессия. Его работа для рядового сотрудника организации ассоциируется только с усложнением рабочего процесса.

Как известно, работа со средствами криптографии накладывает определенные организационные мероприятия, такие как опечатывание помещений, в которых находятся компьютеры с установленными СКЗИ. Ключи от таких помещений, тоже рекомендуется хранить в опечатанном виде на посту охраны. Для этого используются специальные тубусы.

И вот однажды, мне звонит заместитель руководителя организации (далее- ЗАМ) и просит зайти к нему в кабинет. Захожу, ЗАМ сообщает, что у сотрудника одного из отделов организации «вышел из строя тубус», говорю: «не вопрос, сейчас разберемся», а у самого в голове 2 вопроса: «что там могло выйти из строя?» и «зачем такой ерундовый вопрос выносить на уровень руководства? «. Прихожу в кабинет, звоню тому сотруднику, приглашаю к себе с «вышедшим из строя оборудованием».

Заходит, я с порога спрашиваю:

— Чего сразу ко мне не пришел?

— да веревка порвалась.

Дар речи у меня на какой-то момент пропал, в голове начали закрадываться мысли предложить ему оформить официальное обращение служебной запиской, назначить приказом ответственных за ремонт вышедшего из строя тубуса, с составлением акта выполненых работ. типа, такой абсурд должен быть доведен до конца.

Зашел к своим сотрудникам в отдел и спросил кто сможет взяться за ремонт тубуса. На меня посмотрели, как на идиота. Думаю, ну значит я не одинок, на одной волне. Рассказал мужикам, поржали вместе, тут же на месте я завязал ту самую порвавшуюся веревочку и пошел сдавать работу. Раз задачу ставил ЗАМ, значит ему и отчитаться надо. Зашел, поставил тубус на стол и говрю, что задача выполнена, узел на оборвавшейся веревке успешно завязан, работоспособность тубуса восстановлена, хорошо, что он своевременно обратился к профессионалам!

ЗАМ сам офигел, когда узнал в чем причина была, а главное понял, что это была попытка очередного плевка в сторону ИБ.

Камеры на работе

Дело не в этом, виноват этот чел или нет, а в том, что если вы работаете с людьми и общаетесь с клиентом наедине по любым вопросам, СТАВЬТЕ СРАНУЮ КАМЕРУ или возите ее с собой и предупреждайте об этом. Возможно, вам это поможет хоть как-то потом. Вы не знаете заранее, на какого шизанутого или жаждущего денег с вас клиента нарветесь. Просто ставьте камеру желательно со звуком и не особенно надейтесь на правосудие в случае чего.

Пусть лучше Маленький Брат следит за вами на свободе, чем Большой Брат потом в тюрьме.

Мне кажется, за мной следят.

— Мне кажется, за мной следят!

— Да неее, ты себя накручиваешь!

P.s. Питерское метро

Ответ на пост «Очки, которые скрывают лицо от камер наблюдения»

Истории фотографа. Часть 302. Девушка и объектив

Всегда стараюсь помочь начинающим фотографам не только словом, но и делом. Тут нужно понимать очень тонкий момент: дело наше связано с чувствительной, хрупкой и очень дорогостоящей техникой. Поэтому когда случаются казусы с ней, например, мама невесты берёт с пола ваш открытый рюкзак и заботливо несёт в сторону дивана, а там на грани фантастики и с нарушением всех законов физики балансирует портретный объектив за 90 тысяч рублей. Так вот в этот момент время и ваше сердце очень сильно замедляются, дыхание становится беспорядочным, желание убивать возрастает.

Наверное поэтому я всегда держу рядом с техникой ассистента. Так сказать, чтобы казусов не возникло. Однако бывают моменты, когда доброта полного человека опережает его разум. Работал я на одной репортажной съемке. Мероприятие было публичным, так что помимо меня присутствовали и коллеги из других изданий. К сцене не подпустили, поэтому пришлось работать на расстоянии, благо со мной были верные телеобъективы. Рядом стояла девушка, с которой мы уже работали на нескольких репортажах. Стояла с грустным лицом. Спросил, что случилось, она показала на достаточно слабый, для этих условий съемки, объектив.

Я не люблю делиться своей техникой, но там было такое печальное лицо, что я достал из рюкзака свободный телеобъектив и протянул ей. Благо и она, и я работали с Canon. Улыбка счастья на её лице, внутренний рост моей кармы, она берет объектив, снимает с него крышку и ставит открытой линзой на ступеньки. Там, где вечная пыль и до сих пор ходят люди, которые могут отправить мою прелесть вниз по карьерной лестнице. Из меня вырывается: «Ты что делаешь?». Она с невозмутимым видом отвечает, что сейчас снимет свой объектив и поставит мой. В этот момент по ступенькам проносятся несколько пар ног. Внутренняя истеричка подрывает меня спасти технику и наорать на девушку. Сдерживая себя поднимаю объектив, говорю, что я подержу и дрожащими руками передаю вновь барышне. По окончанию съемки она поблагодарила меня, но все же спросила: «А что я сделала не так?».

Кот мурлыкает рядом, лампа включена, а вот мой канал продолжает радовать бесплатными и полезными уроками по фотосъемке. Тыкаем тут и прокачиваем свои знания. Все с любовью и специально для пикабушников.

Случаи из практики 56

— Что именно вас смутило?

— Смутило? Да я была просто в шоке от увиденного! – горячо ответила клиентка. – У них там какой-то другой мир – люди находятся под постоянным наблюдением системы. Она знает все: где ты живешь, кем работаешь, когда садишься в автобус, что ешь на обед и все такое. И камеры! Они понатыканы на каждом углу и все время следят за теми, кто проходит мимо. Плюс какая-то навороченная система распознавания лиц, что она мгновенно узнает любого и при необходимости сообщает куда надо. А еще они внедряют систему рейтинга – мол, нарушил что-то и тут же получил минус. Рейтинг упал ниже какого-то уровня и тебе даже билет на электричку не продадут. Вы представляете?

— Мне приходилось слышать об этом, но полагаю, что большинство китайцев это устраивает.

— Тогда в чем проблема?

— А в том, что у нас начинает происходить то же самое! – возмущенно всплеснув руками, произнесла женщина. – Вернувшись обратно, я то и дело натыкаюсь на попытки нас контролировать. Хочешь сделать какую-то покупку – расплатись картой. Нужно поставить машину – автоматическая парковка к вашим услугам. Идешь по улице с детьми – за тобой наблюдает минимум одна камера. Да, я понимаю, что они сейчас не везде стоят, но с каждым днем их становится все больше. Вдумайтесь только!

— Вы злитесь на то, что за вами наблюдают или что ограничивают в свободе действий?

— Муж сообщил моей матери о том, что я сегодня иду к вам на прием. Как он сам об этом узнал – понятия не имею. Теперь нас всей семьей приглашают на ужин, чтобы, так сказать, поддержать меня в трудную минуту. Нет, вы представляете?! Они все шпионят за мной!

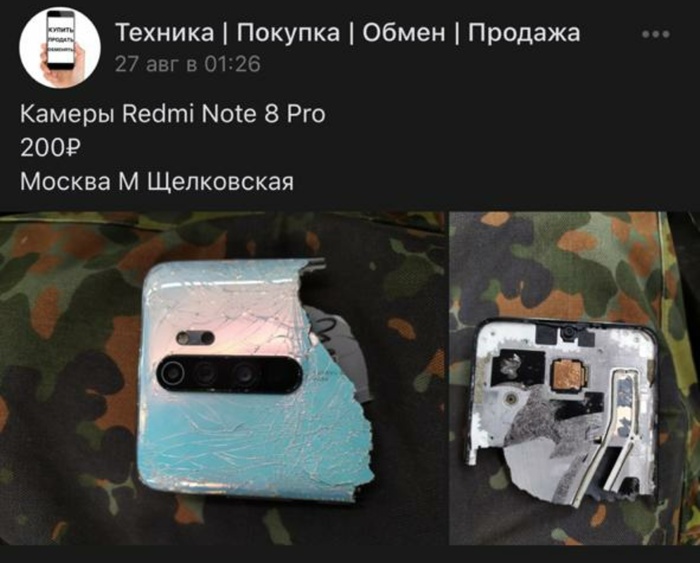

Искал аппарат на донора

А нижнюю часть видимо продает как микрофон.

Instagram уличили в слежке за пользователями через камеру

МОСКВА, 27 июл — РИА Новости. Пользователи Instagram обнаружили, что приложение «тайно» активирует фронтальную камеру, пишет The Verge.

Отмечается, что о нежелательной активности приложения первыми узнали владельцы iPhone, установившие бета-версию iOS 14, так как в ней появилась функция оповещения о работающей камере или включенном микрофоне. Пользователи заметили, что индикатор срабатывал даже тогда, когда они просто пролистывали ленту фотографий.

Представители Instagram заявили изданию, что данная ситуация была вызвана ошибкой в приложении, которую исправляют. Они заверили, что приложение включает камеру только тогда, когда пользователь сам этого хочет.

ИБ на пальцах. Не перегнули ли со слежкой из-за covid? Ч.1

Здравствуйте, товарищи пикабушники. И как любит говорить один вымышленный Доктор: «Мы продолжаем продолжать». Сегодня хочу на пальцах разобрать вопрос, вынесенный в заголовок, со сторон технологий и психологии.

Для начала взглянем на проблему. Вдруг её нет и мне просто давит шапочка из фольги? Итак, на фоне пандемии государства в едином порыве принялись решать различные вопросы. Нас касается тот, который про контроль за заболевшими. С одной стороны, полезно было бы выявить всех тех, с кем контактировал заболевший. С другой стороны, нужно контролировать. Контролировать соблюдение самоизоляции самоизолированными, ношение масок, комендантский час и т.д. Я сейчас не только про РФ, если что. Разберёмся поочерёдно с обеими сторонами. В целом, необходимость и полезность раннего выявления всех контактировавших с заболевшим можно объяснить картинкой:

Во-первых, расстояние. Разные источники пишут про безопасное расстояние в 1,5-2 метра. Отсюда вывод: все, кто находится дальше, не интересны. Для этого «дальнобойность» блютуса подходит (она небольшая). Кроме того существует связь между мощностью сигнала и дальностью. Поэтому можно будет оставить только «ближний круг».

Но что мешает генерировать «позывные» чаще? Раз в 10 минут, в 5, в 1? С одной стороны, снова упираемся в ограничение технологий. Приведу цитату из поста на хабре:

Нет проблемы генерировать раз в 10 минут свой временный ключ, но при загрузке зараженных ключей с сервера это может играть значительную роль.

Представьте, что в какой-то день в большой стране о заражении сообщили 10K человек.Это 140K дневных ключей или 140K*144

20М временных ключей (каждый день генерируется 144 временных ключей 24*60/10), которые нужно сгенерировать на девайсе.

Можно оптимизировать матчинг, если не генерировать все возможные временные ключи, а производить сравнение для каждого своего локально сохраненного контакта, перебирая все новые дневные ключи зараженных, соответствующие номеру дня этого контакта. Тогда, если у вас было в среднем 10 контактов в день, т.е. 140 контактов за 2 недели, то получится 140*10K=1,4M операций, что тоже очень много.

В-третьих, анонимность. Самая любимая мозоль. Если генерировать «позывные» чаще, то можно будет деанонимизировать человека. А это плохо, потому что не все страны белые и пушистые. Где-то журналистов преследуют, где-то активистов. В итоге, технология, создававшаяся во имя добра, может применяться совершенно в недобрых целях. К примеру верховный суд Израиля заявил, что правительство должно начать законодательный процесс к 30 апреля и завершить его в течение нескольких недель, если оно хочет продолжать отслеживать телефоны людей в своем стремлении остановить распространение вируса. Ссылаясь на свободу прессы, суд также постановил, что мониторинг журналистов, зараженных коронавирусом, может проводиться только с их согласия. Если они откажутся, представители средств массовой информации могут обратиться за судебным запретом против данной практики.

По состоянию на середину апреля точно было известно, что 28 стран уж запустили приложения для отслеживания граждан и ещё 11 готовились сделать это. Вот ссылка на первоисточник заморский. Тут может возникнуть вопрос: зачем каждая страна делает свой персональный цирк с конями, если «добрые» Ябл и Гугл внедряют всё сами на уровне своих операционок? Как по мне, ответ кроется в предыдущем абзаце.

И вообще, вот Ябл отказал Франции с их приложением StopCovid и они сильно обиделись. Можно даже подумать, что Ябл и Гугл хорошие раз публично заявляют, что не пустят к данным всяких редисок. И я бы в это поверил, если бы в решении от техногигантов не было к чему доколупаться.

Первое и главное: когда создаётся «позывной», в его составе есть непонятная штука: 4 байта метаинформации Associated Encrypted Metadata (AEM). Мякота в том, что никто не поясняет, что именно в этих 4 байтах. Эксперты делают предположение, что это может быть:* Код модели телефона или мощность Bluetooth передатчика, необходимые для оценки расстояния.

* Код приложения или организации/страны, выпустившей приложение, чтобы понять, кто подтверждал диагноз.

* внутренний ID, который позволит разработчикам приложений делать их не анонимными вопреки тому, как это изначально было задекларировано протоколом. Разработчик в своей базе данных может связывать записи о конкретном пользователе приложения с анонимными идентификаторами, использующимися протоколом, через ID в метаданных.

В общем, снова деанонимизация. Вторая проблема в том, что такая важная штука находится не в открытом виде. Поэтому сложнее будет энтузиастам проверить, не наделали ли там разработчики бэкдоров по просьбе товарища майора.

Прошу прощения, но придётся бить тему на части. Следующий пост будет про то, чем контролируют нарушителей режима и психологический аспект.

ИБ на пальцах. Вводный пост

Здравствуйте, товарищи пикабушники. Без малого почти 10 лет я занимаюсь вопросами информационной безопасности в разрезе утечек информации (уверен, ника уже достаточно, чтобы Лига Детективов устроила полный деанон, но я и не шифруюсь вроде). И с течением времени всё больше начала напрягать ситуация, когда люди попадают в неприятности из-за пробелов в вопросах инфобеза. Вы можете возразить, что не обязаны это знать. Увы, лет 5-10 назад, когда интернет был более дружелюбным, этот аргумент бы прокатил. Но не сегодня. Цифровизация, бигдата, машинное обучение и прочие умные слова понравились большим политикам и технологии стремительно врываются в нашу жизнь. Горящие сроки (внедрения) превращаются в горящие сраки со всеми вытекающими. В общем, можно было бы много ворчать на тему, что всё плохо. Но я решил попробовать хоть что-то изменить.

Так и родилась идея проекта «ИБ на пальцах». Суть проста: быть этаким капитанам-очевидностью от ИБ. Пояснять простым языком для неспециалистов, что хорошо, а что плохо в этих ваших интернетах. Поднимать темы, над которыми вы не задумывались или не хотели задумываться.

Ну а чтобы первый пост не был пустышкой, давайте на пальцах разберём тему с отслеживанием заражённых коронавирусом через приложения для мобильных телефонов. Здесь я бы хотел пояснить, почему в итоге власти различных стран выбрали именно этот способ.

Смартфоны. Выбор пал на них, потому что сегодня это самый распространённый девайс, который человек таскает с собой везде и всюду. Уверен, кто-то сейчас этот пост читает сидя верхом на белом «друге». Вот на столько близок сегодня человек и смартфон.

Но сперва данные надо собрать. Сделать можно двумя способами: либо берём у операторов, либо из приложений. Таки есть разница. У сотовых операторов взять проще. Вот только будет ли достаточно точности? Хорошо растыканные базовые станции обеспечивают точность 3-5 метров сегодня. Вот только учитывают ли такие данные то, что мы живём в как минимум трёхмерном мире. Грубо говоря, я могу определить дом, в котором живёт заражённый. А этаж? Не говоря уже о квартире. Кого изолировать? Подъезд заварить что ли? Да ну, бред какой-то.

Поэтому рассмотрим вопрос с приложением. Задумка со сбором данных из приложений лучше, потому что те же условные неяндекс.карты используют гибридный способ определения местоположения пользователя: по GPS\Глонасс, wi-fi, базовым станциям. В итоге получается более точная картина. Но есть одна проблема: надо заставить условный неяндекс делиться этой информацией. Кроме того, не до конца понятно, достаточно ли данных собирают они, чтобы строить графы связей пользователей (кто с кем контактировал). Поэтому мысль о создании собственного приложения не стоило бы сбрасывать со счетов. Со всех сторон удобнее: собираем что хотим (на самом деле, нет) и ни с кем не делимся. Google и Apple даже совместный протокол разработали и внедряют его на уровне своих операционных систем. Что собирает и передаёт этот протокол и уже ли мы все под колпаком техногигантов здесь разбирать не буду. Давайте оставим это на следующий пост.

Скажу лишь, что их идее уже лет 10 как. Как по мне, главной проблемой любого из подходов к сбору данных является достоверное определение контактирующих с заражённым. Для этого надо, чтобы смартфоны встретившихся людей автоматически общались друг с другом, фиксируя продолжительность и «близость» контакта. То есть как долго и на каком расстоянии друг от друга общались люди. Можно ли сделать такую штуку? Да. Причём нечто похожее уже не раз использовалось. Технология uXDT (ultrasound cross-device tracking), опирается ультразвуковые маячки. Активно её используют как минимум с 2017 года.

Цитата из-под гиперссылки для лл: «Идея в том, что во время воспроизведения рекламы по ТВ, на мобильном устройстве или в офлайновом магазине/ресторане издаётся неслышимый уху ультразвуковой сигнал. Обычно он добавляется к музыкальному клипу или джинглу. Этот сигнал регистрируется микрофонами окружающих электронных устройств (ноутбуки, ПК, смартфоны, планшеты) — и после этого рекламодатель знает, что этот конкретный пользователь одновременно владеет перечисленными устройствами. Это нужно в том числе для связывания рекламных профилей и отслеживания пользователя, который выходит в интернет с разных устройств».

А теперь собираем всё в кучу. Технология себя зарекомендовала. Внедряем маячки в приложение. Оно с заданной неравной периодичностью генерирует сигнал. Остальное время слушает его. Услышало – образовало пару. Как по мне, графы связей, построенные на таких данных, будут гораздо более точными. При этом исчезают пляски с бубном относительно детекта людей в помещениях. Ну и наконец, вся эта вундервафля может работать в офлайне, накапливая данные и отправляя их на сервер при доступной сети. А сеть рано или поздно станет доступна.

Это было описание принципа. Что реально умеют (а не могли бы) делать такие приложения, предлагаю расписать в следующем посте. Обратная связь от вас приветствуется. У меня, конечно, есть какая-то тактика и я её придерживаюсь, но интересные темы из комментов тоже можно раскрыть.