Подстройка tcp mss keenetic что это

k4’s blog

JunOS, IOS, Unix, Linux, Windows, routing, switching, security, QoS, network design, telecom.. Статьи, заметки. Решил собрать блог, чтоб разместить полезные статьи в одном месте.

четверг, 21 июня 2012 г.

Предотвращение IP-фрагментации. Что такое TCP MSS и как оно работает

Оригинал тут http://www.cyberguru.ru/networks/protocols/ip-fragmentation-page3.html

Максимальный Размер TCP Сегмента (MSS) определяет максимальное количество данных, которые хост желает принимать в единственной TCP/IP датаграмме. Эта TCP/IP датаграмма может быть фрагментирована в уровне IP. Значение MSS посылают как опциию TCP заголовка только в сегменте TCP SYN. Каждая сторона на TCP соединении сообщает свое значение MSS другой стороне. Хост отправитель обязан ограничивать размер данных в единственном TCP сегменте в значение, меньшем или равном MSS, о котором сообщает хост получатель.

Первоначально, значение MSS означало, сколько памяти нужно выделить (больше или равной 65496 КБ) на станции получателя, чтобы в состоянии хранить TCP данные, содержавшиеся в пределах единственной IP датаграммы. MSS был максимальным сегментом (кусочком) данных, которые желал принимать TCP получатель. Этот TCP сегмент мог быть огромным, примерно до 64 КБ (максимальный размер IP датаграммы), и его необходимо было фрагментировать на уровне IP, чтобы передать по сети к хосту получателю. Принимающий хост повторно должен был собрать IP датаграмму прежде, чем передать полный TCP сегмент на уровень TCP.

Рассмотрим ниже несколько показательных сценариев, от том как установливаются и используются значения MSS, чтобы ограничить размеры TCP сегмента, и соотвественно, размеры IP датаграммы.

Способ которым теперь работает MSS это то, что каждый хост сначала сравнивает свой MTU исходящего интерфейса с его собственным буфером и выберет самое низкое значение в качестве MSS, для посылки. Затем хосты сравнят полученный размер MSS, с их собственным MTU интерфейса и снова выберут меньшее из двух значений.

Сценарий 2 иллюстрирует этот дополнительный шаг, сделанный отправителем, чтобы избежать фрагментации на локальных и удаленных каналах. Посмотрите, как принимается во внимание MTU исходящего интерфейса каждым хостом (прежде, чем хосты пошлют друг другу свои значения MSS), и как это помогает избежать фрагментации.

В Сценарии 2, фрагментация не происходит, потому что хостами были приняты во внимание MTU обоих интерфейсов. Пакеты могут все еще фрагментироваться в сети между Router A и Router B, если они встретят линк с более низким MTU.

Провайдеры и MTU/MSS/PMTU

Предыстория

Значит нужен мне второй канал связи, да этак мегабит 300 в секунду. В моём городе немного провайдеров, по этому выбрать не дали и пришлось подключаться к WiFire (он же NetByNet, MegaFon и так далее). Подключился, потестил, 300 мегабит, балдеж. Решил я значит почитать что нового на своем любимом Хабре и опа: он не открывается, но охотно пингуется.

Диагностика

Ну думаю: что-то тут не так. Сетевое у меня Mikrotik, возможностей уйма, пойду искать причину на своей стороне. Лезу в логи и вижу как посыпался DoH (РКН, приветик) и крайне удивляюсь этому. решил временно отрубить DoH и дать 1.1.1.1. Ситуация не изменилась. Начал резолвить адреса хотя бы чего-нибудь, все через раз. Решил прокинуть трейс до Хабра и смотрю на «потяряшки». Думаю дай звякну в поддержку, вдруг умное чего скажут. Те репу почесали, сказали что не видят мою сеть за роутером (nat >> forward >> change ttl >>+1 😀) и изобразили что-то вроде «Мы ХЗ».

Начал копать дальше. Вспомнил всю балду, которую знаю о пакетах и тут осенило.

Что такое MTU и MSS?

MTU (англ. maximum transmission unit) означает максимальный размер полезного блока данных одного пакета (англ. payload), который может быть передан протоколом без фрагментации.

MSS (англ. Maximum segment size) является параметром протокола TCP и определяет максимальный размер полезного блока данных в байтах для TCP-пакета (сегмента). Таким образом этот параметр не учитывает длину заголовков TCP и IP.

Решение проблемы

Топаем в консоль и пишем:

/ip firewall mangle add chain=forward action=change-mss new-mss=clamp-to-pmtu passthrough=no tcp-flags=syn protocol=tcp out-interface=*название WAN интерфеса* tcp-mss=1300-65535 log=no

/ip firewall mangle add chain=forward action=change-mss new-mss=clamp-to-pmtu passthrough=no tcp-flags=syn protocol=tcp in-interface=*название WAN интерфеса* tcp-mss=1300-65535 log=no

Разбираем что написали:

и бинго, наконец-то открывается Хабр и все что мне нужно.

В сетевой части я не «Ас», по этому сумбурно вышло, да и на Хабре статьи не нашел похожей, может будет кому полезно.

НАСТРОЙКИ ZYXEL KEENETIC L2TP IPSEC

для работы с VPNKI по протоколу L2TP c шифрованием IPsec

Для подключения беспроводного маршрутизатора Zyxel Keenetic по протоколу L2TP/IPsec проверьте установленную прошивку на вашем устройстве.

1. Войдите в пункт меню настроек системы и нажмите на вкладку «Обновление«

2. Далее нажмите кнопку показать компоненты

4. Выберите IPsec VPN в пункте Applications

5. Далее нажмите кнопку Установить. Начнется установка новой прошивки. Дождитесь окончания процесса. Устройство будет перезагружено.

6. После успешной установки зайдите в пункт меню настроек Интернет и выберите вкладку PPPOE/VPN и нажмите кнопку Добавить соединение.

7. В окне настройка соединения заполните:

Включить: Поставить галочку

Использовать для выхода в Интернет: Снимите галочку

Описание: VPNKI

Подключаться через: Выберите интерфейс, через который вы подключены к Интернет

Имя пользователя: Имя пользователя, которое вы получили для устройства в системе VPNKI (например UserXX)

Пароль: Введите ваш пароль

Секретный ключ: vpnki

Метод проверки пользователя: CHAP

Адрес сервера: msk.vpnki.ru

Настройка параметров IP: Автоматически

Автоподстройка TCP-MSS: Поставьте галочку

Нажмите кнопку Применить

8. Выберите вкладку Подключения и удостоверьтесь в корректном подключении туннеля VPNKI (Галочка напротив должна быть серая)

9. Далее необходимо проверить, что маршруты к сети 172.16.0.0/16 успешно поступили на вам Zyxel. Мы ведь ставили галочку про «автоматическую настройку параметров IP». Однако. Мы часто сталкивались с тем, что маршруты НЕ поступают на Zyxel.

Также вы можете добавить маршут к вашей удаленной сети 192.168.x.x/x

Тип маршрута: Маршрут до сети

Адрес сети назначения: 172.16.0.0

Маска подсети: 255.255.0.0

Добавлять автоматически: поставте галочку

Адрес шлюза: 172.16.0.1

Интерфейс VPNKI (L2TP0)

11. Нажмите кнопку применить

ВАЖНО-1! В целях диагностики и упрощения поиска неисправностей рекомендуем убедиться, что вашему Keenetic разрешено отвечать на запросы ping приходящие из туннельного интерфейса L2TP.

Ознакомьтесь, пожалуйста, с этим документом https://zyxel.ru/kb/2694/ и разрешите ответ на запросы ping (протокол ICMP).

ВАЖНО-2!: Для взаимодействия устройств в домашней сети и в сети, доступной через VPN, необходимо корректно настроить правила межсетевого экрана и разрешить прохождение трафика icmp, TCP, UDP между интерфейсом PPTP и локальной сетью.

Смотрите картинку в п.3.2 по этой ссылке:

После успешного установления соединения между вашим маршрутизатором и сервером vpnki вы можете проверить связь при помощи утилит на странице «Инструменты» на вашей личной странице.

PS: В целях борьбы с зависшими сессиями мы принудительно отключаем пользовательские туннели с протоколами PPTP, L2TP, L2TP/IPsec через 24 часа после установления соединения. При правильной настройке соединения должны автоматически переустановиться.

Наша система будет работать с многими типами домашних и офисных маршрутизаторов. Более подробно смотрите в разделе по настройке оборудования, а начать настройку лучше с этого примера.

Привязываем статический IP адрес к роутеру KEENETIC на NDMS 2.12 и выше

Авторизация по протоколу PPTP

Обладатели камер, видеорегистратора или сервера в локальной сети, заинтересованы в качественном удаленном доступе к ним. А для этого лучше всего привязать статический IP адрес к роутеру и настроить проброс портов.

Для Вашего удобства Инструкция интерактивная и поделена на шаги, а слева расположено меню для быстрой навигации. В первом шаге проверим оборудование, во втором привяжем IP, а в третьем настроим доступ. В заключении сделаем Контроль соединения, чтобы все работало стабильно. Инструкция покажет все необходимые сведения для настройки, после активации одного из тарифов в Личном кабинете и перехода по ссылке из данных Устройства.

Не будем терять времени, приступим!

Шаг 1. Готовимся к настройке

Зайдите в веб-интерфейс роутера, указав Логин и Пароль администратора. Как правило, локальный ip-адрес роутера KEENETIC http://192.168.1.1/

Убедитесь что видеокамера, видеорегистратор или сервер работают и открываются в локальной сети по ip-адресу с указанием порта. Адрес можно узнать через веб-интерфейс роутера в разделе «Список устройств».

В приложениях для видеонаблюдения обычно есть отдельное поле для ввода порта и двоеточие не пишется.

Шаг 2. Авторизуем ID (доступно-после-активации-тарифа)

Обратите внимание: PPTP-клиент из раздела VPN и PPTP-подключение из раздела WAN в роутерах это не одно и то же. Не помешает ознакомиться здесь с нашими рекомендациями и минимальными требованиями к оборудованию.

По истечении 10 минут после того, как был создан PPTP-клиент или изменен протокол авторизации, проверьте в Личном кабинете статус Устройства. Видите надпись « Подключено »? Отлично, теперь можно переходить к следующему «Шагу 3. Проброс портов».

Если же в течение 15 минут подключение не произошло, то стоит обратиться к списку Частых ошибок авторизации. Они находятся ниже блока Настройки PPTP-клиента в этом Шаге.

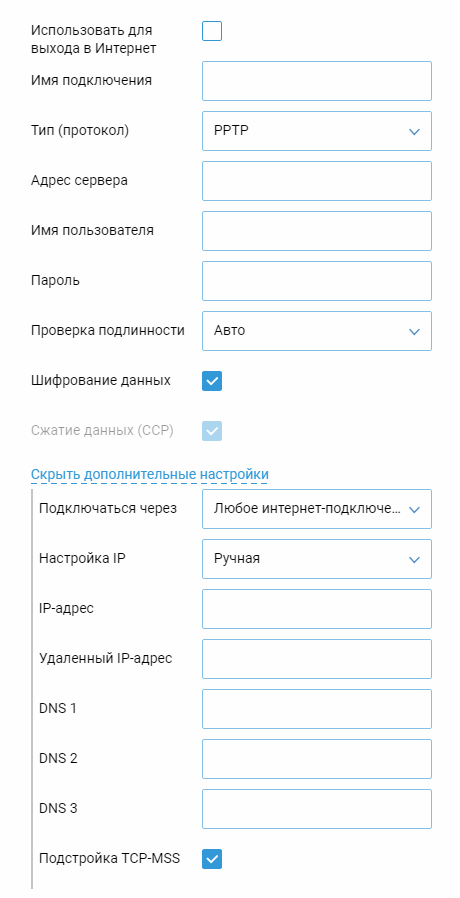

Настройки PPTP-клиента

В левом меню роутера перейдите в раздел «Другие подключения» и нажмите кнопку «Добавить подключение».

| Параметр | Значение |

|---|---|

| Использовать для выхода в Интернет | Нет |

| Имя подключения | BiREVIA ID (доступно-после-активации-тарифа) |

| Тип (протокол) | PPTP |

| Адрес сервера | (доступно-после-активации-тарифа) |

| Имя пользователя | (доступно-после-активации-тарифа) |

| Пароль | (доступно-после-активации-тарифа) |

| Секретный ключ | |

| Проверка подлинности | Авто |

| Шифрование данных | Да |

| Сжатие данных (CCP) | Да |

| Дополнительные настройки | |

| Подключаться через | Любое интернет-подключение |

| Настройка IP | Ручная |

| IP-адрес | 172.17.1.xxx |

| Удаленный IP-адрес | 172.17.1.x |

| DNS 1 | |

| DNS 2 | |

| DNS 3 | |

| Подстройка TCP-MSS | Да |

Частые ошибки авторизации

Что-то пошло не так? Не отчаивайтесь! Нажмите на ошибку и узнаете ее решение:

Шаг 3. Настраиваем проброс портов (NAT)

А теперь плавно переходим к созданию правил проброса портов. Они необходимы для удаленного доступа к вашему оборудованию из внешней сети. И для того, чтобы роутер знал, с какого порта статического IP адреса на какой локальный ip-адрес и порт девайса ему перенаправлять запрос. К примеру:

Подключение к 185.195.xxx.xxx:10000 перенаправить на 192.168.1.10:80

Вместо статического IP адреса 185.195.xxx.xxx можно использовать домен (доступно-после-активации-тарифа) и номера портов от 10000 до 10099 из диапазона ID (доступно-после-активации-тарифа).

После списка Частых ошибок, связанных с пробросом портов, приведено три примера правил для удаленного доступа. Чтобы убедиться в верной настройке подключения, создайте Правило для роутера.

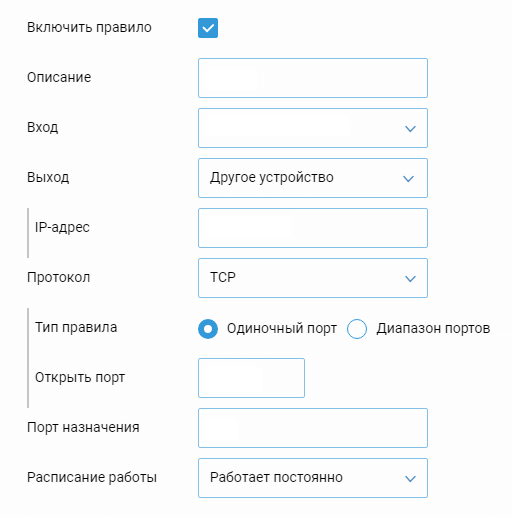

В левом меню роутера перейдите в раздел «Переадресация» и нажмите кнопку «Добавить правило».

Проверка статуса порта

После добавления правила проброса порта в роутере, введите в поле ниже его номер. Проверка покажет, отвечает ли ваше оборудование (программное обеспечение) на указанном порту статического IP адреса.

Частые ошибки проброса портов

Правило для веб-интерфейса видеорегистратора или камеры

Создадим правило проброса порта, чтобы веб-интерфейс камеры или видеорегистратора (доступный в локальной сети, к примеру, по адресу http://192.168.1.10), можно было открыть удаленно по адресу http://(доступно-после-активации-тарифа):10000.

Поле Описание обязательно для заполнения.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR веб-интерфейс |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10000 |

| Порт назначения | 80 |

В большинстве случаев видеопоток берется с другого порта, поэтому веб-интерфейс показывается без видео. Регистратор может даже выдавать ошибки, не позволяя войти в интерфейс. В таком случае создайте дополнительное правило для видеопотока – проброс с ЗАМЕНОЙ порта.

Правило для удаленного просмотра видеопотока

Как следует из названия, правило необходимо, чтобы просматривать видео в приложении или окне браузера. В зависимости от способа просмотра видеопотока, нужно создать одно из двух правил: ПРОСТОЙ проброс или проброс с ЗАМЕНОЙ порта. Последний используется когда в приложении не предусмотрена возможность ручного ввода порта. Это несложная процедура, убедитесь сами:

Покажем, как сделать проброс порта 10001 на Медиа порт камеры или видеорегистратора для просмотра видео в программах вроде CMS, XMEye, gDMSS lite, EYE4 NVR, RViSmartPSS и т.д. Такой порт может называться по-разному: Порт сервера, TCP, UDP, Data порт, RTP, RTSP и т.п., но точно не HTTP (80). Ведь это порт веб-интерфейса. Иногда потребуется делать правило проброса на каждый отдельный порт из раздела Сеть/Порты девайса. Разумеется, надо использовать разные номера портов из диапазона Устройства от 10000 до 10099.

В примере использован локальный порт 34567 видеорегистратора, а у вас он может быть другим: 554, 5000, 9000 и т.д.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR видеопоток |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10001 |

| Порт назначения | 34567 |

Сохранив правило в роутере, после успешной Проверки статуса порта создайте в приложении для видеонаблюдения новое устройство, используя данные:

Некоторым девайсам ПРОСТОГО проброса порта будет недостаточно. Приложения, подключающиеся через HTTP порт (SuperLivePro и др.), а также ряд моделей Dahua, RVI потребуют обязательно заменить в видеорегистраторе порт видеопотока (как при просмотре через браузер). Вкладка «проброс с ЗАМЕНОЙ порта» поможет.

Программное обеспечение камер и видеорегистраторов обычно использует надстройку ActiveX для просмотра видео в браузере. Она поддерживается только в Internet Explorer. В EDGE и других браузерах ActiveX нет!

Чтобы ActiveX начал воспроизводить видео в браузере или запустилось приложение, которому мало ПРОСТОГО проброса порта, откройте настройки Сети/Портов девайса. Замените Медиа порт на 10001 и создайте правило как внизу. Такой порт может называться иначе: Порт сервера, TCP, Data порт, RTP, RTSP, UDP и т.п., но только не HTTP (80). Это порт веб-интерфейса.

Смысл проброса с ЗАМЕНОЙ порта состоит в том, что порт 10001 внешнего адреса 185.195.xxx.xxx будет ссылаться на порт с таким же номером локального адреса видеорегистратора. С остальными портами, кроме HTTP (80), нужно проделать то же самое. Разумеется, надо использовать разные номера портов из диапазона Устройства от 10000 до 10099.

После замены портов перезагрузите видеорегистратор!

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR видеопоток |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10001 |

| Порт назначения | 10001 |

Сохранив правила в роутере и проведя успешную Проверку статуса порта, можно смотреть видео в приложениях для видеонаблюдения: CMS, XMEye, gDMSS lite, EYE4 NVR, RViSmartPSS и т.п. Создайте новое устройство в приложении, используя учетные данные:

Правило для удаленного доступа к роутеру

Рассмотрим пример правила проброса порта на любое локальное оборудование, в т.ч. сам роутер с адресом 192.168.1.1. После того, как веб-интерфейс роутера стал доступен по адресу http://(доступно-после-активации-тарифа):10002/, настройте Контроль соединения.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | Роутер KEENETIC |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.1 |

| Протокол | TCP / UDP |

| Открыть порт | 10002 |

| Порт назначения | 80 |

Контроль соединения

После настройки удаленного доступа к веб-интерфейсу роутера и успешной Проверки статуса порта, сделайте контроль соединения по TCP-порту роутера через удаленное подключение. Так роутер будет сам проверять свою авторизацию на статическом IP адресе.

Настройте «Ping Сheck» на модеме, через который роутер получает интернет:

| Параметр | Значение |

|---|---|

| Метод проверки | Проверка TCP-порта |

| Периодичность проверки (с) | 60 |

| Порог срабатывания | 5 |

| Проверять IP-адрес | 185.195.xxx.xxx |

| Порт TCP | 10002 |

Если указать адрес или порт, где ничего нет, или задать периодичность проверки чаще чем раз в минуту, то модем будет перезагружаться постоянно.

Чтобы появился раздел «Ping Сheck», в левом меню роутера перейдите в «Общие настройки» и в разделе «Обновления и компоненты» нажмите кнопку «Изменить набор компонентов». В группе «Улиты и сервисы» поставьте галочку на Контроль состояния интернет-подключения (Ping Check) и затем в самом низу страницы нажмите кнопку «Сохранить»

Как видите, в привязке статического IP адреса к роутеру или ПК действительно нет ничего сложного. Эта процедура не требует специальных познаний, а с нашей универсальной Инструкцией выполнить ее сможет каждый. Более того, рассмотренные принципы настройки, хоть и с небольшими вариациями, применимы и к другому оборудованию 🙂

BitRainbow

Заметки сетевого инженера

MTU и MSS: в чём различие?

На неделе пришлось углубиться в понимание ответа на этот вопрос. При поиске информации нашёл краткое, но понятное объяснение от Джереми. Поэтому, чтобы не изобретать велосипед, привожу здесь его перевод (с некоторыми вольностями – для облегчения чтения на русском языке).

Одним из параметров функционирования сетевых протоколов, таких как IP, является Maximum Transmission Unit (или MTU). MTU определяет, какое количество данных может быть передано в одном пакете. Обычно когда мы говорим об MTU, то подразумеваем Ethernet (хотя другие протоколы также обладают этой характеристикой). По-умолчанию на многих платформах Ethernet MTU составляет 1500 байт. Это значит, что хост может передать кадр (или фрейм, как кому удобнее), содержащий до 1500 байт полезных данных (здесь важно помнить, что для кадра полезными данными являются также заголовки всех вышестоящих уровней). Это значение обычно не включает 14 байт заголовка Ethernet (или 18 байт, если применяются метки 802.1Q) и 4 байта “хвоста” кадра (как правило, содержащего поле FCS – Frame Check Sequence), получая в итоге размер кадра в 1518 байт (или 1522 байта с применением 802.1Q). Многие сетевые устройства имеют поддержку т.н. гигантских кадров (или Jumbo Frames), которые увеличивают MTU до 9216 байт, однако эта возможность настраивается вручную.

Maximum Segment Size (или MSS, максимальный размер сегмента) – это характеристика, применительная к TCP. Она обозначает максимальное количество полезной информации в пакете, т.е. является MTU для TCP. Значение TCP MSS подсчитывается операционной системой на основании значения Ethernet MTU (или значения MTU другого протокола нижнего уровня) сетевого интерфейса. По причине того, что сегменты TCP должны всегда “помещаться” в кадры Ethernet, значение MSS должно быть всегда меньше чем MTU кадра. В идеальном случае значение MSS должно быть максимальным, т.е. равно значению MTU за вычетом размеров заголовков IP и TCP.

Предполагая, что значение Ethernet MTU составляет 1500 байт, мы можем отнять величины заголовков IPv4 (20 байт) и TCP (ещё 20 байт), получая MSS величиной до 1460 байт.

Значение TCP MSS согласуется в начале сессии передачи данных. Каждый хост включает в сообщение об установке TCP-соединения значение MSS в качестве опции (первый пакет с SYN-флагом). Далее оба хоста определяют минимальное из двух значений и используют его на протяжении всей TCP-сессии.