Почтовый прокси сервер что это

Кому и зачем нужны прокси-серверы для почты

Как анонимно пользоваться почтовыми email через прокси-северы? Как настроить прокси для почты? На эти вопросы мы ответим в данной статье.

Использовать почтовые программы через прокси можно в разных случаях и для разных целей. Обычно вход в почтовый сервис через proxy-сервер используется для корпоративной почты или для анонимного входа через чужой компьютер.

Однако чаще всего случается, что почта через прокси – это единственный выход, позволяющий обойти региональные блокировки веб-ресурсов. Простой пример – с запретом в Украине работы Яндекса для многих пользователей использовать почтовый клиент через прокси стало единственным выходом, позволяющим просмотреть или отправить корреспонденцию с mail.yandex.

Использование прокси для регистрации почтовых ящиков с целью расширения или координации клиентской базы позволяет оперативно отслеживать потоки сообщений и заявок, что естественным образом повышает эффективность работы. Подключая сразу несколько прокси для почты, вы получаете свободу действий, которая позволит вывести вашу компанию на совершенно новый уровень бизнеса.

Как настроить прокси для почты

Настройка почты через прокси – дело непростое, ведь мейл-сервисов достаточно много и далеко на каждый позволит влезть в свои владения через IP proxy-сервера. Для настройки почты проще всего использовать программы проксификаторы такие, как Proxifier, ProxyCap, SocksCap и другие. Конечно, опытные пользователи могут попробовать задействовать программы и утилиты по типу Thunderbird, ePochta Mailer, StandartMailer или MailPorter, которые облегчают работу с почтовым ящиком, но могут отказаться работать через анонимный proxy.

Задействовать прокси для регистрации на почте лучше всего через программу StandartMailer. Данная утилита позволяет отправлять письма по всем выбранным адресам через предоставленный список открытых proxy-серверов, что значительно облегчает оповещение подписчиков о предстоящих акциях или других событиях. Делается это следующим образом:

Конечно, самым правильным и выгодным вариантом для безопасного посещения корпоративной/частной почты будут платные proxy-сервера, которые гарантируют анонимность и безопасность пользователя.

Настройка NGINX для проксирования почты

NGINX можно использовать не только в качестве веб-сервера или http-proxy, но и для проксирования почты по протоколам SMTP, IMAP, POP3. Это позволит настроить:

В данной статье установка выполняется на операционной системе Linux. В качестве почтового сервиса, на который передаются запросы можно использовать postfix, exim, dovecot, exchange, сборку iredmail и другое.

Принцип работы

NGINX принимает запросы и выполняет аутентификацию на веб-сервере. В зависимости от результата проверки логина и пароля, прокси вернет ответ с несколькими заголовками.

| Заголовок | Ответ | Описание |

|---|---|---|

| HTTP/1.0 200 | OK | Заголовок от HTTP-сервера. Обычно, 200. Если заголовок другой, то проблема может быть с самим веб-сервером. |

| Auth-Status | OK | Результат проверки логина и пароля. |

| Auth-Server | Почтовый сервер (имя сервера или его IP-адрес), на который перенаправляем запросы. | |

| Auth-Port | Порт почтового сервера, на который перенаправляем запросы. |

Таким образом, сервер и порт почтового сервера мы определяем на основе аутентификации. Это дает много возможностей при соответствующих знаниях языков программирования.

| Заголовок | Ответ | Описание |

|---|---|---|

| HTTP/1.0 200 | OK | Заголовок от HTTP-сервера. Обычно, 200. Если заголовок другой, то проблема может быть с самим веб-сервером. |

| Auth-Status | Сообщение об ошибке при проверки пользователя. | |

| Auth-Wait | Число оставшихся попыток аутентификации до закрытия сессии. |

В зависимости от результата аутентификации и заголовком, клиент перенаправляется на нужный нам почтовый сервер.

Подготовка сервера

Внесем некоторые правки в настройки безопасности сервера.

SELinux

Отключаем SELinux, если используем CentOS или если используем данную систему безопасности на Ubuntu:

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Роль Proxy серверов в ИБ

Проксирование для обеспечения безопасности

Онлайн курс по Linux

Мы собрали концентрат самых востребованных знаний, которые позволят тебе начать карьеру администратора Linux, расширить текущие знания и сделать уверенный шаг к DevOps

Proxy-сервер является посредником между пользователями и сетью интернет, так же как и VPN-сервисы, прокси изменяет ваш сетевой адрес. Приведем пример с отдыхом за пределами вашей страны. Допустим, вам требуется посмотреть прямую трансляцию той или иной передачи, но на трансляцию наложено ограничение на просмотр. Используя прокси-сервер вы можете сымитировать российский IP-адрес, тогда уже вы получите доступ к защищенной трансляции.

Нужно понимать, что прокси-сервер просто маскирует ваш IP-адрес, но никак не шифрует его, то есть, все данные, которые вы отправляете не являются анонимными.

Security Web Gateway (Шлюзы информационной безопасности)

Сотрудники компаний могут являться самой основной причиной успешных атак на ресурсы компании, если быть точнее, то использование ими различных ресурсов и передача их в сети интернет. Выделим несколько опасностей, на которые требуется обращать внимание при доступе во внешнюю сеть:

Если вы будете использовать защищенные веб-шлюзы, тогда вы сможете защититься с помощью основных опций:

Если вы решили выбрать класс защиты SWG, тогда вам стоит обратить внимание на следующие возможности:

Поскольку шлюз развертывается на границе внутренней и внешней сети компании, он позволяет защитить все ресурсы организации и нейтрализовать последствия возможных атак. Если на рабочем месте сотрудника отключен антивирус, шлюз может перехватить вирус или заблокировать соединение с вредоносным ресурсом.

В настоящее время ассортимент защищенных интернет-шлюзов на российском рынке представлен в основном зарубежными разработчиками. Однако среди отечественных производителей вы также можете найти оборудование, которое включает трафик, контролирует доступ и даже организует IP-телефонию.

Описанные выше возможности пересекаются с другим решением по сетевой безопасности, а именно с брандмауэрами следующего поколения (NGFW). Разница заключается в возможностях межсетевого экрана решения NGFW, в то время как Security Web Gateway имеет встроенный прокси-сервер. Поэтому, если брандмауэр уже установлен и настроен в компании, рекомендуется выбрать безопасный интернет-шлюз и наоборот в случае прокси-сервера.

Популярные прокси-серверы

Ниже приведем список популярных прокси-серверов в настоящее время:

Зачем нужно использовать прокси?

Если у вас установлен и качественно настроен прокси-сервер, вы можете, среди прочего, отфильтровать подозрительные и нежелательные данные. Например, прокси-сервер HTTP предназначен для блокировки исходящего трафика от троянов, которые каким-то образом незаметно проникли в вашу систему и попытались отправить данные из секретных портов злоумышленнику.

Прокси-сервер SMTP предназначен для защиты электронной почты от вредоносных вложений, выполняя анализ входящего трафика, который атакует почтовый сервер и блокирует его.

Приведем некоторый пример с программным обеспечением Microsoft Exchange 5.5, в которой достаточно было злоумышленнику отправить неожиданную строчку знаков. Но, всему этому мешает прокси-сервер SMTP Firebox, который ограничивает максимальное значение символов в строке, и за счет этого уменьшил количество атаки такого типа.

Было время, когда большинство производителей довольно-таки редко рассказывали об уязвимостях в безопасности. В настоящее время же идет очень много разговоров о различных дырах в безопасности, что защита с использованием Proxy-server становится на первое место. Возможно, многие пользователи больше предпочли бы следить за выходом нового обновления, надеясь на то, что производители устранили дыры в системе безопасности, но увы, не всегда постоянное обновления программных продуктов решают свои прежние проблемы, добавляя еще новых.

Где найти Proxy-server?

Описание каждого Proxy-сервера

Ниже обсудим короткое описание самых популярных Proxy-серверов:

Онлайн курс по Linux

Мы собрали концентрат самых востребованных знаний, которые позволят тебе начать карьеру администратора Linux, расширить текущие знания и сделать уверенный шаг к DevOps

Прокси-сервер: что это, зачем нужен, как выбрать и пользоваться

Блочный редактор писем, готовые шаблоны email, формы подписки и автоматизация. Запускайте email-рассылки, чтобы быть на связи со своими клиентами.

Как развиваться в диджитал. Какие каналы сейчас в тренде. Как зарабатывать больше и поднимать чек за свои услуги.

Рассказываем про инструменты для email-рассылок. Обсуждаем лучшие примеры и механики. Говорим о деньгах. Публикуем вакансии.

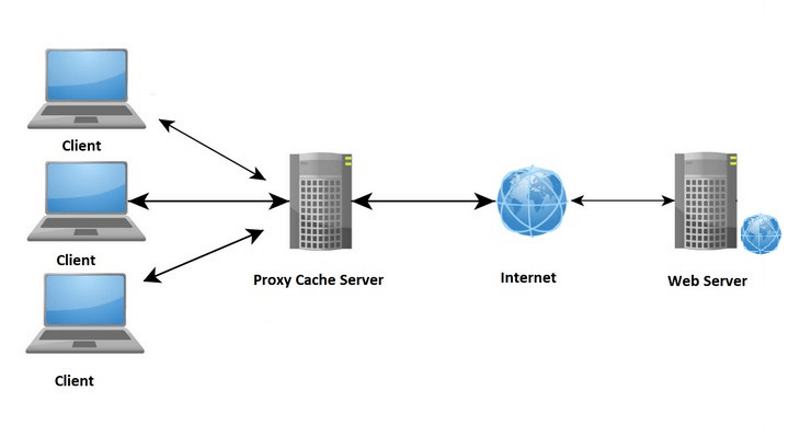

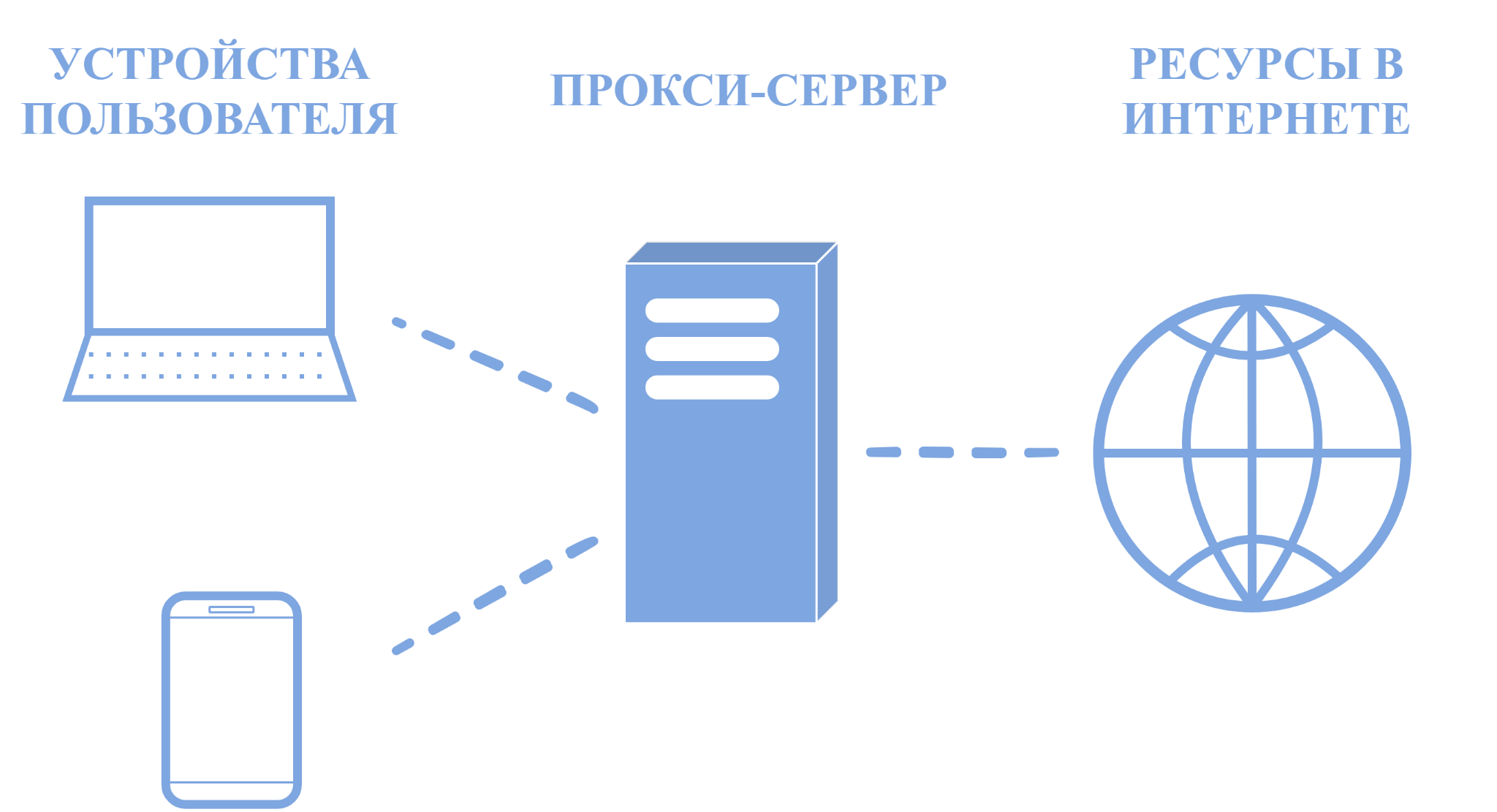

Прокси-сервер — это компьютер-посредник между пользователем и ресурсом в интернете. Если нужно открыть веб-страницу, прокси может сам сделать соответствующий запрос к нужному сайту, взять оттуда данные, проверить и отправить в браузер.

С английского proxy можно перевести как «заместитель» или «доверенное лицо». Действительно, схема похожа на то, как по доверенности получают деньги или совершают сделки за других людей. Только прокси-сервер может общаться с сайтами, приложениями и сервисами от своего имени — не сообщать, кто конечный пользователь.

Для чего используют прокси

Конфиденциальность. Прокси сам взаимодействует с интернет-ресурсами, поэтому у них нет информации, кто же на самом деле запрашивает данные. Как минимум это позволяет защититься от таргетированной рекламы на основе просмотренных товаров.

Доступ к запрещённым ресурсам. Блокировки сайтов и ограничения контента настраиваются по IP-адресам — уникальным идентификаторам вида 192.158.1.38, которые есть у каждого устройства в интернете. А промежуточный сервер скрывает реальный IP, поэтому, например, российский пользователь может зайти на LinkedIn, а житель Украины — во ВКонтакте. Это главное, зачем нужен прокси большинству пользователей.

Фильтрация и контроль. Прокси подходит не только для снятия ограничений, но и для блокировки отдельных ресурсов. Например, его используют в корпоративной сети, чтобы запретить доступ к соцмедиа и файловым хранилищам. Другой вариант: не ограничивать посещение ресурсов, а просто следить, кто их посещает и сколько времени там проводит.

Экономия и ускорение. Если пользователь регулярно заходит на один и тот же сайт, прокси может отдавать ему уже сохранённый контент вместо того, чтобы каждый раз снова его загружать. Такая опция называется кешированием. Есть ещё сжатие, которое уменьшает объём скачиваемых данных: картинок и видео.

Тестирование. Прокси-серверы позволяют отправлять запросы с разных регионов и устройств — можно оценить, как меняются скорость загрузки сайта и отображение контента.

Защищённые прокси — практичная альтернатива VPN

В интернете есть достаточное количество информации по теме шифрования и защиты трафика от вмешательств, однако сложился некоторый перекос в сторону различных VPN-технологий. Возможно, отчасти он вызван статьями VPN-сервисов, которые так или иначе утверждают о строгом превосходстве VPN-решений перед прокси. При этом многие решения тех же VPN-провайдеров, не смотря на маркетинговое позиционирование в качестве VPN, технически являются прокси.

На практике прокси больше подходят для повседневной защиты веб-трафика, не создавая при этом неудобств в виде заметной потери скорости и неизбирательности туннелирования. То есть при использовании хорошего прокси не стоит необходимость его отключать для комфортного пользования интернетом.

В этой статье расказано о преимуществах защищённого прокси перед VPN и предложены различные реализации, готовые к использованию.

В чём различие между VPN и прокси?

VPN — это общее название технологий для объединения внутренних сетей на уровне сетевых пакетов или кадров через соединение, установленное поверх другой сети (чаще всего публичной).

Прокси — это серверное приложение, осуществляющее соединения или запросы от своего имени и сетевого адреса в пользу подключившегося к нему клиента, пересылая в результате ему все полученные данные.

VPN осуществляет пересылку полезной нагрузки, находящейся на третьем или втором уровне сетевой модели OSI. Прокси осуществляют пересылку полезной нагрузки между четвёртым и седьмым уровнями сетевой модели OSI включительно.

И VPN, и прокси могут иметь или не иметь шифрования между клиентом и сервером. Обе технологии пригодны для того, чтобы направить трафик пользователя через доверенный сервер, применяя шифрование по пути до него. Однако, подключение через прокси делает это более прямолинейным способом, не привнося дополнительную инкапсуляцию сетевых пакетов, серые адреса самой VPN сети и изменения таблицы маршрутизации, которые привносит VPN просто лишь для того, чтобы сетевой стек системы пользователя направил трафик через нужный сервер.

Преимущества прокси

Требования к прокси

Выбирая для себя реализацию защищённого прокси-сервера, я отметил несколько критериев, которым она должна удовлетворять:

Особенности obfs4

В спецификации протокола obfs4 есть места, которые вызывают вопросы. В рукопожатии со стороны клиента используется номер часа от начала эпохи UNIX, который потом участвует в HMAC-подписи. Сервер, принимая такой пакет от клиента проверяет его, подставляя номер часа по своему времени. Если всё верно, то отвечает своей частью рукопожатия. Для борьбы с разбросом часов сервер должен ещё проверять предыдущий и следующий час.

Зная такое характерное поведение, можно проверить сервер на границе следующего и послеследующего часа, воспроизведя одно из прошлых записанных рукопожатий со стороны клиента. Если сервер перестанет отвечать своей частью рукопожатия в это самое время, то это достаточное основание, чтобы судить, что сервер обслуживает протокол obfs4.

Судя по всему, автор со временем осознал эту проблему и в коде obfs4 реализована защита от обнаружения через воспроизведение. В спецификации она нигде не описана.

Однако, такая защита наоборот упрощает работу по блокировке протокола: сетевому фильтру достаточно в случае сомнений задержать отправку рукопожатия от клиента, перехватив её, а затем отправить сообщение с рукопожатием первым. Таким образом он спровоцирует защиту от воспроизведения уже против клиента, вынуждая сам сервер блокировать клиента.

Следующий момент, вызывающий сомнения это формат «кадра» с данными. Выглядит он следующий образом:

Первые два байта каждого кадра это длина пакета, гаммированная с ключом, который вычисляется от предыдущих ключей. Как он вычисляется ключ не столь важно, главное, что настоящая длина пакета подвергается операции побитового исключающего ИЛИ каким-то ключом. Это значит, что можно инвертировать бит в этой части данных и подмена не будет сразу замечена. Если инвертировать младший значащий бит этого поля, то длина кадра станет либо на единицу меньше истинной, либо на единицу больше. В первом случае это приведёт к сбросу соединения через небольшое случайное время из-за ошибки распаковки NaCl secretbox.

Второй случай более интересный: сервер будет ждать ещё один байт для того, чтобы начать распаковку криптобокса. Получив ещё ровно один байт он также сбросит соединение из-за ошибки распаковки криптобокса. Это поведение можно считать специфичным для obfs4 и можно судить, что мы с высокой вероятностью имеем дело с ним. Таким образом, удачно разрушив одно из соединений клиента, можно с примерно 50%-ным шансом обнаружить obfs4.

Конечно, определение границ одного кадра в потоке тоже может представлять непростую задачу, но нет чётких гарантий, что нерешаемую. В случае обмена короткими сообщениями границы одного кадра могут совпасть с границами TCP-сегмента.

Ну и последняя особенность заключается в том, что сам по себе протокол внешне не похож ни на один из общепринятых. Он спроектирован с предположением, что DPI играет по правилам и незнакомые протоколы просто не трогает. Суровая реальность может показать, что это не так.

По всем этим соображениям я воздержался от использования obfs4.

TLS и SSH в качестве криптографического транспорта

Разумно было бы воспользоваться стандартными защищёнными сетевыми протоколами вроде TLS или SSH для обёртывания соединений с прокси. Действительно, к таким протоколам обычно не возникает претензий со стороны DPI, потому что ими может быть зашифрован легетимный трафик. Что же касается активных проб со стороны DPI, этот вопрос можно решить в частном порядке, в зависимости от конкретного протокола прокси.

Ниже будут представлены несколько готовых решений на базе этих протоколов, пригодных для повседневной постоянной защиты трафика.

SOCKS5 внутри SSH

Вариант с использованием функции dynamic port forwarding у OpenSSH рассматривался выше, но он имеет большие проблемы со скоростью. Единственный способ избавиться от мультиплексирования соединений — это использовать альтернативную реализацию клиента SSH, который обеспечивал бы каждое проксируемое соединение отдельной SSH-сессией.

Я проделал такую работу и реализовал его: Rapid SSH Proxy. Эта реализация обеспечивает каждое проксируемое соединение отдельной SSH-сессией, поддерживая пул подготовленных SSH-сессий для удовлетворения поступающих запросов подключения с минимальной задержкой.

Следует особо отметить ключевую особенность: никакого стороннего ПО не нужно устанавливать на сервер — rsp работает как ssh-клиент с обычным сервером OpenSSH. Сервером может быть любая unix-подобная операционная система, а так же Windows и Windows Server (в новых версиях OpenSSH теперь доступен в компонентах системы).

Приведу сравнение скорости через сервер в США:

SOCKS5 внутри TLS

В случае с TLS очевидным решением было бы использовать stunnel или аналогичную TLS-обёртку для TCP-соединений с SOCKS5-сервером. Это действительно вполне хорошо работает, но возникает следующая проблема: рукопожатие TLS для каждого нового соединения занимает дополнительное время и появляется заметная на глаз задержка при установлении новых соединений из браузера. Это несколько ухудшает комфорт при веб-серфинге.

Для того, чтобы скрыть эту задержку, я подготовил специализированную замену stunnel на клиенте, которая поддерживает пул уже установленных, готовых к запросу TLS-соединений. Даже целых два — первый из них послужил прототипом:

HTTP-прокси внутри TLS aka HTTPS-прокси

Есть небольшая путаница в отношении сочетания слов «HTTPS» и «прокси». Есть два понимания такого словосочетания:

Примечательно, что ни в одном браузере нет простой возможности задать в настройках HTTPS-прокси через пользовательский интерфейс (то поле HTTPS-прокси, которое там есть, как раз относится к первому случаю). Но это не представляет собой большой трудности.

Поперебирав различные готовые варианты, я решил написать свой HTTP(S) прокси-сервер: dumbproxy.

Ключевой особенностью получившегося решения является то, что современные браузеры (Firefox и семейство Chrome, включая новый MS Edge) могут работать с ним без какого-либо дополнительного ПО на клиенте (см. руководство по настройке клиентов).

Следует отметить особенности реализации в отношении противодействия активным пробам со стороны DPI. HTTP-прокси легко распознать, подключившись к нему и осуществив попытку какого-либо запроса стороннего ресурса. Если прокси имеет авторизацию, то по стандарту он должен отвергнуть запрос с кодом 407, специфичным именно для HTTP-прокси, и предложить возможную схему для авторизации. Если прокси работает без авторизации, то он выполнит запрос, чем так же себя выдаст. Есть как минимум два способа решения этой проблемы (и оба они реализованы в dumbproxy).

Первый способ заключается в том, чтобы использовать аутентификацию клиентов по сертификатам ещё на этапе TLS-рукопожатия. Это самый стойкий метод, и это действительно корректная причина, по которой любой обычный веб-сервер мог бы отвергнуть клиента.

Второй способ заключается в том, чтобы скрыть от неавторизованных клиентов код ответа 407, возвращая вместо него любой другой ответ с ошибкой. Это вызывает другую проблему: браузеры не смогут понять, что для прокси требуется авторизация. Даже если браузер имеет сохранённый логин и пароль для этого прокси, ответ 407 важен для определения схемы авторизации, по которой эти учётные данные должны быть отправлены (Basic, Digest и т. д.). Для этого нужно позволить прокси генерировать ответ 407 на секретный запрос, чтобы браузер мог запомнить схему авторизации. В качестве такого секретного запроса используется настраиваемый секретный домен (не обязательно реально существующий). По умолчанию этот режим выключен. Подробности можно посмотреть в разделе об аутентификации.

Заключение

Я пользуюсь этими решениями уже один год и в итоге они мне полностью заменили VPN, вместе с этим сняв все проблемы, с которыми сопряжено его использование.

Надеюсь, что эта статья добавит к арсеналу читателей новые подходы к защите трафика и будет им полезной.